实施内存读取权限管理,保障敏感数据不被非法获取

- 问答

- 2025-12-06 04:19:29

- 2

在当今的计算机系统中,内存就像是程序运行的“工作台”,所有正在使用的数据和指令都暂时存放在这里,这个工作台是共享的,如果管理不当,一个程序就可能像在别人的办公桌上随意翻看文件一样,读取甚至修改其他程序的内存数据,这无疑对敏感数据构成了严重威胁,实施严格的内存读取权限管理,是保障敏感信息不被非法获取的基石,这个理念的核心在于,为每一块内存区域设定明确的“访问规则”,规定谁可以读、谁可以写,从底层硬件和操作系统层面构建一道坚固的防线。

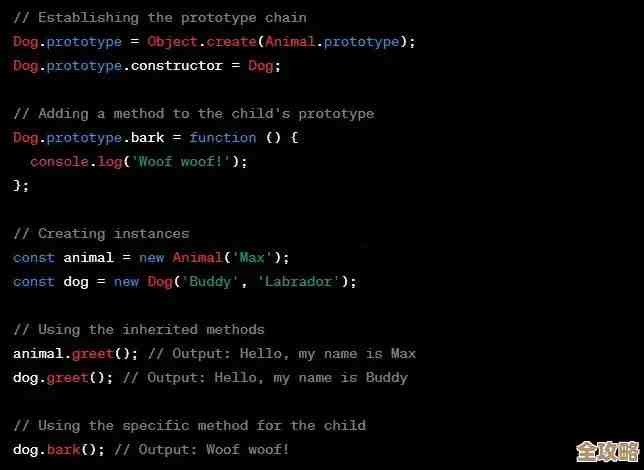

内存权限管理的实现,其根本依赖于现代处理器架构中的内存管理单元(MMU)以及操作系统内核的紧密配合,当一个程序(进程)运行时,它认为自己是在一个连续、独立的内存空间中操作的,但这只是一个“虚拟地址空间”的假象,操作系统的内存管理模块和硬件的MMU共同协作,将这些虚拟地址映射到真实的物理内存地址上,在这个过程中,MMU会检查每一次内存访问请求(无论是读取还是写入)是否具有相应的权限,这些权限通常包括可读、可写、可执行等,存储着程序代码的区域通常被标记为“可读”和“可执行”,但可能被标记为“不可写”,以防止程序代码被意外或恶意修改,而存储着用户输入密码等敏感数据的区域,则可能被设置为只有特定的进程或具有较高特权级别的代码才能访问。

操作系统的角色是内存权限管理的规则制定者和执法者,它负责为每个进程分配独立的虚拟地址空间,并设置好初始的内存页(内存管理的基本单位)权限,在Windows操作系统中,通过其内存管理机制,可以确保一个普通的应用程序无法直接读取操作系统内核所在的内存区域,这种内核空间与用户空间的强制隔离,是防止用户程序破坏或窥探系统核心数据的关键,类似地,在Linux系统中,也采用了相同的原则,当一个进程试图访问一块权限不足的内存时(尝试写入一个只读的内存页),MMU会立即触发一个异常(如分段错误或访问违例),操作系统会捕获这个异常,并通常采取强制终止该进程的措施,从而阻止了非法的内存访问行为。

除了操作系统层面的基础隔离,在软件开发过程中,程序员也可以有意识地运用内存权限管理来增强安全性,一种常见的做法是,在不需要修改数据时,明确使用常量或只读方式来声明和存储敏感信息,在编程时,将密码哈希值、加密密钥等关键数据声明为常量,编译器在编译程序时就会将这些数据放入只读的内存段中,这样,即使程序存在某些漏洞(如缓冲区溢出),攻击者试图覆盖这部分内存的企图也会被MMU拦截,因为该内存区域被标记为“只读”,从而保护了敏感数据不被篡改,苹果公司在开发其操作系统和应用程序时,就广泛采用了这种技术来增强其产品的安全性,例如将关键的系统调用表设置为只读,以防止被 rootkit 等恶意软件篡改。

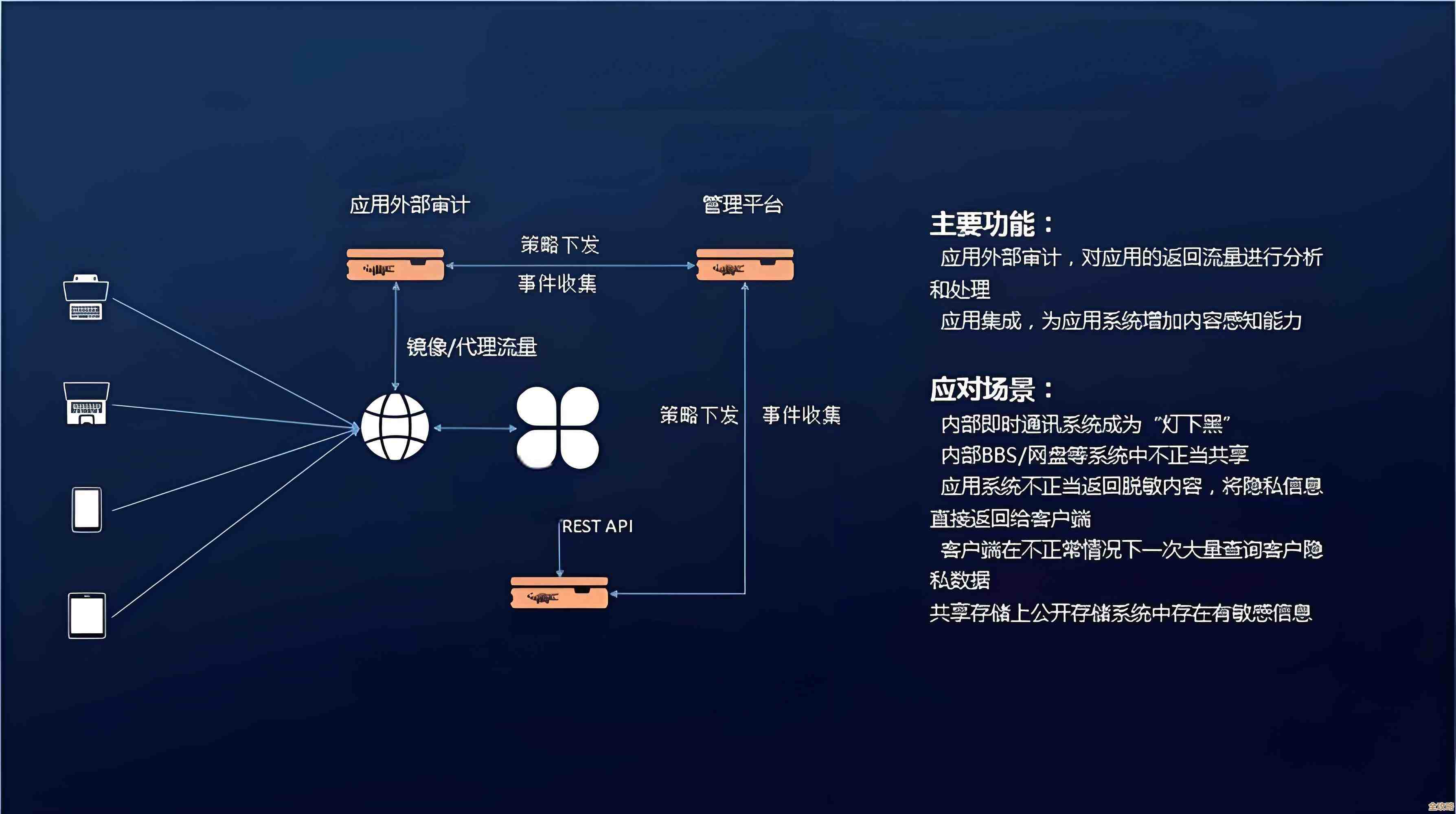

对于更复杂的应用,尤其是在服务器端,敏感数据可能在内存中存留较长时间,这时,需要更精细的策略,一个处理用户信用卡信息的应用程序,应该在内存中加密存储这些数据,并且仅在处理的瞬间在受保护的内存区域中进行解密,一旦处理完成,应立即从内存中安全地擦除(而不仅仅是释放指针),确保数据不会残留在内存中被其他进程扫描到,一些安全敏感的库,如OpenSSL,在处理私钥等关键数据时,会谨慎地管理内存的分配和释放,并尽量避免在内存中留下明文的敏感数据副本,谷歌在其Chrome浏览器中引入了“站点隔离”功能,其核心思想也是利用内存隔离技术,将不同网站的内容放入不同的进程中运行,从而即使某个标签页中的恶意网站代码突破了限制,也无法读取其他标签页(如网上银行页面)的内存数据。

内存权限管理也面临挑战,过于严格的权限可能会影响程序的兼容性和性能,攻击技术也在不断进化,例如通过侧信道攻击,攻击者可能通过分析缓存访问时间等间接信息来推断受保护内存的内容,这绕过了直接的读取权限检查,内存权限管理需要与其他安全措施(如地址空间布局随机化ASLR、数据执行保护DEP)协同工作,形成纵深防御体系。

实施内存读取权限管理绝非一个可选项,而是现代计算系统安全的强制性要求,它从最底层建立起“最小权限原则”,即一个程序只被授予完成其功能所必需的最少权限,通过硬件MMU的强制检查、操作系统的空间隔离以及开发者的谨慎编程,共同构筑了一道防止敏感数据被非法读取的坚实壁垒,尽管没有绝对的安全,但严格的内存权限管理极大地提高了攻击者的门槛,是保护个人隐私、企业商业秘密和国家安全信息不可或缺的关键一环。

(主要参考和融合了以下来源的核心思想:现代操作系统(如Windows、Linux、macOS)的内存管理机制、处理器架构中MMU的工作原理、常见安全编程实践(如只读数据段的使用)、以及诸如谷歌“站点隔离”、苹果系统安全设计等具体技术实现的公开描述。)

本文由盈壮于2025-12-06发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/65869.html