用sqlmap导出数据库其实没那么难,教你一步步搞定数据提取问题

- 问答

- 2025-12-23 11:31:04

- 4

“用sqlmap导出数据库其实没那么难,教你一步步搞定数据提取问题”这个主题,其实网上有很多教程,比如在CSDN、知乎、博客园等技术社区都能找到相关的文章,这些文章通常会详细讲解sqlmap这个工具的使用方法,我今天要说的,也是基于对这些常见教程内容的梳理和整合,目的就是让你看得明白,上手容易。

我们得搞清楚sqlmap是个啥,它就是一个专门用来检测和利用网站SQL注入漏洞的神器,而且是开源的,用Python写的,很多安全测试人员会用到它,我们今天不聊怎么找漏洞,假设你已经发现了一个存在SQL注入漏洞的网站,我们的目标是把里面的数据库数据给弄出来。

第一步,肯定是准备好环境,你电脑上得先安装好Python,因为sqlmap是靠它运行的,安装sqlmap本身也很简单,通常就是从它的官网或者GitHub上下载下来,解压到一个文件夹里就行了,有些Linux系统甚至可以直接用包管理器安装,打开你的命令行终端,比如Windows下的CMD或PowerShell,或者Linux/macOS的Terminal,导航到sqlmap所在的目录,输入python sqlmap.py -h,如果出现一大片帮助信息,恭喜你,环境没问题了。

就是最核心的一步,告诉sqlmap目标在哪里,最基本的命令就是python sqlmap.py -u "目标URL",这个URL通常就是那个有注入点的网页地址,比如http://example.com/news.php?id=1,sqlmap会自动去探测这个参数存不存在注入漏洞,如果网站需要登录才能访问,你可能还需要加上cookie信息,参数是--cookie="你的cookie字符串”,这些信息可以通过浏览器开发者工具获取。

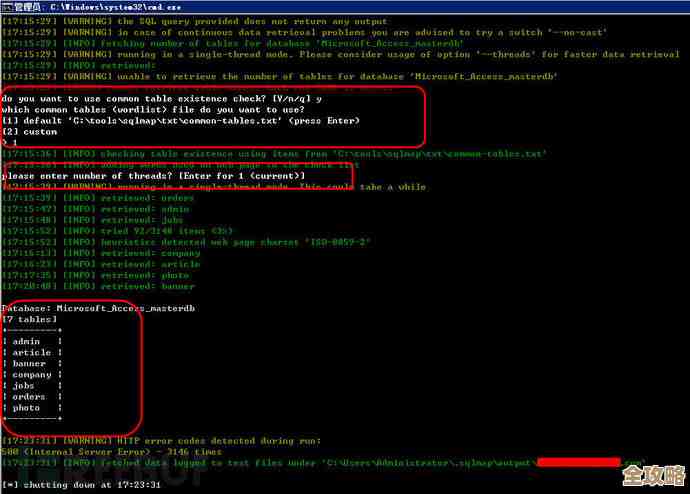

sqlmap开始工作后,会在命令行里显示一堆信息,它会先检测注入点类型,可能会问你是否跳过某些检测,通常按回车选默认的就行,当它确认存在注入漏洞后,事情就好办了。

我们要看看这个网站背后到底有哪些数据库,命令是python sqlmap.py -u "目标URL" --dbs,执行后,sqlmap会列出所有它能够查到的数据库名字,比如可能会看到information_schema、mysql以及一些像webapp_db这样的业务数据库。information_schema是MySQL自带的,里面存放了所有其他数据库和表的信息,是我们的“地图”。

假设我们对我们看到的webapp_db这个数据库感兴趣,接下来就要看这个数据库里有哪些表,命令是python sqlmap.py -u "目标URL" -D webapp_db --tables,这里的-D参数就是指定数据库名,执行后,它会列出webapp_db里所有的表名,比如可能有admin、users、articles等等。

如果我们觉得users表里肯定有我们想要的数据(比如用户名、密码),那么下一步就是查看这个表的结构,也就是它有哪些列,命令是python sqlmap.py -u "目标URL" -D webapp_db -T users --columns。-T参数指定表名,执行后,会列出像id, username, password这样的列名和它们的类型。

好了,地图已经非常清晰了,终于到了收获的时候——导出数据!命令非常简单直接:python sqlmap.py -u "目标URL" -D webapp_db -T users -C username,password --dump,这个命令的意思是,从webapp_db数据库的users表中,导出username和password这两列的所有数据。--dump就是导出的意思,sqlmap会开始一条条地把数据取出来,显示在屏幕上,如果数据量很大,它可能会问你是否要分段获取,你根据情况选择就行。

我们可能想把所有数据一下子都导出来,你可以用python sqlmap.py -u "目标URL" -D webapp_db --dump-all,这样会导出整个数据库的所有内容,或者只导出一个表的所有内容:python sqlmap.py -u "目标URL" -D webapp_db -T users --dump,不过要注意,如果数据量非常大,这可能会花很长时间,也容易对目标网站造成过大压力。

导出成功后,sqlmap非常贴心,它不仅仅在屏幕上显示数据,还会在你sqlmap目录下的一个专门文件夹里,生成一个CSV格式的文件,里面就保存了你导出的所有数据,你可以用Excel或者文本编辑器打开这个CSV文件,方便地查看和分析。

整个过程听起来步骤不少,但实际操作起来,就是一行行命令的事,关键在于把目标URL找对,然后像查字典一样,一层层地--dbs -> --tables -> --columns -> --dump,很多教程里都会强调这些步骤。

最后必须郑重提醒一下,sqlmap功能强大,但绝对不能用它去测试那些你不拥有或者未授权的网站!这是违法的行为,属于黑客攻击,学习使用它的正确姿势,应该是在自己搭建的、含有漏洞的测试环境(比如DVWA、SQLi-Labs这样的靶场)中进行,这样才能既学到技术,又不会触碰法律红线,网上很多负责任的教程在开头也会强调这一点,好了,关于用sqlmap导出数据库的基本流程,就是这样了,希望能帮你解开神秘的面纱,一步步搞定数据提取的问题。”

本文由称怜于2025-12-23发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/66885.html