服务器mssql端口开放那些事儿,怎么弄才算靠谱又安全呢?

- 问答

- 2025-12-29 19:43:16

- 3

开门见山地说,直接把MSSQL服务器的默认端口1433(或者您自定义的端口)在公网上“裸奔”开放,是极其危险的行为,相当于把自家金库的大门钥匙挂在门口,攻击者会利用自动化工具全天候扫描这些端口,一旦发现,就会尝试各种手段进行爆破攻击或利用已知漏洞入侵,我们的核心思路是:能不开放公网访问,就绝不开放;如果非开不可,就必须层层设防。

第一步:评估必要性,寻找替代方案(最靠谱的一步)

在动手配置防火墙之前,先问自己一个问题:真的有必要从互联网直接访问数据库服务器吗?

绝大多数情况下,答案是否定的,更安全、更“靠谱”的做法是:

- 使用跳板机(堡垒机):这是最推荐的企业级做法,您不直接连接数据库,而是先通过一个高度安全的、专门配置的服务器(跳板机)登录到内网,再从内网访问数据库,这个跳板机只开放SSH等管理端口,并配备强密码和密钥认证,大大减少了攻击面,根据微软官方的安全实践建议,应将数据库服务器置于内网,通过前端应用服务器或管理终端进行访问。

- 建立VPN(虚拟专用网络):让需要访问数据库的员工或应用先连接到公司内部的VPN,这样他们的设备就仿佛置身于内网之中,然后像在办公室一样直接使用内网IP访问数据库,这种方式将所有外部访问都纳入一个加密的、需要身份认证的通道中,安全性极高。

- 使用云服务商的内网连接功能:如果您使用的是阿里云、腾讯云等云服务器,可以利用它们提供的“云联网”、“对等连接”或“私有网络VPC”等功能,让您的Web应用服务器和数据库服务器在同一个安全的私有网络内通信,根本不需要经过公网。

如果以上方案都行不通,比如您需要让一个第三方软件或远程开发者直接连接数据库,那么才需要考虑开放端口,并严格执行下面的安全措施。

第二步:如果非开不可,打造铜墙铁壁

当不得不开放端口时,我们需要构建一个纵深防御体系。

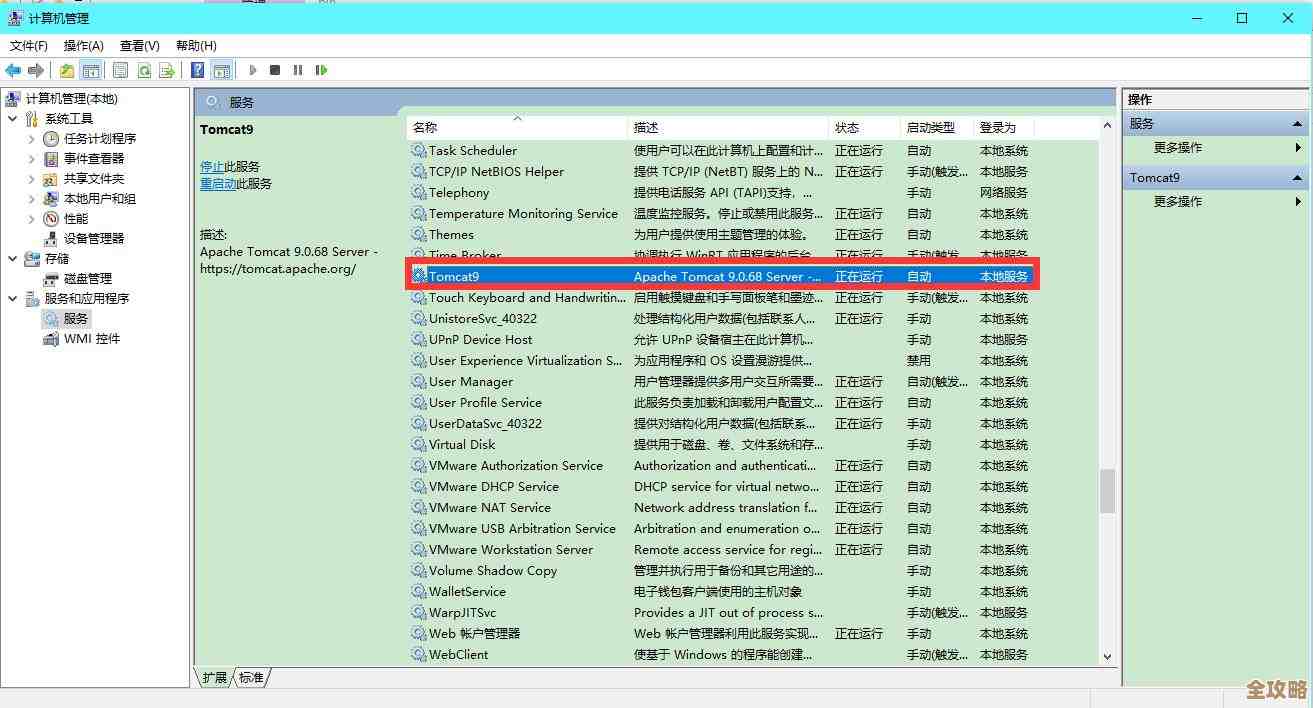

- 修改默认端口:这是最基本也是最有效的“隐身”技巧,不要使用众所周知的1433端口,可以将其改为一个不常用的高端口号(如 54321),这虽然不能阻止定向攻击,但能有效防范互联网上自动化脚本的漫无目的扫描,修改端口通常在MSSQL的配置管理器(SQL Server Configuration Manager)中完成,需要重启SQL服务生效。

- 配置防火墙,严格限制源IP:这是安全措施的重中之重!绝对不能允许来自“0.0.0.0/0”(即全世界所有IP)的连接,您应该在服务器的防火墙(如Windows防火墙)或云服务商的安全组规则中,设置一条精确的允许规则,只允许那些确切的、固定的公网IP地址连接您的MSSQL端口,只允许您公司的固定IP、或者某个开发人员的家庭固定IP访问,这样,即使攻击者知道了您的端口号,他们的IP不在白名单内,连接请求也会在防火墙层面直接被丢弃。

- 强化MSSQL自身身份认证:

- 禁用SA账户:SA是SQL Server的系统管理员账户,也是攻击者的首要目标,强烈建议创建一个具有所需最小权限的专用账户用于远程管理,并彻底禁用SA账户。

- 使用强密码策略:为所有数据库登录账户设置长度超过12位、包含大小写字母、数字和特殊字符的复杂密码,并定期更换。

- 启用SSL/TLS加密:配置MSSQL强制使用加密连接,确保数据在网络上传输时是密文,防止被窃听,根据微软TechNet文档,配置证书并强制所有连接加密,可以有效防止中间人攻击。

- 保持系统和数据库最新:定期安装Windows操作系统和SQL Server的最新安全补丁,及时修复已知的安全漏洞,避免被 exploits(漏洞利用工具)攻击。

- 启用审计和日志记录:开启MSSQL的登录成功和失败审计功能,定期检查日志,关注是否有大量的失败登录尝试,这可能是爆破攻击的迹象,可以帮助您及时发现威胁。

总结一下怎么才算“靠谱又安全”:

- 最优解(最靠谱):通过跳板机或VPN从内网访问,根本不开放公网端口。

- 次优解(安全做法):如果必须开放,则 “非默认端口 + 防火墙IP白名单 + 强密码认证” 三件套缺一不可。

- 好习惯:定期打补丁、查看日志、遵循最小权限原则。

安全是一个持续的过程,而不是一劳永逸的设置,通过上述层层防护,您才能在不牺牲安全性的前提下,实现相对“靠谱”的远程数据库访问,在网络安全领域,多一分谨慎,就少十分风险。

本文由瞿欣合于2025-12-29发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/70832.html