XCon大会上那些关于用脚本虚拟机来发现隐藏WebShell的技术分享,挺有意思的回顾

- 问答

- 2025-12-29 21:38:03

- 3

XCon安全峰会上,确实有过一些让人印象深刻的分享,其中就包括了安全研究员关于如何利用脚本虚拟机来揪出那些隐藏极深的WebShell的讨论,这个思路很巧妙,它不像传统杀毒软件那样只是简单地匹配特征码,而是更深入地理解WebShell到底做了什么。

核心思想:不看“长相”,看“行为”

传统的检测方法,就像是拿着通缉令上的照片去比对每一个人,如果WebShell稍微化个妆(比如加密、编码、变形一下),就很容易蒙混过关,而分享中提到的虚拟机技术,其核心思路是:我不关心你长什么样,我关心的是你被运行时究竟想干什么。

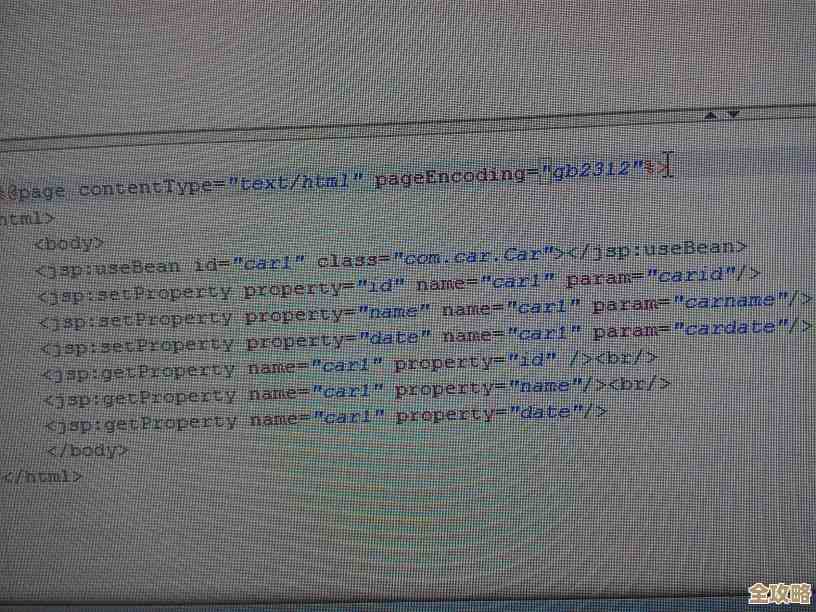

他们搭建了一个与目标Web环境高度相似的“沙盒”,或者说是一个“虚拟的演武场”,这个虚拟机会模拟一个Web服务器处理请求的完整过程,当发现一个可疑的文件(比如一个PHP或JSP文件)时,不是直接去扫描它的代码文本,而是把它放到这个虚拟机里“跑起来”。

在虚拟机里“设下圈套”,看WebShell如何“表演”

关键的一步在于,这个虚拟机是被高度监控和“动了手脚”的,研究员们在虚拟机里设置了大量的“钩子”(Hooks)和“传感器”,这些钩子会挂在所有敏感的函数调用上,对于一个WebShell来说,它要想发挥作用,几乎必然要调用一些关键操作:

- 文件操作:

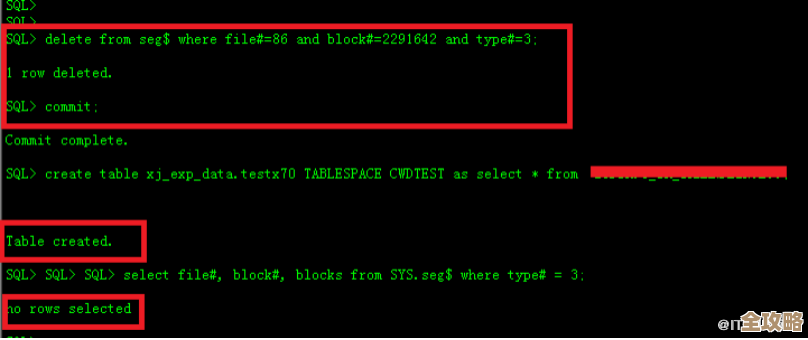

fopen,fwrite,file_get_contents,unlink(删除文件)等,一个正常的网页可能只会读取模板文件,而WebShell很可能试图读写网站根目录以外的敏感文件,甚至创建新的恶意脚本。 - 命令执行: 这是WebShell的终极目的,比如调用

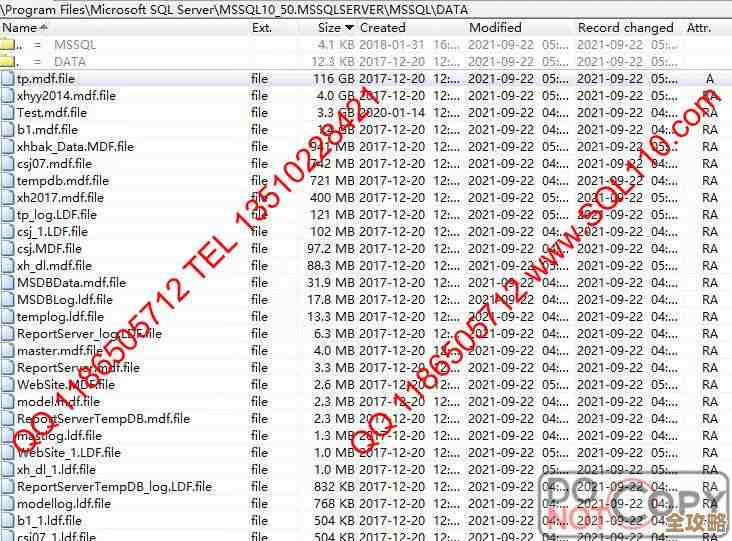

system,exec,shell_exec,passthru等函数来执行操作系统命令,虚拟机一旦监测到这类函数被调用,就会立刻亮起红灯,并详细记录它试图执行的是什么命令。 - 数据库操作: 有些WebShell专门用于拖库,会调用数据库连接和查询函数,异常的数据库访问行为也是重要嫌疑。

- 网络连接: WebShell可能会尝试连接内网其他机器,或者向外部的控制服务器发送数据。

动态分析的巨大优势

这种方法有几个传统静态分析无法比拟的好处:

- 对抗混淆加密能力强: 无论WebShell的源代码被加密得多复杂,使用了多少层Base64、Gzip压缩或者自定义的加密算法,它最终必须在服务器上被解释执行,只要它在虚拟机里运行,就一定要解密还原成原始指令,并调用那些敏感函数,虚拟机捕捉的是它运行时的本质行为,源代码层面的伪装就此失效。

- 能发现未知威胁: 因为不依赖已知的特征库,所以即使是刚被编写出来、从未在互联网上出现过的“零日”WebShell,只要它的行为模式符合恶意特征(接收外部参数并直接执行系统命令),就很有可能被检测出来。

- 降低误报: 通过分析行为的上下文,可以更准确地判断意图,一个管理系统后台调用

system函数来重启服务,可能是正常操作;但一个位于图片上传目录下的文件调用了system,那就极其可疑了。

挑战与局限性

分享中也提到了这种技术并非万能,存在一些挑战:

- 性能开销: 在虚拟机中动态执行并监控每一个可疑脚本,比简单的静态扫描要耗费更多的计算资源和时间,不适合对海量文件进行实时扫描。

- 环境对抗: 高级的WebShell可能会检测自身运行环境,如果它发现自己是运行在虚拟机或沙箱中(通过检查特定的系统进程、硬件信息等),可能会自动停止恶意行为,从而“装死”躲过检测。

- 逻辑漏洞型WebShell: 对于一些不依赖执行命令,而是利用应用程序本身逻辑漏洞进行恶意操作的WebShell(比如利用权限漏洞进行越权操作),这种方法可能就不太有效,因为它的恶意行为体现在业务逻辑层面,而非底层函数调用。

XCon上的这份分享指出了一个非常有力的研究方向,将脚本虚拟机技术应用于WebShell检测,相当于给安全分析师配了一个“行为透视镜”,让那些隐藏在正常代码深处的恶意意图无所遁形,这是一种从“被动特征匹配”到“主动行为分析”的思维转变,对于应对日益复杂的Web威胁具有重要意义。

本文由符海莹于2025-12-29发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/70881.html