面对物联网和边缘计算那些安全问题,咱们得怎么做才靠谱点呢

- 问答

- 2025-12-31 17:30:52

- 1

行,咱们就直接唠唠,面对物联网和边缘计算这些新玩意儿带来的安全问题,到底该怎么整才踏实点,这事儿不能光靠喊口号,得从根儿上、从实际动手的角度来琢磨。

第一,心态得摆正:默认“不安全”是起点。 别再把物联网设备当成以前的电脑或手机了,一个智能灯泡、一个环境传感器,它们计算能力弱,出厂时可能就带着一堆改不了的漏洞,甚至用的还是默认密码,指望它们自身有多强的防御能力,不现实,安全专家们常说,物联网安全需要一种“零信任”的思维(来源:安全行业普遍共识),简单说,就是从一开始就假设每个设备都不可信,网络也不安全,然后在这个基础上设计防护措施,别等出了问题再补救,那会儿可能就晚了。

第二,给设备上个“户口”,管好身份。 满屋子的智能设备,你怎么知道连接上来的是你买的那个温湿度计,而不是隔壁黑客伪装的?这就得靠强身份验证,不能再使用那些“admin/123456”的通用密码了,靠谱的做法是,给每个设备发一个独一无二的“数字身份证”(比如基于数字证书的设备身份认证)(来源:工信部相关安全指南指导意见),这样,设备在接入网络、传输数据前,必须先亮明这个“身份证”,网络确认了“哦,是自己人”,才允许它通信,这能从根儿上防止很多非法设备混进来捣乱。

第三,数据不能“裸奔”,加密是基本操作。 物联网和边缘计算处理的数据,很多都是实时采集的,比如工厂的生产数据、家里的监控视频,这些数据在设备上产生、在边缘节点处理、再传送到云端,整个过程中,绝不能明文传输,就跟寄信不能把内容写在信封外面一个道理,必须得用可靠的加密技术(如TLS/SSL协议)给数据穿上“防弹衣”(来源:各云服务商物联网安全白皮书),这样即使数据被截获,黑客看到的也是一堆乱码,保护了数据的隐私性和完整性。

第四,网络要分“小区”,隔离是关键。 不能把所有物联网设备都一股脑地扔进同一个网络里,跟你的电脑、手机混在一起,这就好比不能把仓库区和生活区完全打通,万一仓库失火,整个家都完了,得进行网络分段隔离(来源:网络安全最佳实践),把家里的智能家电划到一个虚拟局域网(VLAN),把安防摄像头划到另一个,并且严格限制它们之间的访问,即使某个智能音箱被黑了,黑客也没法轻易跳到你的电脑上窃取工作文件,把损失控制在小范围内。

第五,软件更新要能“远程打补丁”。 设备有漏洞是常态,关键是发现漏洞后能快速修复,很多物联网设备部署在偏远地区或者数量巨大,靠人工一个个去升级根本不现实,设备必须支持安全、可靠的远程固件升级(FOTA)机制(来源:物联网设备制造商安全开发规范),厂商发现漏洞后,能通过加密通道向设备推送更新包,设备能自动、静默地完成升级,就像我们的手机系统更新一样,这是保证设备长期安全的最重要手段之一。

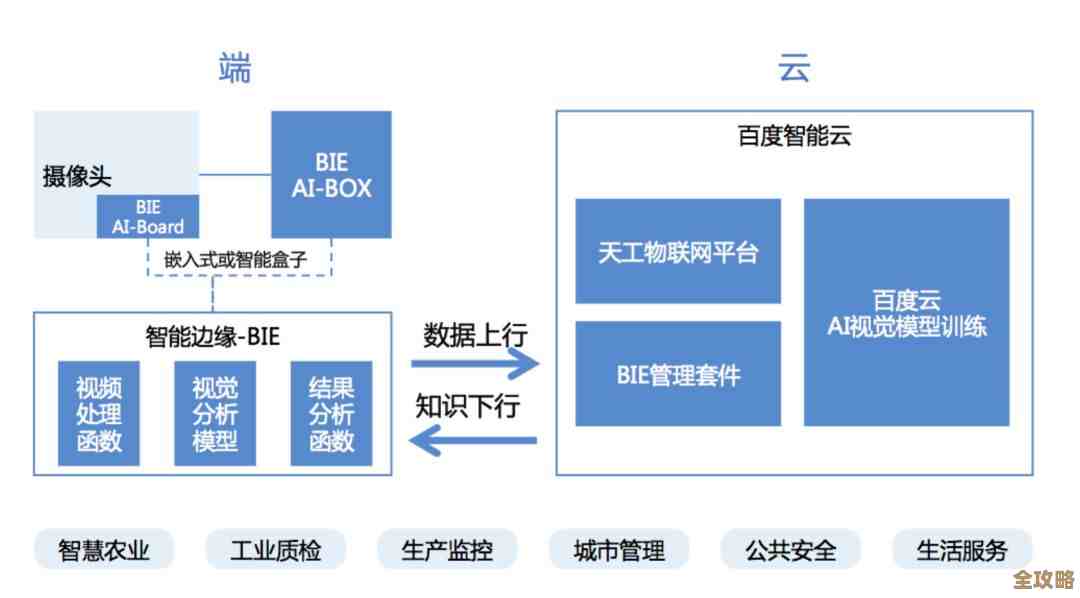

第六,边缘节点自身要“硬气”。 边缘计算节点(比如小区里的微数据中心、工厂的本地服务器)是关键枢纽,它要是被攻破,下面连的所有设备都可能瘫痪,这些边缘节点本身的安全防护等级要更高,除了常规的防火墙、入侵检测,还要有物理安全措施,防止被人直接接触和破坏(来源:边缘计算产业联盟安全报告),在上面运行的应用程序也要经过严格的安全审计,减少软件层面的漏洞。

第七,管理上不能“踢皮球”,责任要清晰。 物联网链条太长,涉及设备制造商、云服务商、网络运营商、集成商,还有最终用户,安全责任不能模糊,必须明确谁该负责哪一块,厂商要保证出厂设备的基础安全、提供更新;用户要负责修改默认密码、保护家庭网络(来源:国内外物联网安全法规,如欧盟ETSI EN 303 645标准),形成合力,才能避免出现“三不管”的安全盲区。

应对物联网和边缘计算的安全挑战,没有一劳永逸的“银弹”,它需要我们把安全思维贯穿到设备生产、网络部署、数据流动和日常管理的每一个环节,形成一个层层设防、持续更新的纵深防御体系,这样,咱们才能更放心地享受技术带来的便利。

本文由芮以莲于2025-12-31发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/71998.html