用Redis保护进程安全那些事儿,别让漏洞偷了你的数据

- 问答

- 2026-01-02 15:42:13

- 3

(引用来源:Redis官方安全指南、知名云服务商安全最佳实践、常见数据泄露案例分析)

咱们今天就来聊聊Redis的安全问题,你可能觉得Redis就是个内存小仓库,速度快得很,随便放在服务器上就能用,没啥大不了的,但就是这么想,才容易出大事,网上那些被黑了服务器、数据被清空、甚至被勒索比特币的倒霉事儿,很多都是从Redis这个“后门”开始的,别嫌麻烦,下面这些事儿你得认真对待。

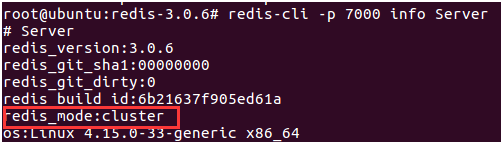

第一件大事:别让外人随便连!这是最最最重要的一条,Redis安装好后,默认是没有任何密码的,就像一个没锁的门,谁都能进来溜达一圈,更吓人的是,它默认只允许本机(也就是它安装的那台服务器)访问,但很多人在自己电脑上测试没事,一到正式环境就忘了这茬,把服务暴露在了公网上,黑客们成天用扫描器扫全网,专门找这种裸奔的Redis端口,你必须做两件事:

-

设一个强密码,在Redis的配置文件(通常是redis.conf)里,找到

requirepass这个配置项,后面跟上一串又长又复杂的密码,这样,每次连接Redis都得先验明正身,光有密码还不够,最好再把配置文件里那个叫protected-mode的设置改成yes,这是Redis自带的一个基础保护层,当它发现既没有设置密码,又想从外面访问时,就会拒绝连接,多一道保险。 -

防火墙一定要开,就算设了密码,也别直接把Redis服务暴露在互联网上,用防火墙(比如Linux上的iptables或firewalld)规则,只允许你信任的、特定的服务器IP地址来访问Redis的端口(默认是6379),这样,就算密码被猜解,攻击者连敲门的机会都没有。

第二件大事:别用管理员权限运行,很多人图省事,直接用root用户来启动Redis服务,这是非常危险的,万一Redis服务本身出现漏洞,攻击者就可能利用这个高权限,在你的服务器上为所欲为,执行任意命令,正确的做法是,专门创建一个只能用于运行Redis的普通系统用户,比如就叫redis,然后以这个用户的身份来启动Redis服务,这样即使被攻破,破坏力也有限,这在Redis配置里可以通过user参数来设置。

第三件大事:该加密时就得加密,Redis本身传输数据是不加密的,你的密码、会话信息这些敏感数据在网络上传送的时候,都是“裸奔”的,如果你们公司内部网络环境绝对安全,那可能还好,但如果是跨机房、或者通过公网访问(比如自建云服务),那就非常危险了,中间人很容易就能截获数据,在这种场景下,强烈建议使用SSL/TLS加密通信,你需要给Redis配置上证书,让客户端和服务器之间的所有对话都变成密文,虽然这会增加一点性能开销,但为了数据安全,这笔买卖绝对划算。

第四件大事:管好那些危险的命令,Redis功能强大,但有些命令在生产环境下简直就是“核按钮”,比如FLUSHALL,能清空整个数据库;CONFIG,能让你在线修改配置,甚至把数据持久化文件指向一个恶意路径,攻击者要是能执行这些命令,你的数据就完了,对于大多数应用来说,根本用不到这些高危命令,最好在配置文件里,用 rename-command 把这些命令给禁掉或者改个稀奇古怪的名字,你可以把 FLUSHALL 重命名为 (空字符串),这样就彻底禁用掉了,或者改成一段连你自己都很难记住的复杂字符串,当作一个只有你知道的“后门”。

第五件大事:保持更新,留意动态,软件漏洞是难免的,Redis团队也会定期发布新版本来修复已知的安全漏洞,别抱着一个老版本用到天荒地老,多关注一下Redis的官方发布通知,定期评估和升级你的Redis版本,确保已知的安全漏洞已经被修补,关注一下操作系统和其他相关软件的安全更新,整个系统的安全水平取决于最薄弱的那一环。

再啰嗦一句,安全意识最重要,技术手段都是辅助,真正关键的是你心里得时刻绷着这根弦,别把Redis当成一个无状态的小工具,它肚子里装着你的核心数据,就得像守护保险箱一样守护它,配置好了之后,也别一劳永逸,定期检查一下日志,看看有没有异常的连接尝试,做做安全扫描,这些看似琐碎的工作,才是防止数据被“偷家”的真正防线。

本文由称怜于2026-01-02发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/73162.html