Redis集群怎么才能方便地公网访问,解决那些复杂配置和安全问题的思路分享

- 问答

- 2026-01-03 00:37:31

- 4

直接让Redis集群在公网上能被访问,听起来就像是把家里的金库大门直接对着马路敞开,风险非常大,但有时候因为一些特殊的业务需求,比如跨云的数据同步、需要让外部合作伙伴直接读取数据,或者就是简单的开发测试环境没有内网条件,又不得不这么做,这时候,就不能硬着头皮直接暴露端口,得讲究方法和思路。

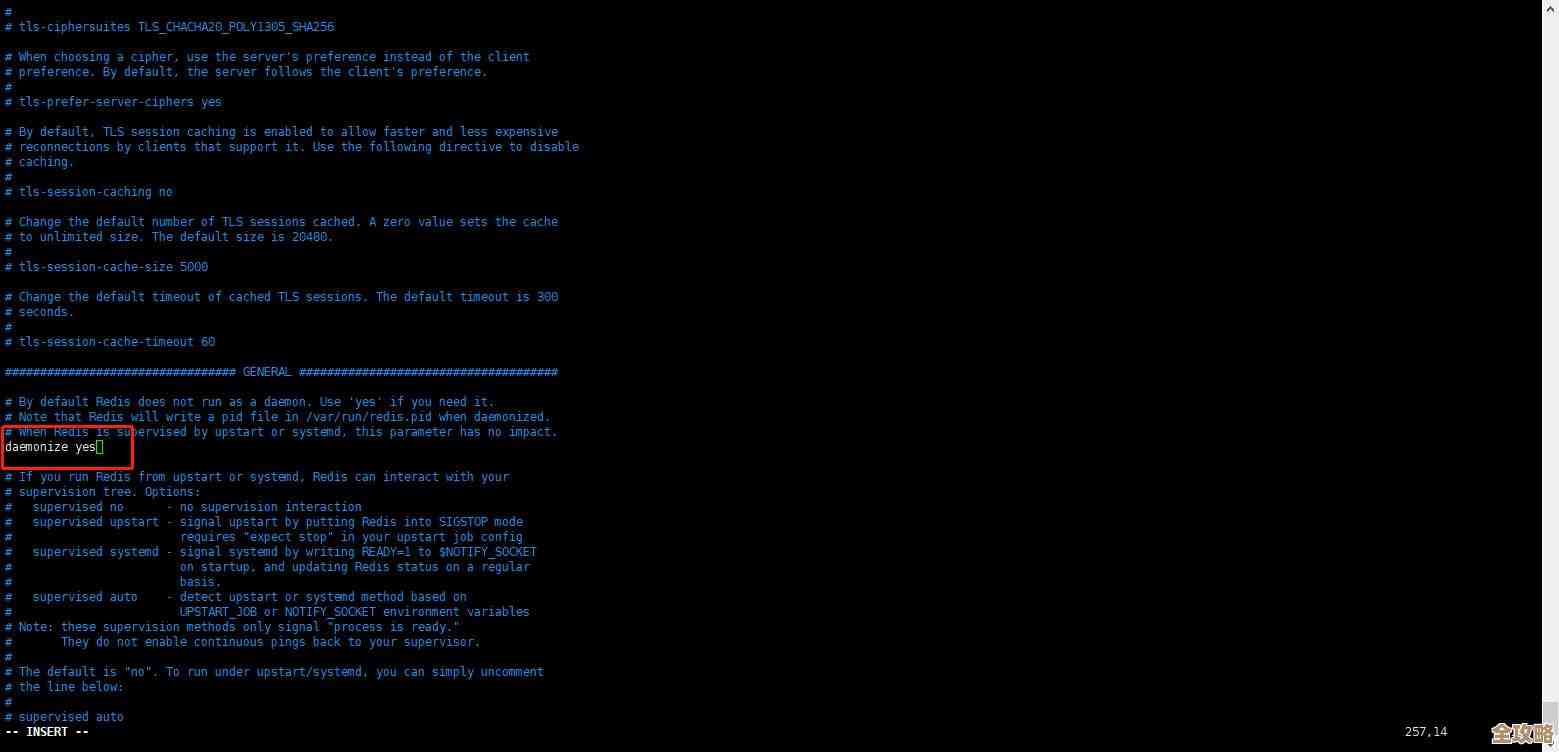

最直接也是最危险的想法,就是修改Redis的配置文件,把它默认绑定的本地地址改成公网IP或者0.0.0.0,然后在云服务器的安全组里放开Redis端口的访问,这个方法(根据网络上的技术讨论,例如一些开发者论坛和博客中的经验分享)确实能让公网访问变得“方便”,点对点直连,速度可能也快,但代价是巨大的安全问题会立刻浮现出来:第一,Redis本身的设计并非为公网环境而生,它的协议没有内建强大的安全认证,虽然可以设置密码,但单一密码在公网上显得非常脆弱,容易遭到暴力破解,第二,数据在网络中明文传输(除非使用SSL),任何能截获你网络流量的人都能看到你的数据内容,如果里面有敏感信息,就等于完全泄露,第三,直接暴露服务端口,等于给网络攻击者提供了一个明确的靶子,他们可能会利用Redis的某些未授权访问漏洞或配置不当来入侵你的服务器,这种方法几乎可以被认为是不可取的,除非是在一个临时的、完全不包含任何真实数据的测试环境中。

有没有既能相对方便,又能兼顾安全性的思路呢?答案是肯定的,核心思路就是在你的Redis集群和公网之间建立一道坚固的“桥梁”或者“代理”,而不是让Redis直接面对风雨。

一个非常主流且被广泛推荐的方案是使用SSH隧道(根据众多系统管理员和开发者的实践分享),这个方法的原理很简单:你在本地电脑和拥有内网Redis集群访问权限的某台跳板机(堡垒机)之间,建立一条加密的SSH连接通道,然后通过端口转发,将本地的某个端口映射到跳板机内网的Redis集群端口上,这样,你本地程序连接本地的转发端口,数据就会通过安全的SSH隧道加密传输到内网的Redis集群,这种方法的好处是安全性极高,因为所有的通信都受到了SSH协议的保护,相当于在公网上为你建立了一条专属的加密通道,而且配置起来相对简单,不需要改动Redis本身的配置,但缺点也很明显,它更适用于从少数固定的客户端(比如开发人员的电脑)去访问,不太适合处理高并发的生产级流量,并且SSH连接如果中断需要重连,对服务的稳定性有一定影响。

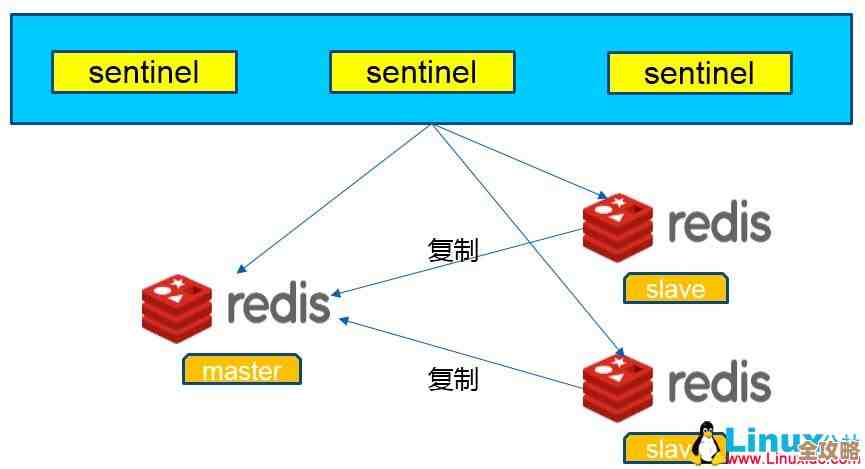

另一个更加强大和专业的思路是使用反向代理(参考了一些云服务商和开源项目的解决方案),你可以选择一个支持Redis协议的反向代理软件,比如Twemproxy或者更现代的Envoy with Redis Proxy filter,将这些代理服务器部署在可以被公网访问的区域,但让它们通过内网去连接后端的真实Redis集群节点,公网上的客户端不再直接连接Redis,而是连接这个代理服务器,这样做的好处是:第一,实现了网络的隔离,真正的Redis集群隐藏在内网,攻击者无法直接触及,第二,可以在代理层实现统一的安全管控,比如设置更复杂的认证机制、限制访问的IP白名单、对请求进行审计日志记录等,第三,代理本身还可以实现负载均衡、故障自动切换等功能,提升了整个架构的可靠性,这个方案的挑战在于,你需要额外部署和维护一套代理服务,配置起来比SSH隧道要复杂一些,但它无疑是面向生产环境的一个可持续、可扩展的解决方案。

对于在公有云上部署Redis集群的用户来说,云服务商通常也会提供自己的解决方案(依据各大云平台官方文档的描述),它们可能会提供“公网连接地址”的功能,当你开启这个功能时,云平台在后台其实就是为你创建了一个安全代理网关,你的Redis集群依然在内网,但这个网关拥有公网IP并负责接收外部流量,经过一层安全处理和转换后,再转发到你的集群,这种方式可能是最“方便”的,因为通常是界面化一键开启或简单配置,云商已经帮你处理了底层代理的部署、SSL证书的配置、基础的安全防护等复杂问题,使用这种服务通常会产生额外的费用,并且你可能需要遵循云商规定的一些安全规范,比如强制使用SSL连接、强制设置高强度密码等。

除了网络层面的代理,还必须高度重视数据本身的安全,无论采用上述哪种方案,有几点是必须做的(这是安全领域的普遍共识):第一,一定要为Redis设置一个极其复杂的密码,并且定期更换,第二,强烈建议开启SSL/TLS加密传输功能,确保数据在网络上传输时是密文,防止中间人窃听,Redis 6.0及以上版本原生支持,低版本可以考虑通过代理层实现,第三,严格限制访问来源,通过防火墙或安全组策略,只允许可信的IP地址连接你的公网入口(无论是直连的Redis端口、SSH跳板机端口还是反向代理端口),这是最有效减少攻击面的方法之一。

想要方便又安全地公网访问Redis集群,没有一键通吃的完美方案,但思路是清晰的:避免直连,通过添加代理层或加密隧道来构建安全屏障,在选择时,可以根据你的具体场景来权衡:如果是临时、小范围的开发调试,SSH隧道简单有效;如果是正式的生产环境需要应对一定规模的公网访问,那么自建反向代理或直接使用云厂商提供的托管代理服务是更可靠的选择,核心始终是:在便利性和安全性之间找到一个合理的平衡点,绝不能为了图一时方便而牺牲安全。

本文由黎家于2026-01-03发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/73391.html