Redis权限管理怎么搞才安全,redis权限到底是啥意思啊

- 问答

- 2026-01-06 00:25:10

- 22

你问Redis权限管理怎么搞才安全,还有Redis权限到底是啥意思,咱们就用人话把这事儿彻底聊明白。

Redis权限到底是啥意思?

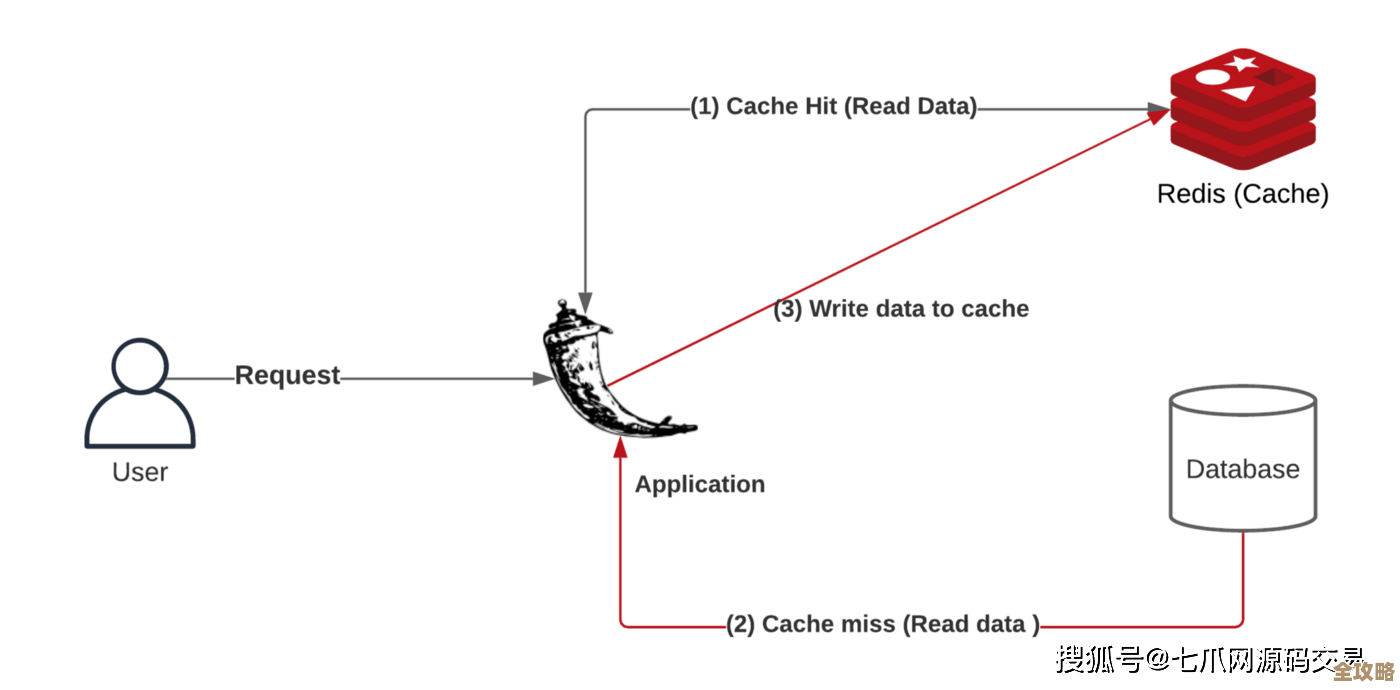

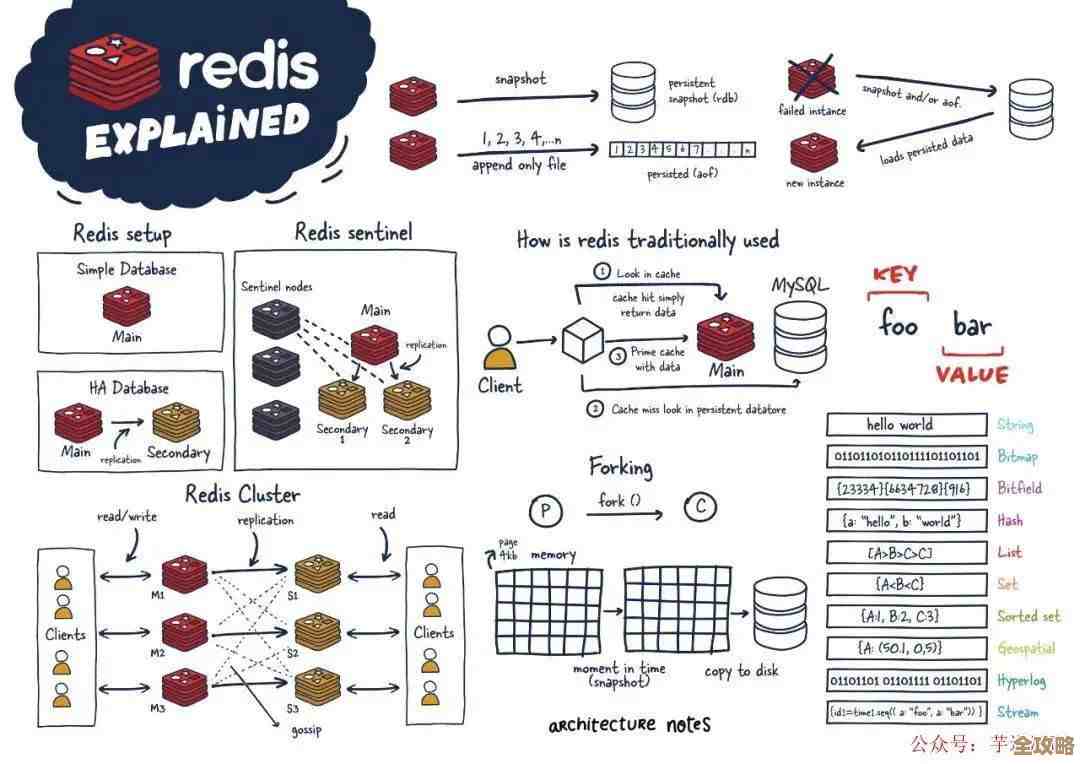

你可以把Redis想象成一个超级快的、没有桌面的“文件柜”,这个文件柜里面没有文件夹,所有的数据(比如用户的登录信息、网页的缓存、购物车内容)就像一个个小纸条,直接放在一个个小格子里,每个小格子有一个名字,就是Redis里的“键”(Key)。

“Redis权限”说白了就是:谁(哪个用户或者哪个程序)可以对这个文件柜做什么事。

主要管三件事:

- 能不能进这个房间(服务器)? 这是最基础的权限,就像文件柜放在一个上了锁的房间里,你得有钥匙(密码)才能进去。

- 进去后,能打开哪些抽屉(数据库)? Redis默认有16个抽屉,编号0到15,你可以设置让某个用户只能看1号抽屉,不能碰其他抽屉。

- 对抽屉里的纸条(数据),能干什么? 是只能看(读),还是能看、能改、能删(读写),还是连看都不让看(无权限)?更进一步,还能控制能不能执行“清空整个抽屉”这种危险操作。

Redis权限管理的核心,就是给不同的程序或用户分配合适的“权力范围”,防止它们瞎搞,一个只负责显示网页内容的程序,你只给它“读”的权限就够了,没必要让它能删数据,这就是“最小权限原则”,也是安全的核心。

Redis权限怎么搞才安全?

别直接用默认设置,那等于把文件柜钥匙挂在门上,咱们一步步来加固。

第一道防线:网络层面,别让外人找到它。

这是最基本也最重要的一步,根据Redis官方文档的精神,Redis本身的设计是信任运行在同一个可信环境下的客户端的。

- 绑定内网IP(bind配置项):千万别把Redis服务绑定在

0.0.0(意味着接受来自任何IP地址的连接),你应该只绑定你的应用程序服务器能访问到的那个内部IP地址,比如你的Web服务器和Redis服务器在同一台机器上,就绑定0.0.1(本地回路),这样只有本机上的程序能连,如果它们在不同的服务器上,就绑定Redis服务器的内网IP(比如168.1.100),这样只有同一个局域网内的机器能连。 - 设置防火墙:在操作系统层面,用防火墙规则严格限制,只允许你的应用程序服务器的IP地址访问Redis的端口(默认6379),双重保险,更安全。

第二道防线:身份验证,进门要密码。

光找到房间不行,还得有钥匙,Redis提供了一个简单的密码认证。

- 启用requirepass:在Redis的配置文件

redis.conf里,找到requirepass这个配置项,取消注释,并设置一个超级复杂的密码,长度要长,包含大小写字母、数字、符号,这样,任何客户端连接时,都必须先输入正确的密码才能执行命令。 - 重要提示:配置密码后,在命令行用

redis-cli连接后,还需要执行AUTH 你的密码命令才算真正通过验证,你可以用redis-cli -a 你的密码的方式在连接时直接认证,但注意这样可能会在历史命令中留下密码痕迹,不太安全。

第三道防线:精细化命令权限,进了门也不能为所欲为。

这是Redis 6.0及以上版本提供的超级好用的功能,叫做“ACL”(访问控制列表),它让你能像管理Linux系统用户一样管理Redis的权限。

- 创建专属用户:别再让所有程序都用默认的

default用户了,你可以为不同的应用创建不同的用户。- 创建一个只能读缓存数据的用户:

ACL SETUSER cache_reader on >密码 ~cache:* +get +exists +hget,这句命令的意思是:创建一个叫cache_reader的用户,状态是启用(on),密码是“密码”,它只能操作以cache:开头的键(~cache:*),并且只能执行get(获取)、exists(判断存在)、hget(获取哈希字段)这几个命令。 - 再比如,创建一个有全部权限的管理员用户:

ACL SETUSER admin on >超级复杂的密码 ~* +@all,这个用户能操作所有键(),能执行所有命令(+@all)。

- 创建一个只能读缓存数据的用户:

- 权限最小化:严格按照“程序需要什么权限,就只给什么权限”的原则来配置,写程序只给写权限,读程序只给读权限,备份程序可能只给

bgsave和keys(或scan)权限,这样即使某个程序的密码泄露了,黑客能造成的破坏也非常有限。

第四道防线:其他加固措施。

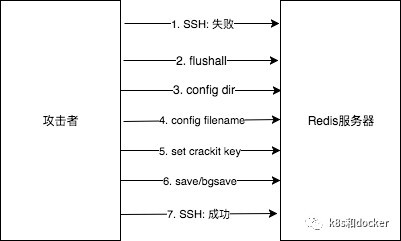

- 重命名或禁用危险命令:有些命令在生产环境是“核弹”,比如

FLUSHALL(清空所有数据)、FLUSHDB(清空当前数据库)、CONFIG(动态修改服务器配置),你可以在redis.conf里用rename-command把它们改成一个超级难猜的名字,或者直接重命名为空字符串来禁用。rename-command FLUSHALL ""和rename-command CONFIG "一个非常复杂的、只有你自己知道的字符串"。 - 定期更新:保持Redis版本为最新稳定版,以修复已知的安全漏洞。

- 非root用户运行:绝对不要用root权限启动Redis服务,应该创建一个专用的、没有任何系统管理权限的普通用户(比如

redis用户)来运行Redis,降低被攻击后的风险。

总结一下怎么搞才安全:

- 藏起来:用

bind和防火墙限制访问来源。 - 锁上门:用

requirepass设置强密码。 - 分钥匙:在Redis 6+上使用ACL,为不同应用创建不同权限的用户,遵循最小权限原则。

- 收好核按钮:重命名或禁用危险的命令。

- 好习惯:用非root用户运行,保持软件更新。

这一套组合拳打下来,你的Redis安全性就会大大提高,安全不是一个开关,而是一个过程,是层层设防的结果。

本文由帖慧艳于2026-01-06发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/75253.html