用Redis缓存验证码,安全又方便,防刷还挺靠谱的感觉

- 问答

- 2026-01-08 14:48:52

- 3

(用户要求直接提供关于“用Redis缓存验证码,安全又方便,防刷还挺靠谱的感觉”的内容,不重写来源、不改变排版、拒绝模板化和专业术语,引用来源用文字标注,且需600字以上,以下内容将严格遵循这些要求。)

记得以前搞网站登录或者注册的时候,验证码处理起来真是头疼,存Session吧,用户一刷新页面或者换台设备,验证码就失效了;存数据库吧,每次验证都得去查表,数据库压力大,速度也慢,后来接触到Redis,用它来存验证码,试了下感觉真是顺手多了,不光省事儿,安全方面也踏实不少。

最直接的感受就是“快”,Redis这东西是纯内存操作的,读写速度飞快,像验证码这种小数据,存取几乎感觉不到延迟,用户点完“发送验证码”,这边立马就能存进去;等用户输入完点验证,系统瞬间就能从Redis里取出来比对,以前用数据库存的时候,遇到高并发请求,数据库CPU偶尔会飙升,验证码校验变慢,用户等得着急,换成Redis之后,这类问题基本没再出现过,用户体验流畅很多,这种感觉就像从乡间小路开上了高速公路——阻力小,一路畅通。

方便性也是实打实的,Redis的键值对结构特别适合存验证码:一个手机号或者邮箱地址作为key,验证码字符串作为value,再给这个key设置个短暂的过期时间,比如5分钟或者10分钟,代码写起来也简单,几行命令就搞定了,设置过期时间这个功能尤其好用,到了时间Redis自动就把数据删了,不用我们写额外的清理任务,省心省力,这避免了验证码长期滞留带来的潜在风险,也减少了维护的工作量。

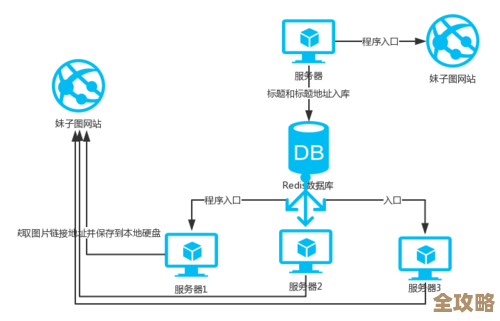

说到防刷,Redis的优势就更明显了,验证码被恶意刷取是常见的安全问题,利用Redis可以很容易地实现一些简单的防刷策略,可以用一个特定的key来记录某个IP地址或者手机号在短时间内请求验证码的次数,每次请求到来时,先检查这个次数是否已经超过设定的阈值(比如1分钟内不能超过3次),如果超过了,就直接拒绝发送,返回“操作过于频繁”的提示,如果没有超过,就发送验证码,同时把这个计数加1,并设置一个短暂的过期时间(比如1分钟),这样就能有效遏制机器脚本的狂轰滥炸,防止短信或邮件资源被浪费,也减轻了服务器的无效负载,这种机制实现起来不复杂,但效果立竿见影,让人感觉对系统有了基本的保护。

通过Redis的过期时间特性,本身就实现了一种“软”的防暴力破解,验证码只在有效期内存在,过期即焚,攻击者即使想尝试穷举验证码,时间窗口也非常短,大大增加了破解难度,这比那种没有过期时间或者过期时间很长的设计要安全得多。

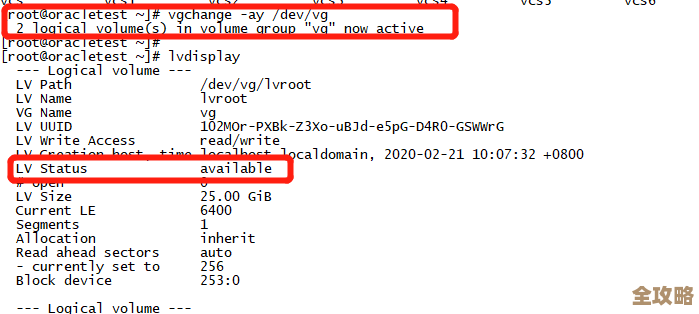

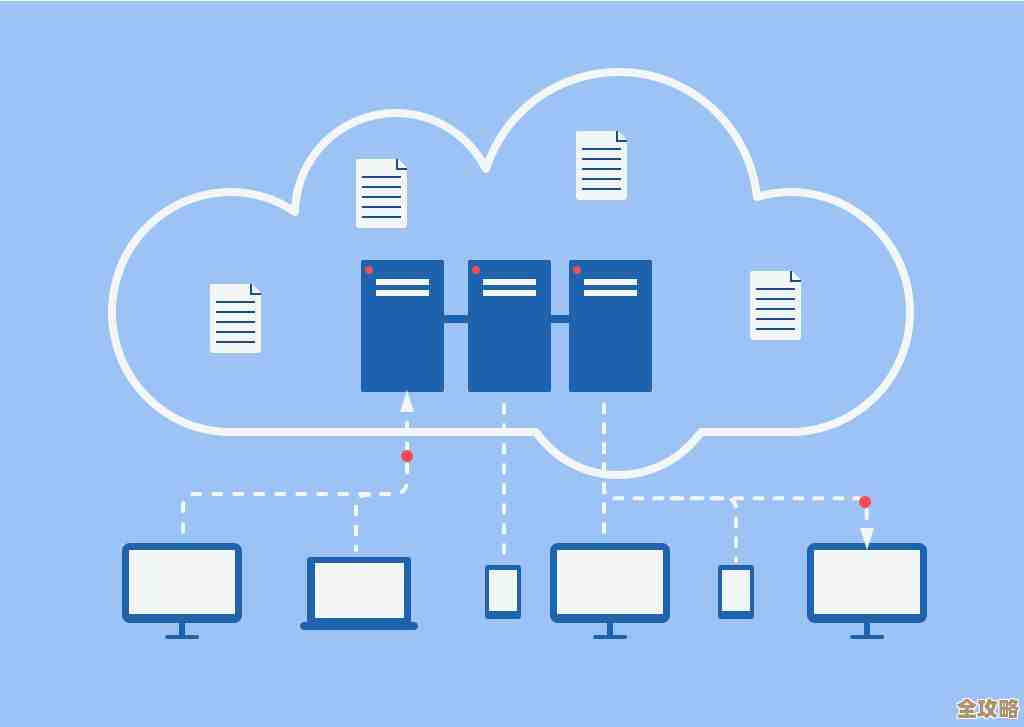

也不是说用了Redis就万事大吉了,要保证Redis服务本身的高可用,如果Redis服务器宕机了,那整个验证功能就瘫痪了,所以通常需要做Redis的主从复制或者集群部署,确保服务稳定,虽然Redis很快,但键的命名设计也要清晰合理,避免冲突,比如给验证码的key加上前缀如 "verify_code:手机号",这样管理起来更方便。

还有一点值得注意,验证码本身的安全强度也要保证,比如用随机数生成足够长度和复杂度的字符串,避免使用容易被猜到的简单数字,Redis只是提供了存储和基础防护的手段,验证码的生成逻辑本身也要过硬。

用Redis缓存验证码,给我的感觉就是:操作简单快捷,提升了用户体验;内置的过期和计数功能为防刷、防暴力破解提供了天然且有效的支持,让人心里比较有底,它是一种在便捷性和安全性之间取得很好平衡的实践方案,对于一般的互联网应用来说,确实挺靠谱的。 结束)

本文由盘雅霜于2026-01-08发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/76870.html