域外环境下怎么快速搞定Redis未授权访问问题,修复方法分享

- 问答

- 2026-01-11 10:32:21

- 4

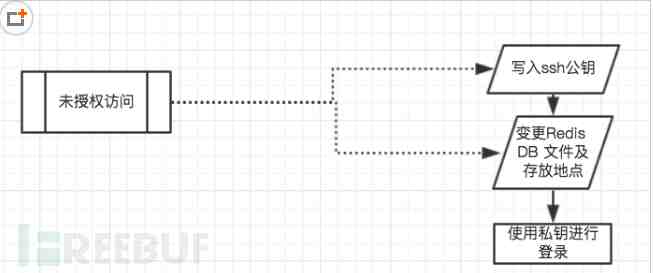

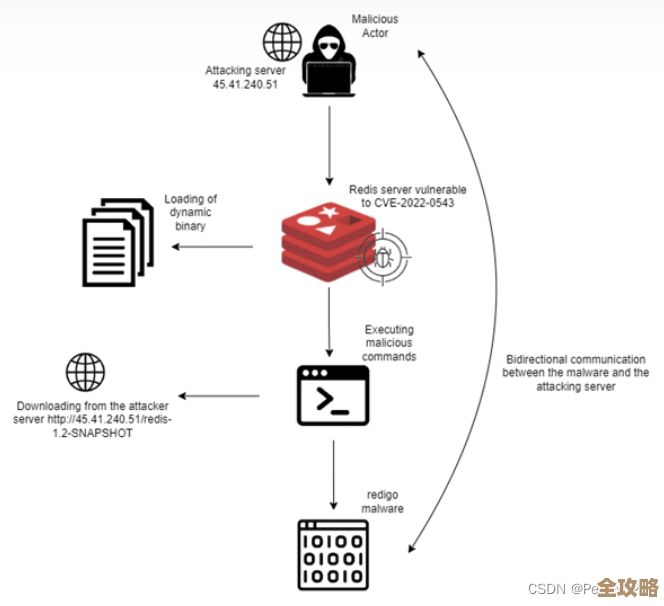

在域外环境,比如云服务器、虚拟私有服务器或者托管机房中,一旦发现Redis服务存在未授权访问漏洞,情况会非常危急,攻击者不需要密码就能直接连接到你的Redis数据库,轻则查看、删除所有数据,导致服务中断,重则能在你的服务器上写入恶意文件,比如勒索病毒或者挖矿脚本,从而完全控制你的服务器,快速、有效地修复这个问题至关重要,以下是一些直接、可操作的修复方法。

第一步:立即进行网络隔离与访问控制

这是最紧急、最有效的临时止损措施,根据“奇安信攻防社区”和“阿里云官方文档”中多次强调的原则,首先要做的就是限制谁能访问Redis端口。

- 配置防火墙(最关键的一步):立即修改服务器防火墙规则(如iptables或云服务商提供的安全组),确保只有可信的IP地址能够访问Redis的默认端口6379,绝对不要将Redis服务暴露在公网(0.0.0.0)上,理想情况下,只允许你的应用程序服务器IP或者运维管理IP访问Redis所在服务器的6379端口,在Linux服务器上,可以快速执行命令只允许特定IP段访问。

- 修改默认端口:这是一个简单的障眼法,在Redis的配置文件

redis.conf中,找到port 6379这一行,将其修改为一个不常用的高端口号(比如6380),这能避免一些简单的自动化扫描工具的攻击,但请注意,这并非绝对安全,一旦端口被扫描到依然存在风险,所以必须与防火墙规则结合使用。

第二步:启用并强化认证机制

Redis本身提供了简单的密码认证功能,这是防止未授权访问的核心配置。

- 设置强密码:在

redis.conf配置文件中,找到requirepass这个配置项,默认是被注释掉的,取消注释,并在后面设置一个高强度、复杂的密码,这个密码应该像你的其他重要账户密码一样,包含大小写字母、数字和特殊符号,并且有足够的长度,设置后,任何客户端在连接Redis时,都必须先使用AUTH命令并提供正确的密码才能执行操作。 - 重启Redis服务:修改完配置文件后,必须重启Redis服务才能使配置生效,可以使用

sudo systemctl restart redis或类似的命令(具体取决于你的操作系统和Redis安装方式)。

第三步:最小权限原则与降权运行

为了在漏洞被利用时尽可能减少损失,应该遵循最小权限原则。

- 使用非root用户运行Redis:绝对不要使用root权限来运行Redis服务,应该创建一个专用的、权限很低系统用户(比如用户名为

redis),并在redis.conf中通过user配置项(对于新版Redis)或通过启动命令指定该用户来运行Redis进程,这样即使攻击者通过Redis漏洞获得了执行命令的能力,其权限也会被限制在这个低权限用户范围内,无法对系统进行致命操作。 - 限制Redis的可用命令:在Redis的配置文件中,有一个

rename-command配置项,可以用来禁用或重命名一些高危命令,可以将FLUSHALL(清空所有数据)、CONFIG(修改服务器配置)和EVAL(执行Lua脚本)等命令重命名为一个复杂的、外人难以猜测的字符串,或者直接将其重命名为空字符串来彻底禁用,这能有效防止攻击者轻易地破坏数据或进行更深层次的攻击。

第四步:持续的监控与日志审计

修复不是一劳永逸的,还需要持续观察。

- 开启Redis日志功能:确保

redis.conf中的loglevel设置不为空(建议设置为notice或warning),并指定logfile的路径,这样,所有连接尝试和操作都会被记录下来,定期检查日志文件,查看是否有来自未知IP地址的连接记录或异常操作,以便及时发现潜在的攻击行为。 - 使用网络监控工具:利用像

fail2ban这样的工具,可以监控系统日志,当发现某个IP在短时间内有多次失败的Redis认证尝试时,自动将该IP地址拉入防火墙黑名单一段时间,从而抵御暴力破解攻击。

总结一下快速行动清单:

如果情况紧急,你可以按照这个优先级顺序操作:

- 立刻:通过云平台安全组或服务器防火墙,切断所有外部IP对6379端口的访问,只放行必要的管理IP。

- 紧接着:修改Redis配置文件,设置一个非常强壮的

requirepass密码,并重启Redis服务。 - 然后:检查并改为使用非root用户运行Redis服务。

- 最后:考虑修改默认端口、禁用高危命令,并设置好日志监控。

在域外环境中,安全是首要任务,将Redis服务暴露在公网上而不做任何防护,无异于将家门大开,以上这些方法结合起来,能极大地提升Redis服务的安全性,有效解决未授权访问问题,所有方法的详细配置参数和步骤,均可以在Redis官方文档、各大云服务商(如阿里云、腾讯云)的帮助文档以及“SecWiki”、“FreeBuf”等安全技术社区找到更具体的示例。

本文由水靖荷于2026-01-11发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/78638.html