Redis漏洞那些事儿,怎么被利用又该咋防护才靠谱

- 问答

- 2026-01-13 20:01:35

- 5

Redis作为一个非常好用的内存数据库,因为它速度快、使用简单,在很多网站和应用里都扮演着关键角色,比如用来存用户登录状态、做缓存让页面打开更快,甚至是消息队列,但俗话说得好,“树大招风”,Redis的流行也让它成了黑客们特别喜欢攻击的目标,为啥呢?主要是因为很多开发人员或者运维人员在安装好Redis后,压根就没想过它还需要做安全设置,直接就用默认配置上线了,这就留下了巨大的安全隐患,下面我们就来聊聊Redis常见的那些安全漏洞,看看黑客是怎么利用它们的,以及我们到底该怎么防。

最常见的漏洞:因配置不当导致未授权访问

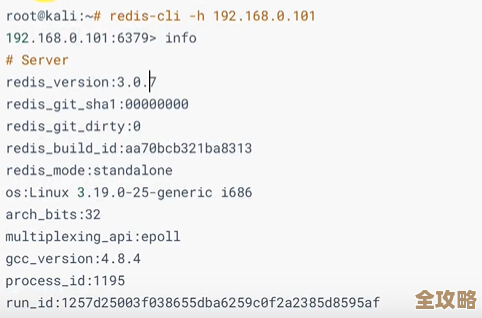

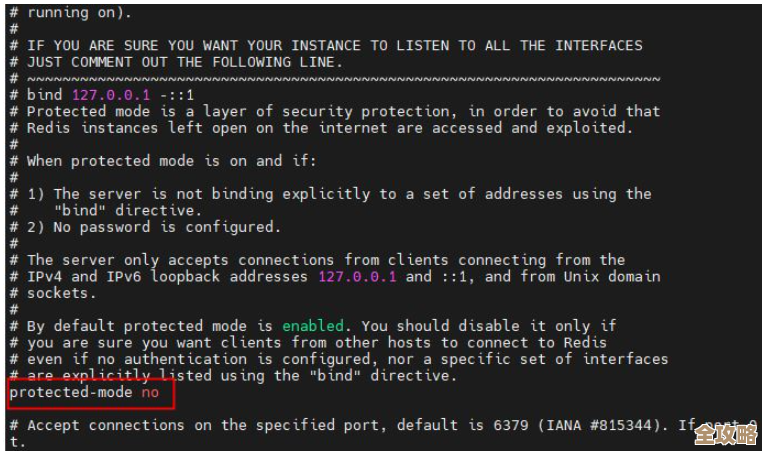

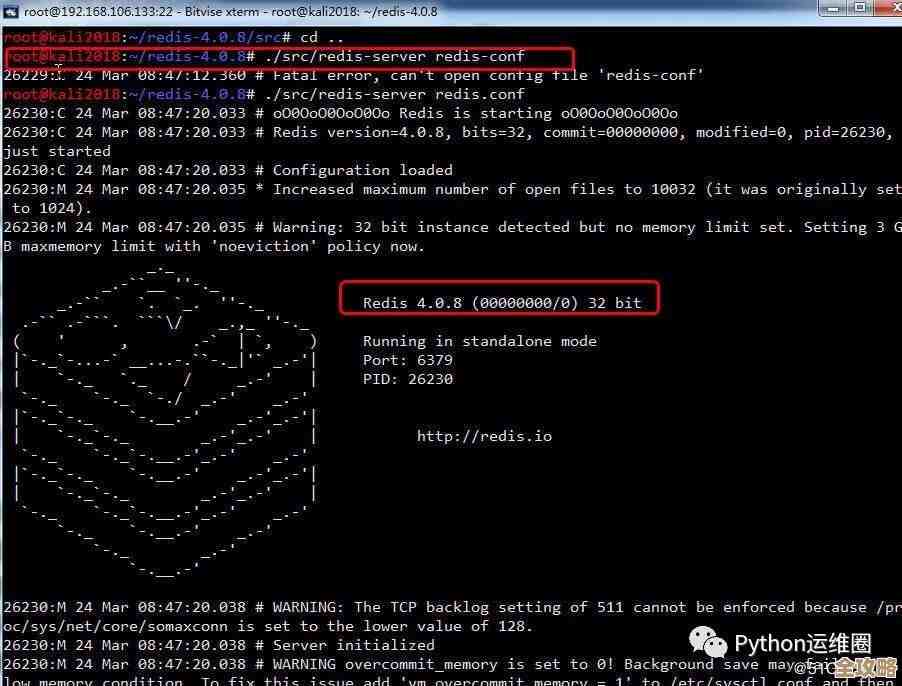

这是Redis出安全问题最多、也最危险的一种情况,你可以把它想象成这样一个场景:你家的保险柜(Redis服务器)被你不小心放在了马路边,而且密码锁是开着的,谁都可以走过去打开柜门拿东西,在技术层面,Redis默认安装后,为了图省事,它会监听在0.0.0.0这个地址上(意思是接受来自任何网络连接的请求),并且没有设置访问密码,只要黑客用扫描工具在网络上扫到了你的服务器开放了6379这个Redis默认端口,他就能直接用Redis的客户端命令连上你的数据库,为所欲为。

根据知名安全社区“安全客”和“FreeBuf”上大量案例分析,黑客利用未授权访问主要干这么几件事:

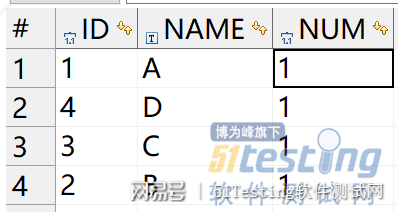

- 数据泄露与篡改:这是最直接的,黑客可以随意查看、下载、修改甚至清空你数据库里的所有数据,如果你的Redis里存着用户的会话信息,黑客就能冒充任何用户登录你的网站;如果存的是电商网站的优惠券或商品信息,他也能随意篡改。

- 写入SSH公钥,直接控制服务器:这是非常经典且危害极大的攻击手法,黑客先在自己的电脑上生成一对SSH密钥(相当于一把锁和一把钥匙),他通过未授权的Redis连接,将自己的公钥(相当于锁)写入到服务器上某个授权用户的

.ssh目录下的authorized_keys文件里,这样一来,黑客就可以用自己手里的私钥(钥匙),直接SSH免密码登录到你的服务器,获得一个完整的操作系统shell权限,你的服务器就完全沦陷了,这种攻击方式在诸多技术文章,嘶吼RoarTalk”发布的Redis入侵分析中曾被详细描述。 - 写入Webshell,控制网站:如果你的Redis数据目录恰好有权限被Web服务器(比如Nginx、Apache)访问到,黑客就可以通过Redis命令,将一段恶意的网页后门代码(Webshell)写入到一个.php或.jsp等可执行脚本文件中,然后他通过浏览器访问这个后门文件,就能在网页上执行任意系统命令,同样能完全控制你的网站服务器。

- 挖矿与僵尸网络:控制了服务器后,黑客往往不会立刻偷数据或者搞破坏,那样太容易被发现,他们更常见的做法是悄悄在你的服务器上植入挖矿程序,用你的CPU和电费给他们挖加密货币;或者把你的服务器变成他们控制的“肉鸡”(僵尸网络的一员),用来发动网络攻击、发送垃圾邮件等。

其他潜在的安全风险

除了最要命的未授权访问,还有一些其他风险点也需要注意:

- 弱密码:就算你设置了密码(Redis里叫

requirepass),但如果密码太简单,123456”或者“password”,黑客通过简单的暴力破解也能猜出来。 - 命令执行:Redis本身提供了非常强大的命令,比如可以直接执行Lua脚本,如果攻击者已经通过某种方式获得了访问权限,他可能会利用这些功能进行更深入的操作。

- 版本漏洞:和所有软件一样,Redis旧版本可能存在一些已知的安全漏洞,如果不及时更新,就可能被利用。

靠谱的防护措施应该怎么做?

知道了漏洞怎么被利用,防护起来就有了明确的方向,核心原则就是:最小权限原则,即只开放最少的、必要的权限,具体可以这样做:

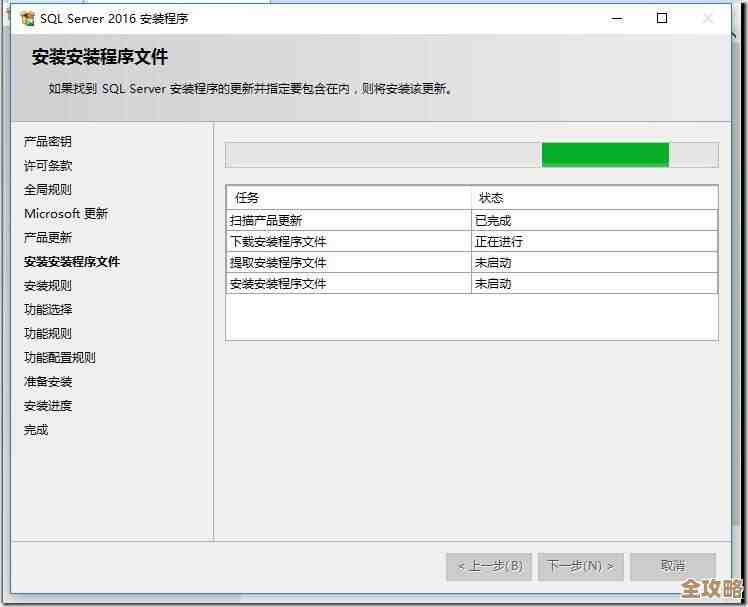

- 设置强密码:这是最基本也是最重要的一步,在Redis的配置文件

redis.conf里,找到requirepass这一行,取消注释,并设置一个非常复杂的、长长的密码(最好是数字、字母、符号混合),这样,任何客户端连接时都必须先认证密码才行。 - 禁止外网访问,绑定内网IP:除非有绝对必要(比如跨机房同步),否则绝不应该让Redis直接暴露在公网上,在配置文件中,将

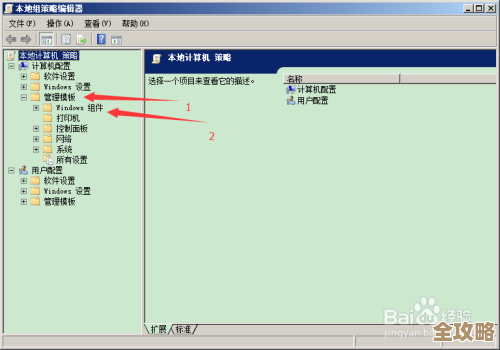

bind指令设置为127.0.0.1(只允许本机访问)或者指定一个内部的、安全的IP地址(如公司内网IP),这是最有效的隔离手段。 - 修改默认端口:将默认的6379端口改成一个不常用的高端口号(比如30000以上的端口),这虽然不能从根本上防止攻击,但可以避免被网络上自动化扫描工具轻易发现。

- 以非root权限运行Redis:专门创建一个低权限的系统和用户(比如

redis用户)来运行Redis服务,这样即使被入侵,黑客获得的权限也是受限的,无法直接对系统关键文件进行写操作,从而有效防御写入SSH公钥这类攻击。 - 重命名或禁用危险命令:在配置文件中,可以使用

rename-command指令将FLUSHALL(清空所有数据)、CONFIG(修改配置)、EVAL(执行脚本)等高风险命令重命名为一个复杂的、外人猜不到的字符串,或者直接禁用它,这相当于把保险柜里最危险的按钮给藏了起来。 - 定期更新版本:关注Redis官方发布的安全更新,及时将软件升级到最新稳定版,修复已知漏洞。

- 使用防火墙:利用服务器本身的防火墙(如iptables, firewalld)或云服务商提供的安全组功能,严格限制只有可信的IP地址才能访问Redis端口。

Redis本身是一个非常优秀的工具,它的安全性很大程度上取决于使用者,只要我们在部署时多花几分钟,做好上述这些基本的安全配置,就能避免绝大多数潜在的攻击,让Redis安心地为我们的业务服务,千万别因为偷懒,而把自家的“保险柜”敞开着大门放在互联网上。

本文由符海莹于2026-01-13发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/80124.html