Redis远程访问到底咋实现的,原理和实践中那些坑和技巧分享

- 问答

- 2026-01-14 04:24:51

- 3

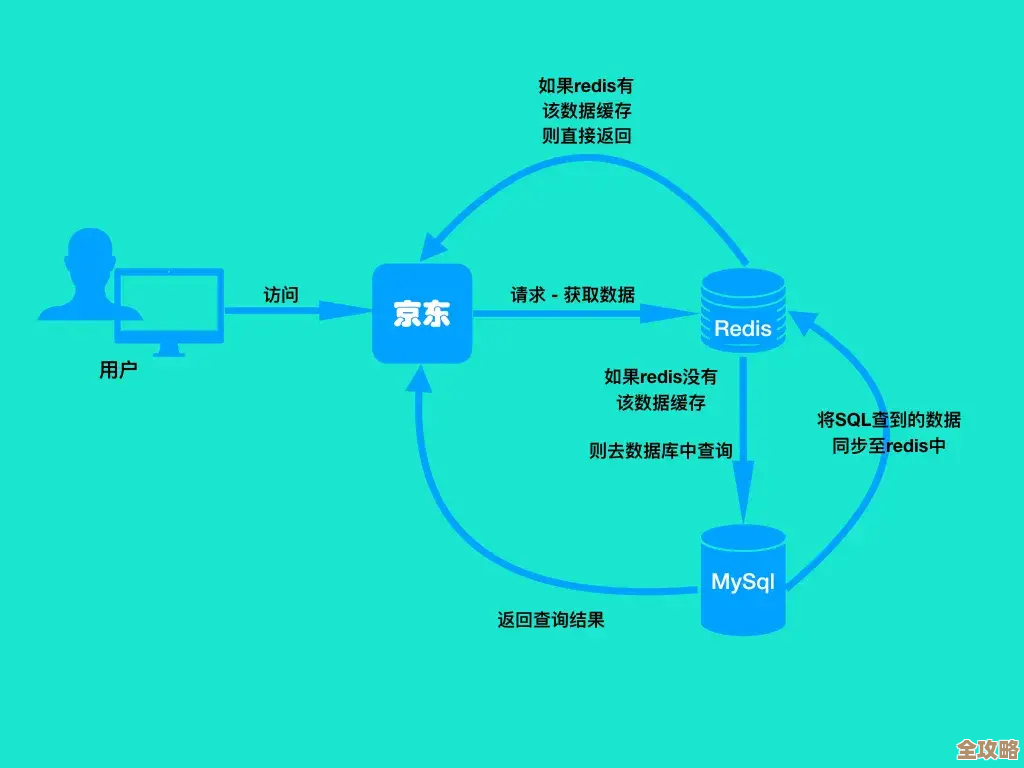

关于Redis远程访问的实现,说白了就是让一个不在本机上的应用程序能够连接并操作另一个机器上运行的Redis服务,这听起来简单,但里面有不少门道。

核心原理:网络连接与协议

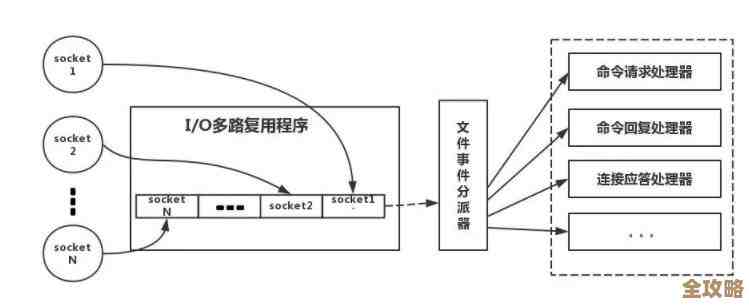

Redis本身是一个使用C语言编写的内存数据库,它默认提供了一个“服务端”程序(redis-server)和一个“客户端”程序(redis-cli),当我们在服务器上启动redis-server后,它就会打开一个网络端口(默认是6379)并开始“监听”,等待来自网络的连接请求。

远程访问的实现,关键在于两点:

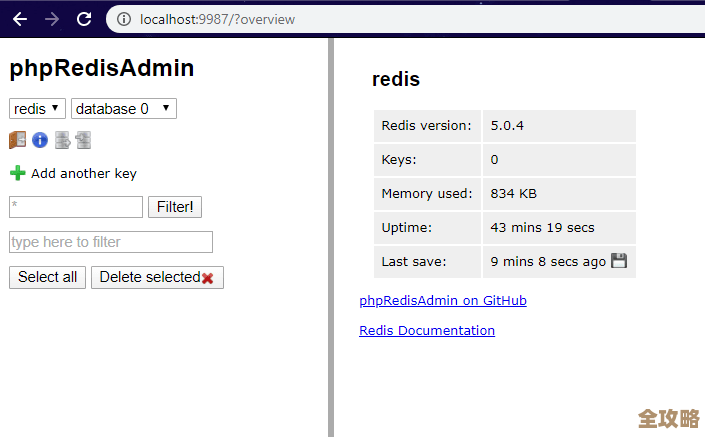

- 绑定地址(bind):这是Redis服务端的一个核心配置,决定了Redis服务监听哪个网络接口的连接,默认配置通常是

bind 127.0.0.1,这意味着它只接受来自本机自身的连接,这是出于安全考虑,因为刚安装的Redis是没有密码的,如果暴露在公网,任何人都可以随意操作你的数据,要实现远程访问,就必须修改这个配置,让Redis监听服务器的公网IP地址,或者直接注释掉bind行(不推荐),或者设置为bind 0.0.0.0,表示监听所有网络接口的连接。 - 通信协议:Redis使用一种名为“REdis Serialization Protocol”(RESP)的简单协议,当客户端(比如你用Java的Jedis库、Python的redis-py库写的程序)想要执行一个命令(例如

SET key value)时,它会按照RESP协议的格式,将这个命令转换成一串特定的字节流,然后通过TCP/IP网络连接发送到Redis服务器的6379端口,服务器收到后,解析这个字节流,明白你要做什么操作,执行完毕后再按照同样的协议把结果(比如OK)打包发回给客户端,客户端再解析响应,呈现给程序,这个过程就像两个人用事先约定好的暗号打电话一样。

实践中那些坑和技巧分享

知道了原理,在实际操作中我们会遇到很多坑,下面是一些常见的:

第一大坑:安全配置,直接暴露公网

这是最危险、也是最常见的错误,根据“黑客新闻”和“运维社区”的很多事故报告,经常有开发者为了方便,直接修改bind 0.0.0.0,并且没有设置密码(requirepass),就把测试服务器丢到公网上,结果就是,服务器在几分钟内就会被黑客扫描到,并被植入挖矿木马或勒索病毒,导致CPU飙高,数据被清空。

- 技巧1:最小化暴露:除非有绝对必要,否则不要将Redis直接暴露在公网,应该通过VPN、专线或者跳板机(Bastion Host)来访问。

- 技巧2:强密码认证:一定要设置一个非常复杂的

requirepass密码,光有密码还不够,因为密码可能在网络中被嗅探,所以下一步是加密。 - 技巧3:启用加密通信:新版本的Redis支持TLS/SSL加密(在redis.conf中配置

tls-port等选项),这能保证客户端和服务器之间的通信内容不被窃听,类似于HTTPS,这是生产环境的最佳实践。

第二大坑:防火墙忘记开端口

有时候你明明在redis.conf里配置了bind 0.0.0.0,但远程还是连不上,这时候八成是服务器的防火墙(如iptables、firewalld)或者云服务商(阿里云、AWS等)的安全组规则没有放行6379端口。

- 技巧:检查服务器本机防火墙和云平台的安全组规则,确保6379端口(如果你改了默认端口,就是对应的端口)对特定的客户端IP地址开放,最好是只允许特定的IP段访问,而不是对

0.0.0/0开放。

第三大坑:高延迟与网络抖动

Redis之所以快,很大程度上是因为它是内存操作,一旦涉及远程访问,网络就成了最大的性能瓶颈,网络延迟(Ping值)会直接加到每个命令的响应时间上,如果网络不稳定,还会导致连接超时、命令执行失败。

- 技巧1:连接池:在客户端使用连接池(Connection Pool)是必须的,避免为每个命令都创建和断开一次TCP连接,因为建立连接(TCP三次握手)是有开销的,连接池会维护一组活跃的连接,随用随取,用完放回。

- 技巧2:管道(Pipeline):如果需要一次性执行大量命令,应该使用Pipeline技术,它将多个命令打包一次性发送给服务器,服务器依次处理后再一次性返回结果,极大地减少了网络往返次数(Round-Trip Time, RTT),提升性能。

- 技巧3:选择优质网络:将客户端应用程序和Redis服务器部署在同一个机房、同一个可用区(Availability Zone)内,可以最大限度地降低网络延迟,跨城市、跨国家的访问延迟会非常明显。

第四大坑:配置项理解错误

除了bind和requirepass,还有一个配置项叫protected-mode,这是Redis的一个安全保护模式,当它设置为yes时(默认值),如果Redis没有设置密码,并且没有使用bind明确绑定到非回环地址(127.0.0.1),那么它将只接受本地连接,如果你设置了bind 0.0.0.0但没设密码,远程依然可能连不上,就是因为这个保护模式在起作用,要么设密码,要么在充分了解风险的情况下将protected-mode设为no(极不推荐)。

总结一下

实现Redis远程访问,技术上就是改个配置、开个端口的事,但真正的挑战在于如何安全、稳定、高效地去做,核心思路就是:非必要不暴露,若暴露必加固(密码+TLS),并用连接池和管道优化性能,忽略这些,很可能就会掉进坑里,导致严重的安全或性能问题。

本文由盘雅霜于2026-01-14发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/80339.html