容器和微服务带来的安全挑战到底有多复杂,我们该怎么应对才行

- 问答

- 2026-01-14 20:23:48

- 3

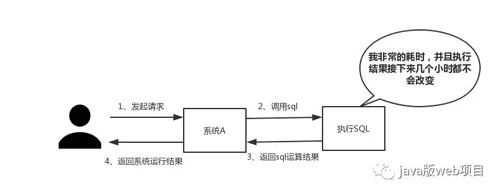

容器和微服务的技术就像把一个大商场拆成了成百上千个灵活的小店铺,每个小店铺(微服务)只卖一种东西,它们各自独立,通过快递网络(网络通信)互相协作,这些小店铺都被打包在标准化的集装箱(容器)里,可以快速地在不同的码头(服务器)上部署和移动,这种方式虽然极大地提高了效率和灵活性,但安全挑战也随之变得异常复杂,这种复杂不是简单的数量增加,而是根本性的变化。

安全挑战的复杂性体现在哪里?

攻击面爆炸式增长,以前保护一个坚固的商场大楼(单体应用)就行了,现在要保护的是成百上千个独立的小店铺,每个店铺都有自己的门、窗户和通风管道(每个微服务都有独立的代码、依赖库和接口),任何一个店铺的安全疏忽,比如一个不起眼的小门没锁好(一个微服务存在漏洞),都可能成为攻击者进入整个商业区的突破口,根据网络安全公司Palo Alto Networks旗下Unit 42团队的研究报告(2023年云威胁报告)中的观点,由于配置错误和漏洞普遍存在,这种分布式架构使得攻击面急剧扩大。

东西向流量监控变得极其困难,在单体应用时代,大部分流量是用户从外部访问应用(南北向流量),但在微服务世界里,店铺和店铺之间内部沟通的快递流量(东西向流量)占据了绝大部分,这些内部通信如果缺乏监控,就像商场里店员之间的秘密交易,外部保安很难察觉,攻击者一旦攻破一个微服务,就可以利用这个“内奸”在系统内部横向移动,悄无声息地窃取数据或破坏其他服务,而传统的边界防火墙对这种内部流量往往束手无策。

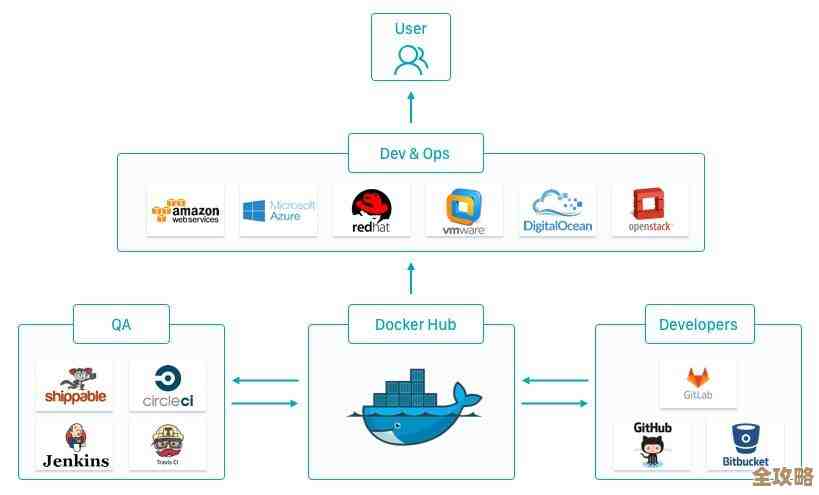

第三,镜像安全和供应链风险突出,容器是从镜像创建的,就像店铺是按照一张设计蓝图建造的,这些蓝图(镜像)往往是从公共仓库(比如Docker Hub)直接下载的,里面可能本身就包含了过时的、有漏洞的软件组件,如果你不仔细检查蓝图就开工,就等于把安全隐患直接建在了地基里,美国国家安全局(NSA)和网络安全与基础设施安全局(CISA)在联合发布的《Kubernetes加固指南》(2021年)中明确指出,使用来自不可信来源的容器镜像会引入重大风险,这就像一条供应链,任何一个环节被污染,最终产品都会出问题。

第四,动态性和短暂性让安全策略难以固化,传统的服务器可能稳定运行好几年,安全策略一旦设定就很少改动,但容器是“短暂”的,它们可能今天在这台机器上运行,几小时甚至几分钟后就消失了,明天又在新机器上启动,这种快速的生命周期使得传统的基于固定IP地址的安全规则完全失效,安全防护必须能够动态地适应这种变化,知道“谁是谁”以及“谁可以和谁通话”,而不是只知道“哪个地址是哪个地址”。

第五,配置的复杂性是最大的敌人,像Kubernetes这样的容器编排平台功能非常强大,但也极其复杂,有数不清的配置选项,很多严重的漏洞并非来自代码缺陷,而是由于错误的配置,不小心给某个服务赋予了过高的系统权限,或者没有对敏感的数据(如密码、密钥)进行妥善加密管理,而是以明文形式存放,Gartner的分析报告曾多次指出,到2025年,绝大多数云安全事件都将可追溯到客户的配置错误而非云提供商的安全漏洞。

我们该怎么应对才行?

面对这种复杂局面,不能再靠过去那种事后修补的思路,必须把安全思维贯穿到整个开发和运营的生命周期中,也就是常说的“DevSecOps”。

-

安全左移,从“造蓝图”开始:在编写代码和制作容器镜像的初期就融入安全,使用漏洞扫描工具自动检查镜像中的第三方组件是否有已知漏洞,确保使用的是一张“干净的安全蓝图”,只从可信的来源获取基础镜像,并尽量保持精简。

-

实施“零信任”原则,严格管理内部通行证:默认不信任网络内外的任何东西,必须强制执行最小权限原则,即每个微服务只拥有它能完成本职工作所必需的最少权限,使用服务网格(如Istio、Linkerd)这类技术可以精细地控制微服务之间的通信规则,实现自动化的身份认证和加密,确保只有被授权的服务才能相互对话。

-

自动化安全检测,适应动态环境:利用能够理解容器和编排平台的安全工具,这些工具可以实时监控容器运行时行为,检测异常活动(比如某个服务突然试图连接它从不连接的数据库),并能随着容器的创建和销毁自动应用安全策略。

-

秘密管理专业化:绝对避免将密码、API密钥等敏感信息硬编码在代码或镜像里,必须使用专门的秘密管理工具(如HashiCorp Vault、或云厂商自带的密钥管理服务)来安全地生成、存储、分发和轮换这些秘密。

-

强化编排平台本身的安全:Kubernetes等平台本身就有大量的安全配置需要关注,限制容器的运行权限,启用网络策略来分段隔离,并确保API服务器等关键组件的安全配置万无一失,可以参考NSA/CISA的《Kubernetes加固指南》等权威资料进行系统性检查。

容器和微服务的安全挑战是一个系统性工程,其复杂性要求我们放弃一劳永逸的幻想,它不再仅仅是安全团队的责任,而是需要开发、运维和安全团队紧密协作,通过文化、流程和工具的全面升级,将安全能力像毛细血管一样渗透到应用生命的每一个环节,才能在这个动态、复杂的新世界里建立起有效的防御。

本文由盈壮于2026-01-14发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/80744.html