红色的肉鸡和Redis到底有什么关系,redis肉鸡背后隐藏了啥秘密

- 问答

- 2026-01-17 11:17:23

- 2

(开头部分)网络上流传的“红色的肉鸡”和“Redis”这两个词放在一起,其实指的是一种非常常见的网络安全事件,就是黑客通过利用Redis数据库软件的安全漏洞或者管理员的配置疏忽,非法入侵了那些安装了Redis的服务器,把这些服务器变成了受他们控制的“肉鸡”,这里的“红色”可能只是一种随意的形容,或许是为了吸引眼球,强调事情的严重性或某种警示意味,其本身并没有特殊的技术含义,这个说法的来源比较模糊,可能最早出现在一些网络安全论坛或技术社区里,由安全研究人员或黑客在讨论相关案例时使用,后来逐渐流传开来。

(Redis是什么)要理解这件事,首先得知道Redis是什么,根据Redis官方网站的介绍,Redis是一个开源的、基于内存存储的数据结构存储系统,它可以用作数据库、缓存和消息中间件,它非常快,因为数据主要放在内存里,所以常被各大网站和应用程序用来存放那些需要被快速访问的热点数据,比如用户的登录状态、购物车信息、网页的缓存内容等等,正是因为它的高性能和易用性,Redis在互联网公司中应用极其广泛。

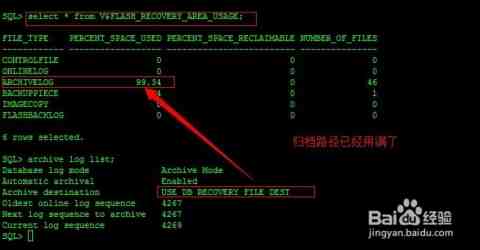

(如何成为“肉鸡”)一个好端端的Redis服务器,是怎么一步步变成任人摆布的“肉鸡”的呢?根据国内知名安全团队“知道创宇”以及众多安全博客(如“安全客”)的分析,这背后通常不是Redis软件本身有特别致命的漏洞(虽然历史上也有过),而更多的是人为的配置失误,最常见的一个错误配置就是“默认配置+无密码验证+公网可访问”,很多管理员为了图省事,在安装Redis后,直接使用默认配置启动服务,没有设置访问密码(Redis默认是没有密码的),更危险的是,他们可能无意中将Redis服务绑定到了服务器的公网IP地址上,而不是仅限内网访问,这就好比把你家金库的大门敞开,并且把地址告诉了全世界,黑客们会使用简单的端口扫描工具,在全网范围内搜寻开放了Redis默认端口(6379)的服务器,一旦找到,他们就可以直接连接上去,因为没有任何密码保护,根据“奇安信威胁情报中心”发布的报告,这种暴露在公网的无认证Redis实例数量曾经非常庞大,是黑客眼中的“香饽饽”。

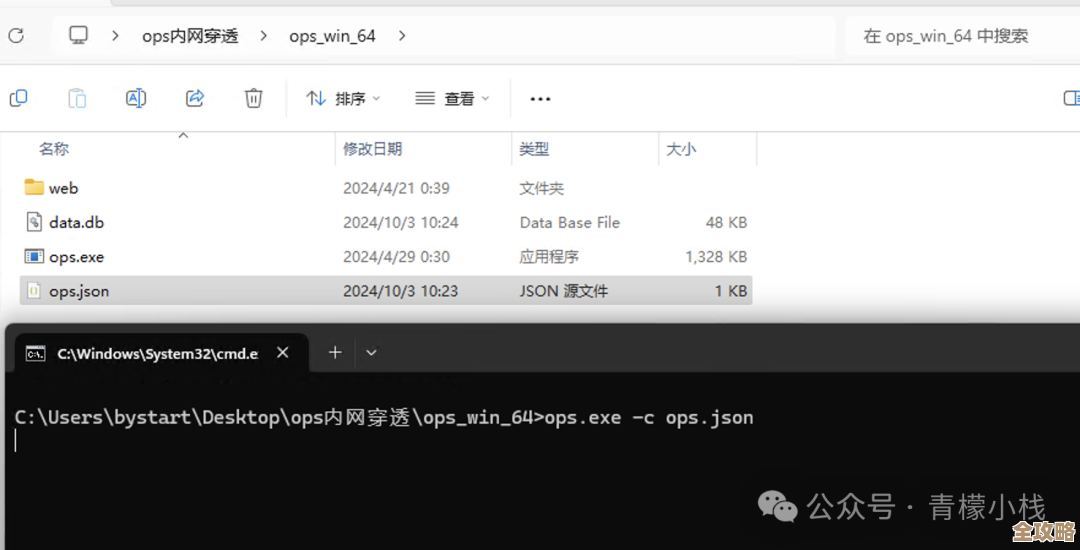

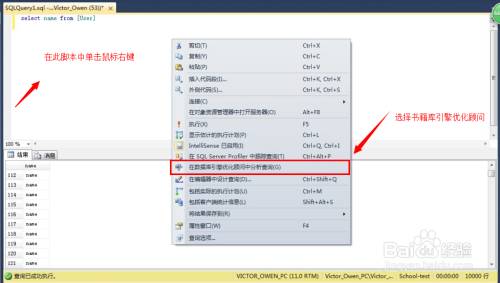

(黑客的攻击手段)连接上这样的Redis服务器后,黑客能做什么呢?根据对大量实际攻击案例的复盘(腾讯安全玄武实验室”曾披露的详细攻击链),黑客的操作手法往往非常直接,他们可以利用Redis的一个内置功能——CONFIG命令,这个命令本意是让管理员配置Redis服务器的,但到了黑客手里就成了入侵的利器,他们可以通过这条命令,命令Redis服务器将数据文件(RDB文件)的保存路径设置成一个特殊的目录,比如服务器操作系统的定时任务目录(如/var/spool/cron/),他们再向Redis数据库里写入一条精心构造的数据,这条数据实际上是一段恶意的脚本命令,黑客再触发Redis进行数据持久化保存,这时,Redis就会乖乖地把那段恶意脚本当作“数据”,写入到系统的定时任务文件里,这样一来,操作系统就会定期执行这个恶意脚本,脚本的内容通常是下载并运行一个木马程序,这个木马程序会让黑客获得对服务器的完整控制权,这台服务器就彻底沦为“肉鸡”了。

(背后的秘密与危害)“redis肉鸡”背后隐藏的秘密,其实是一条成熟的黑色产业链,根据“360网络安全研究院”的监测,这些被攻陷的服务器价值巨大,它们会被用来“挖矿”,也就是利用受害服务器的计算资源来挖掘加密货币(如门罗币),这会大量消耗服务器的CPU和电力,导致企业业务卡顿,并产生巨额电费,这些“肉鸡”会组成庞大的“僵尸网络”,黑客可以集中控制它们去发动大规模的DDoS攻击,用海量的垃圾流量冲垮其他网站或服务,并以此进行勒索。“肉鸡”还可以被用来当做“跳板机”,隐藏黑客的真实行踪,以便他们攻击其他更重要的目标;或者用来存储非法数据、发送垃圾邮件、进行网络钓鱼等,攻击的成本极低(自动化扫描和攻击工具很容易获取),但收益却很高,这驱使着不法分子不断进行这类简单的攻击。

(总结与现状)“红色的肉鸡”和Redis的关系,就是网络威胁与有价值但配置不当的流行技术之间一次不幸的碰撞,它暴露出的核心问题不是技术的高深,而是安全意识的普遍缺失,近年来,随着安全社区的不断警告和媒体的报道,以及云服务商加强默认安全策略,直接暴露在公网的无防护Redis实例已经有所减少,Redis官方也在新版本中加强了安全方面的提示,但直到今天,全球范围内仍然存在不少这样的“裸奔”服务器,它们依然是黑客武器库中随时可以轻易获取的弹药,这个现象持续提醒着所有企业和开发者,在享受技术便利的同时,绝不能忽视最基本的安全配置,否则后果可能非常严重。

本文由酒紫萱于2026-01-17发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/82376.html