Redis端口安全要紧,密码设置别忘了,防护加固不能松懈

- 问答

- 2026-01-18 06:05:44

- 2

Redis,这个以高性能著称的内存数据库,如今在各类网站、应用和服务中扮演着核心角色,从缓存热点数据到会话存储,再到消息队列,几乎无处不在,正是由于其速度快、配置简单、且默认情况下“门户大开”的特性,Redis服务器也成为了黑客们最喜欢攻击的目标之一,很多人,尤其是开发者和运维新手,在享受Redis带来的便利时,却常常忽略了最基本的安全设置,导致服务器沦为“肉鸡”,数据被清空、被加密勒索,甚至成为黑客发起更大规模攻击的跳板,那句朴素的提醒——“Redis端口安全要紧,密码设置别忘了,防护加固不能松懈”——绝非危言耸听,而是每一位使用Redis的人都必须时刻牢记在心的安全准则。

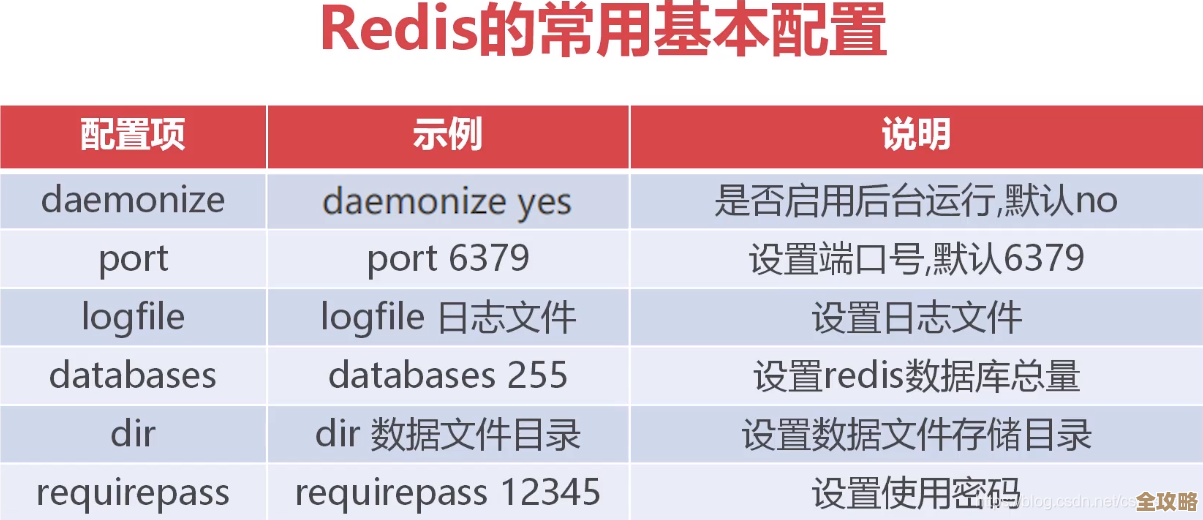

我们来谈谈“端口安全要紧”。 根据Redis官方文档的默认配置,Redis服务启动后会监听6379端口,并且默认情况下没有任何防火墙规则阻止外部访问,这就好比您家有一扇坚固的防盗门,但却为了方便从来不锁,甚至大敞四开,任何知道您服务器IP地址的人,都可以尝试连接到这个端口,黑客们会使用自动化工具在全球范围内扫描开放的6379端口,一旦发现,就会尝试进行未授权访问,这种攻击门槛极低,但危害极大,端口安全是第一道防线,具体的加固措施包括:第一,修改默认端口,将6379改为一个不常用的、高位端口号(如16379),这虽然不能完全阻止定向攻击,但可以有效规避大规模的自动化扫描,相当于把显眼的大门挪到了一个相对隐蔽的位置,第二,也是更重要的,严格配置防火墙,必须遵循“最小权限原则”,即只允许真正需要访问Redis服务的服务器IP地址连接到Redis端口,拒绝所有其他来源的访问,如果您的Redis只给本机上的应用程序使用,那么就在防火墙规则中设置只允许127.0.0.1(本地回环地址)访问Redis端口,如果Redis需要被同一内网中的其他应用服务器访问,则只允许该内网的IP段访问,绝对不要将Redis端口暴露给0.0.0.0/0(即整个互联网),云服务商(如阿里云、腾讯云)的安全组规则也是实现这一目标的关键工具,务必仔细配置。

“密码设置别忘了”是核心中的核心。 Redis提供了一个简单的认证机制——通过requirepass配置项设置一个密码,这个功能虽然基础,但却是阻止未授权访问最有效的手段,在默认情况下,requirepass是空的,这意味着任何人都可以在不提供密码的情况下执行任何命令,设置了密码之后,客户端在连接后必须先使用AUTH命令提供正确的密码,才能执行后续操作,这个密码一定要设置得足够复杂,避免使用简单的数字或常见单词,最好是由大小写字母、数字和特殊符号组成的长密码,值得注意的是,密码是以明文形式存储在Redis配置文件中的,还需要确保配置文件本身(通常是redis.conf)的访问权限受到严格控制,只有授权的管理员才能读取,在通过命令行连接Redis或是在应用程序的配置文件中填写Redis连接信息时,也要注意密码的保密性,避免在日志中意外泄露,可以说,一个强密码就像是为Redis这间“金库”加上了一把坚实的锁。

“防护加固不能松懈”意味着安全是一个持续的过程,需要多层次的措施。 除了上述两点,还有几个关键的加固步骤不容忽视:

-

禁用或重命名危险命令:Redis本身提供了一些非常强大但极其危险的命令,例如

FLUSHALL(清空所有数据)和CONFIG(修改服务器配置),黑客一旦未授权访问成功,第一件事可能就是利用FLUSHALL清空你的数据,或者利用CONFIG命令进一步修改配置以留后门,在Redis配置文件中,可以通过rename-command指令将这些命令重命名为一个复杂的、难以猜测的字符串,或者直接将其重命名为空字符串来彻底禁用。rename-command FLUSHALL ""和rename-command CONFIG “b840fc02d524045429941cc15f59e41cb7be6c52”。 -

以非root用户身份运行:绝对不要使用root权限来运行Redis服务,应该创建一个专用的、权限受限的系统用户(如

redis),并让Redis服务以这个用户的身份运行,这样即使Redis服务被攻破,黑客获得的权限也被限制在该用户范围内,无法对系统其他部分造成更大破坏,这也是操作系统安全的基本原则。 -

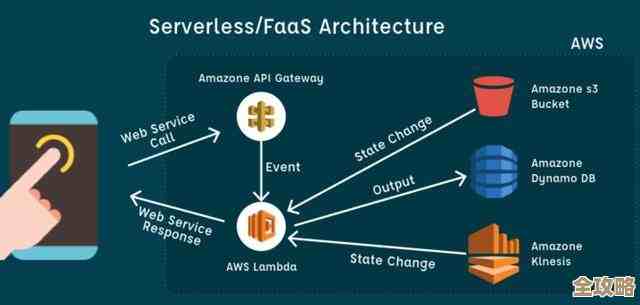

网络加密与代理:如果数据非常敏感,或者Redis客户端必须通过公网进行连接(虽然极不推荐,但有时业务场景需要),那么仅仅依靠密码认证是不够的,因为网络传输可能是明文的,应该考虑使用SSL/TLS加密隧道(如VPN)或者通过SSH隧道来加密客户端与Redis服务器之间的所有通信,防止密码和数据在传输过程中被窃听,也可以使用像Twemproxy或Codis这样的代理层,在代理层面实现更复杂的认证和访问控制。

-

定期更新与日志审计:保持Redis软件版本的最新状态,及时修补已知的安全漏洞,开启Redis的日志功能,定期审查日志文件,关注是否有异常的身份验证失败、来自未知IP的连接尝试等可疑活动,做到安全事件的可追溯和早发现。

Redis的安全并非高深莫测,其核心就在于落实那些最基本、最朴素的防护措施,正如开篇所言,端口、密码和综合加固这三者构成了Redis安全体系的铁三角,任何一方面的缺失,都可能让您的数据堡垒形同虚设,在数字化时代,数据是无价的资产,也是重要的责任,花上一点时间,仔细检查并加固您的Redis服务器,远比为数据泄露或被毁坏而后悔要划算得多,安全无小事,防范于未然,这才是对工作和用户负责的态度。

本文由革姣丽于2026-01-18发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/82867.html