说说Oracle数据库那些安全问题和防护措施,简单聊聊数据保护的事儿

- 问答

- 2026-01-18 23:31:14

- 1

说起Oracle数据库的安全问题,那可真不是一件小事,它就像一个装满了金银财宝的大堡垒,虽然本身修得挺结实,但惦记它的贼也多,而且贼的手段还层出不穷,咱们就聊聊这个堡垒常见的几个漏洞,以及怎么给它加几道锁。

一个最基础但也最要命的问题,就是默认配置太“大方”,很多Oracle数据库刚安装好的时候,为了图省事,自带了很多默认的用户账号和密码,比如著名的SCOTT/TIGER,这些账号权限可能还不小,要是有管理员偷懒,装完系统没改这些密码,或者设了特别简单的密码,那攻击者简直就像拿到了大门的备用钥匙,大摇大摆就进来了,这就像你买了套新房,开发商却把万能钥匙插在门上没拔一样危险,防护的第一招就是强化初始安全设置:安装完成后,立刻修改所有默认用户的密码,把不用的默认账号直接锁掉或者删除,绝不能给坏人留后门。

Oracle数据库本身软件也不是铁板一块,时不时会爆出一些安全漏洞,这些漏洞就像是堡垒墙壁上偶然发现的裂缝,有的漏洞能让攻击者绕过正常的登录检查直接进入数据库(这叫权限提升),有的甚至能让攻击者在数据库服务器上直接执行恶意代码,彻底控制整个系统,前些年闹得挺大的CPU补丁,就是Oracle定期发布来修补这类漏洞的,对付这个问题,没啥取巧的办法,就是得保持警惕,及时打补丁,数据库管理员必须时刻关注Oracle官方发布的安全公告,定期给数据库系统安装最新的安全补丁程序,把已知的裂缝都给堵上。

再来,就是来自内部的威胁,也就是权限滥用,堡垒往往最容易从内部攻破,如果一个普通的数据库用户,因为工作需要被授予了过高的权限,比如能查看所有数据、能删除重要表格,那他一旦有意无意误操作,或者账号密码被窃取,造成的损失将是灾难性的,防护的关键在于最小权限原则,就是说,给用户的权限刚刚好够他完成工作就行,绝不多给,一个只需要查询数据的员工,就只给他“读”的权限,绝对不能给他“增、删、改”的权限,开启数据库的审计功能,像监控摄像头一样,记录下谁在什么时候、对什么数据、做了什么事情,这样一旦出了问题,能快速追查到责任人,也能起到震慑作用。

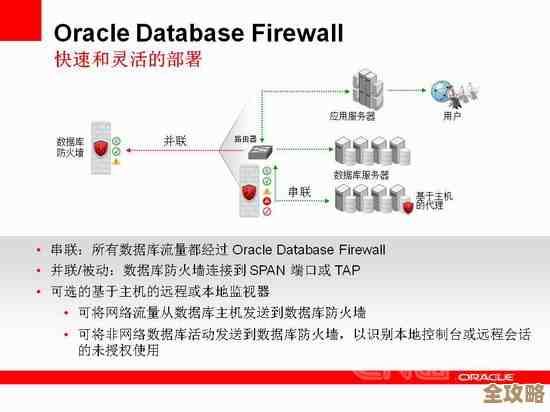

数据在网络上传送的时候也很危险,这叫网络窃听,如果数据库和应用程序之间的通信是“裸奔”的,没有加密,那么攻击者完全可能在网络中间“窃听”到正在传输的敏感信息,比如用户名、密码,甚至是赤裸裸的客户资料,解决办法就是启用网络加密,Oracle提供了像TCPS(使用SSL/TLS加密的SQL*Net)这样的技术,可以让数据在传输过程中变成一堆乱码,就算被截获了,攻击者也看不懂。

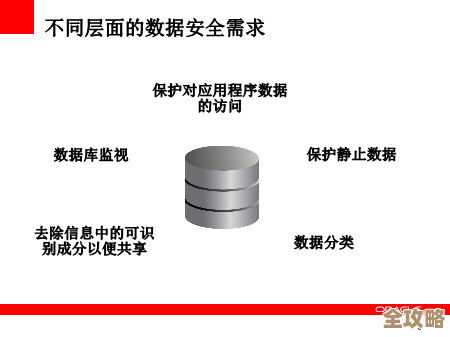

咱们简单聊聊数据保护的核心——数据本身的安全,上面说的都是怎么防止别人接触到数据,但万一防护被突破了,数据被偷走了怎么办?这时候就需要对数据“化妆”,也就是数据加密,可以把身份证号、银行卡号这些最敏感的信息,在存入硬盘之前就加密成密文,这样,即使黑客把数据库文件整个拷贝走了,没有密钥他也解不开这些核心数据。数据脱敏也是一招,在开发、测试这些非生产环境里,使用看起来像真数据但其实是伪造的数据,避免真实敏感信息泄露。

除了技术手段,制定严格的管理制度也极其重要,规定密码必须多复杂、多久换一次;规范数据库备份和恢复的流程,确保数据丢了能找回来;对员工进行安全意识培训,防止他们点击钓鱼邮件导致账号被盗,技术和管理,就像人的两条腿,缺一不可。

保护Oracle数据库的安全不是装个防火墙就完事了,它是一个持续的过程,需要从默认配置、漏洞修补、权限控制、网络传输、数据加密以及人员管理等多个层面一起下手,层层设防,才能尽可能地让那些“贼”无从下手。 综合参考了Oracle官方安全文档、常见数据库安全实践指南以及业界广泛讨论的安全威胁模型。)

本文由黎家于2026-01-18发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/83322.html