数据库里登录名和密码怎么保护才靠谱,别让人轻易拿走你的入口权限

- 问答

- 2025-12-30 03:24:56

- 4

绝对的安全是不存在的,我们的目标不是建立一个永远攻不破的堡垒,而是设置足够多的障碍,让攻击者觉得攻击你的成本远高于他们能获得的收益,从而放弃攻击,或者将攻击转向防护更弱的目标,保护数据库的入口权限,也就是登录名和密码,是整个安全防线中最关键的一环。

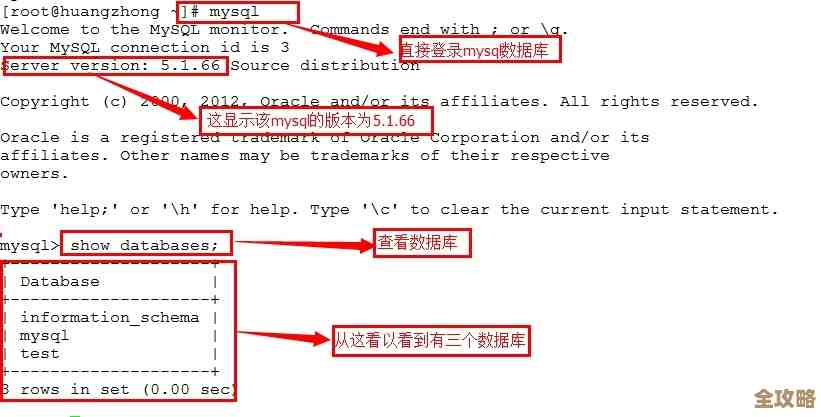

第一道防线:别把密码写在明处,使用环境变量或配置文件

最忌讳的做法就是把数据库密码直接写在程序的源代码里,在代码中直接写一行 password = "mysecret123",这是极其危险的,一旦代码被泄露(比如上传到了公开的代码仓库如GitHub),攻击者就能直接看到你的密码,正确的做法是使用环境变量或者独立的配置文件(并且确保这个配置文件不会被上传到代码仓库),程序在运行时,从操作系统的环境变量中读取密码值,这样,密码就和你的代码分开了,即使代码公开,密码依然是保密的,这是一种“分离秘密”的基本思想。(来源:广泛认可的软件开发安全实践,如The Twelve-Factor App方法论)

第二道防线:永远不要用默认密码,并强制使用强密码

很多数据库软件在安装后会提供一个默认的管理员账号和密码,比如用户名为admin,密码为空或者是admin123,攻击者首先尝试的就是这些默认组合,你必须立即修改这些默认密码,要强制要求所有数据库用户的密码都是强密码,什么是强密码?通常指的是长度足够长(比如12位以上),包含大小写字母、数字和特殊符号的随机组合,避免使用生日、姓名、常见单词等容易被猜到的密码,更好的办法是使用密码管理器生成并保存这些复杂的密码。(来源:各类安全基线要求和最佳实践指南,如CIS基准)

第三道防线:实施最小权限原则

这个原则非常重要,不要给任何一个数据库用户超过其工作所需的权限,一个只需要从数据库里读取数据的应用程序,它的登录账号就应该只被授予“只读”权限,绝对不能拥有“删除”、“修改”或“创建表格”这样的高危权限,这样即使这个应用的密码被泄露,攻击者能造成的破坏也是有限的,他们无法删除或篡改你的核心数据,要为不同的应用或人员创建不同的账号,并分配精确的权限。(来源:信息安全的核心原则——最小权限原则)

第四道防线:网络层隔离,别让数据库直接暴露在公网上

这是最有效的外部防护措施之一,你的数据库服务器不应该有一个公网IP地址,让全世界任何人都能尝试连接它,它应该部署在内网中,只允许特定的、受信任的服务器(比如你的网站后台服务器)通过内网地址进行访问,可以通过防火墙规则严格限制访问来源的IP地址,只放行那些必要的IP,这就好比把你的金库建在一个守卫森严的基地内部,而不是放在人来人往的大街上。(来源:网络安全管理的基础实践)

第五道防线:加密连接,防止窃听

即使在内网,也不能保证通信是绝对安全的,在应用程序和数据库之间传输密码和数据的连接必须是加密的,对于MySQL,应该使用SSL/TLS加密连接;对于PostgreSQL,使用SSL连接,这可以防止攻击者在网络中间“窃听”到你的登录密码和数据内容,确保你的数据库配置为强制使用加密连接。(来源:防止中间人攻击的标准方法)

第六道防线:定期轮换密码和密钥

不要一个密码用上好几年,应该制定策略,定期更换数据库的密码以及相关的访问密钥,这样即使某个密码在不知不觉中被泄露,其有效时间也是有限的,自动化这个过程是最好的,比如每90天自动更新一次密码,并通知相关应用更新配置,但这需要配套的自动化管理工具支持。(来源:动态安全防护理念)

第七道防线:使用更安全的认证方式:密钥或秘密管理工具

对于更高级别的安全需求,可以考虑放弃密码,转而使用更安全的身份验证方式,一些云服务商提供基于密钥对(类似SSH密钥)的认证机制,这比密码更难以破解,可以使用专门的秘密管理工具,如HashiCorp Vault、AWS Secrets Manager等,这些工具可以安全地存储、管理和动态生成数据库密码等敏感信息,应用程序不再需要硬编码或配置密码,而是向这些工具申请临时有效的密码,这大大减少了密码暴露的风险。(来源:现代云原生架构中的安全实践)

第八道防线:严格的访问控制和审计

严格控制哪些人可以接触到数据库的登录凭证,只有极少数必要的人员才能知道密码或有权访问存放密码的配置中心,所有对数据库的访问行为都应该有详细的日志记录,包括谁、在什么时候、从哪里、执行了什么操作,定期检查这些日志,可以发现异常访问行为,比如在凌晨三点从一个陌生的IP地址发起的登录尝试,这可能是攻击的征兆。(来源:内部威胁防护和安全审计要求)

保护数据库入口权限是一个多层次、纵深防御的系统工程,从“不把密码写死在代码里”开始,到“强制强密码”、“网络隔离”、“加密通信”,再到“最小权限”和“定期轮换”,每一层都增加了攻击者的难度,对于重要系统,应考虑采用“秘密管理工具”和“完善审计”来提升安全水位,安全不是一个一次性动作,而是一个持续的过程,需要不断地检查、更新和改进。

本文由畅苗于2025-12-30发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/71028.html