云计算里那些复杂工作负载怎么才能更安全地被保护起来,别让数据出问题了

- 问答

- 2026-01-01 10:36:17

- 1

(一)核心挑战:为什么云上复杂工作负载保护更难?

在云计算环境中,所谓“复杂工作负载”通常指的是那些不是简单运行一个网站或应用程序的情况,它们可能包括像大数据分析平台(处理海量用户信息)、微服务架构的应用(一个应用由几十个甚至上百个相互调用的小服务组成)、容器化的应用(比如使用Docker和Kubernetes),或者是跨多个云平台(例如同时使用阿里云和腾讯云)的混合系统,这些工作负载的复杂性带来了独特的安全挑战:

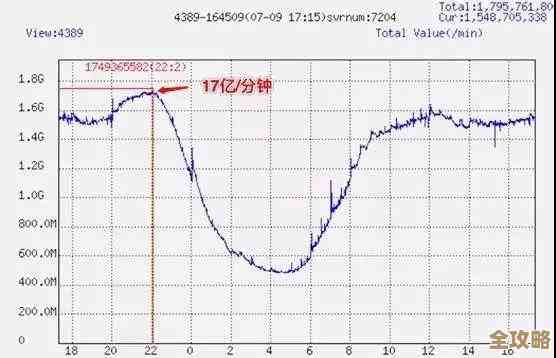

- 攻击面大大增加: 传统上,企业可能只需要保护好机房里的几台服务器,但在云里,特别是微服务和容器环境下,服务数量爆炸式增长,每个服务都可能成为一个被攻击的入口,这些服务之间需要频繁通信,网络流量变得异常复杂,难以监控。

- 动态性极强: 容器可能今天在这台机器上运行,几分钟后就被销毁并在另一台机器上重新启动,这种“飘忽不定”的特性,让传统安全设备那种固定IP、固定边界的防护方式几乎失效,你很难给一个随时会消失的东西设置固定的防火墙规则。

- 数据流动无处不在: 数据在这些复杂的服务间高速流动,从一个数据库到另一个分析引擎,再到一个前端应用,每一次流动都可能存在数据泄露的风险,如果权限控制不精细,一个本来只应该访问A数据的小服务,可能会因为配置错误而接触到核心B数据。

- 责任共担模型的理解错位: 云服务商(如亚马逊AWS、微软Azure)会负责云平台底层基础设施的安全,但客户需要对自己在云上创建的内容(如应用程序、数据、操作系统配置)的安全负责,很多企业误以为“上了云就安全了”,从而忽视了自己该做的那部分安全工作,留下巨大隐患,正如网络安全专家布鲁斯·施奈尔曾指出的,安全是一个过程,而非产品,这种过程在云上更需要客户主动实施。

(二)关键策略:如何构建有效的保护体系?

保护这些复杂工作负载,不能只靠单一工具,需要一个层层设防、贯穿始终的体系化方法。

-

身份与访问管理的极致精细化:

- 核心原则:最小权限原则。 这是最重要的基石,意思是,任何一个系统、一个服务、一个用户,只授予它完成本职工作所必需的最少权限,绝对不能给“万能钥匙”,一个负责备份数据库的服务,就不应该拥有删除数据库的权限。

- 实践方法: 充分利用云服务商提供的身份与访问管理(IAM)服务,不要使用根账户或拥有过高权限的账户进行日常操作,为每个工作负载或应用创建独立的、权限被严格限制的服务身份,多因素认证(MFA)必须强制开启,为登录增加一道坚固的屏障,Gartner在多次安全报告中强调,强化身份认证是 mitigating data breaches(缓解数据泄露)的首要措施。

-

无处不在的加密:

- 三种状态的加密: 数据有三种状态,都需要保护。

- 静态加密: 数据在存储时(比如放在云硬盘、对象存储里)必须是加密的,现在主流的云服务商都默认提供这一点,但关键是要管理好加密密钥。

- 传输中加密: 数据在网络中传输时(比如从一个微服务传到另一个,或者从用户浏览器传到云上),必须使用TLS/SSL等加密协议,确保数据不被窃听。

- 使用中加密: 这是更高级的防护,指数据在内存中被计算处理时也是加密的,这需要硬件支持(如可信执行环境),对于处理最敏感数据(如医疗、金融信息)的场景尤为重要。

- 密钥管理: 密钥本身的安全至关重要,尽量使用云服务商提供的密钥管理服务(KMS),并建立严格的密钥轮换策略,避免一个密钥长期使用。

- 三种状态的加密: 数据有三种状态,都需要保护。

-

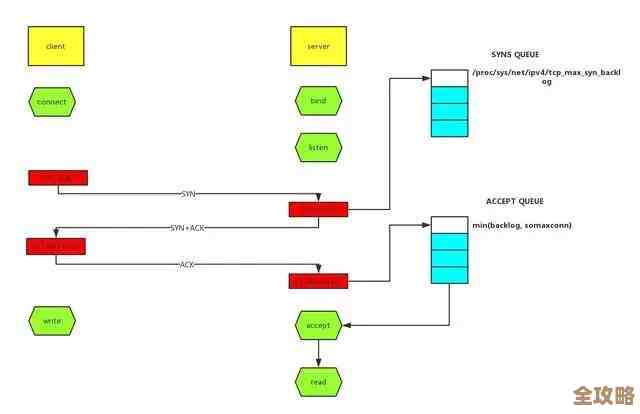

拥抱“零信任”架构:

- 核心思想:从不信任,永远验证。 放弃“内网就是安全的”这种过时观念,在零信任模型下,无论访问请求来自网络内部还是外部,每次访问都需要经过严格的身份验证和授权检查。

- 实践方法: 实施微隔离,这意味着即使在同一网络内部,也要通过软件定义的方式,精细控制每个微服务或工作负载之间谁能访问谁、能访问什么端口,一个前端服务不能仅仅因为和数据库在同一个虚拟网络里,就自动获得访问权限,必须明确授权,微软在其云安全框架中大力推崇零信任,将其视为现代安全架构的核心。

-

专为云原生环境设计的安全工具:

- 传统防火墙无法理解容器和微服务的行为,需要采用新的安全工具:

- 容器安全扫描: 在将容器镜像投入生产环境前,扫描其中的操作系统和软件是否存在已知漏洞。

- 运行时安全: 监控容器和微服务在运行时的行为,一旦发现异常(例如某个服务突然试图连接一个不常见的网络地址),能立即告警或拦截。

- 云安全态势管理(CSPM): 这类工具能持续不断地检查你的云环境配置是否符合安全最佳实践,自动发现那些因误操作导致的安全风险(比如一个存储桶被意外设置为“公开可读”)。

- 传统防火墙无法理解容器和微服务的行为,需要采用新的安全工具:

-

严密的数据备份与恢复计划:

- 安全的目标不仅是防止出事,还包括出事后能快速恢复,对于复杂工作负载,备份也变得复杂,不能只备份数据,还要考虑如何备份整个应用的状态和配置。

- 实践方法: 实施3-2-1备份规则:至少保留3个数据副本,使用2种不同的存储介质,其中1份存放在异地(可以是另一个云区域),定期进行恢复演练,确保备份是有效的,能够在灾难发生时真正派上用场,知名数据保护机构《灾难恢复杂志》经常强调,没有经过测试的备份计划等于没有计划。

(三)总结

保护云计算中的复杂工作负载,本质上是一场思维方式的转变,它要求我们从守护固定的边界,转变为保护动态的、无处不在的数据和工作流,关键在于将安全措施“编织”到应用开发和运营的每一个环节(即DevSecOps),通过精细化的权限控制、全链路加密、零信任网络和现代化的安全工具,形成一个纵深防御体系,深刻理解与云服务商的安全责任共担,并做好万全的灾难恢复准备,才能确保即使面对复杂的攻击,数据也能被最大限度地保护起来,不出问题。

本文由酒紫萱于2026-01-01发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/72403.html