那些正在推动容器变革的Kubernetes版本,值得关注和尝试一下

- 问答

- 2026-01-09 10:18:59

- 2

谈到推动容器管理和编排变革的Kubernetes版本,我们不得不沿着其发展的时间线,看看哪些更新真正带来了使用体验和底层能力的飞跃,Kubernetes社区非常活跃,大约每三个月就会发布一个新版本,但并非每个版本都具备划时代的意义,有些版本是稳固性的改进,而有些则真正开启了新的篇章。

一个具有分水岭意义的版本是 Kubernetes 1.14,这个版本之所以被广泛铭记,主要是因为生产级别的稳定性支持,根据Kubernetes官方博客的公告,1.14版本标志着关键的工作负载API——StatefulSet——正式进入稳定状态,这意味着管理有状态应用(如数据库、缓存系统)的核心机制已经足够成熟,可以放心地在生产环境中大规模使用,在此之前,虽然StatefulSet已经存在,但直到1.14版本,它才被社区确认为企业级可靠,这个版本极大地推动了Kubernetes从主要运行无状态Web应用,向成为所有类型应用统一平台的转变,是容器技术应用范围的一次重要扩张。

紧接着,Kubernetes 1.18 版本带来了另一项影响深远的功能:Server-Side Apply,这个特性改变了客户端(如kubectl)与API服务器交互以管理资源对象的方式,在之前,当多个用户或工具同时修改同一个资源时,很容易产生冲突和难以管理的混乱局面,Server-Side Apply将资源字段管理的职责从客户端转移到了服务器端,使得变更意图更加清晰,冲突解决也变得可控和自动化,根据Kubernetes官方文档的解释,这一改进为后续更复杂的自动化工具和声明式工作流奠定了坚实的基础,让协同工作和GitOps实践变得更加顺畅,是提升运维效率和可靠性的关键一步。

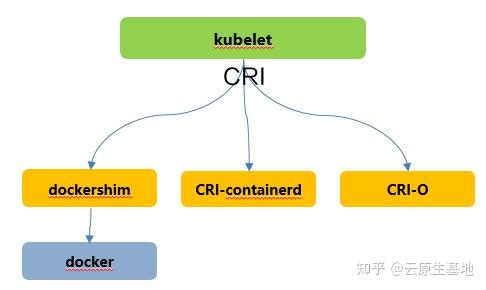

如果说上述版本是在夯实基础,Kubernetes 1.20 则是在核心技术上做了一个大胆的“减法”和“转向”,这个版本正式弃用了 Docker Shims,即对Docker作为容器运行时的直接支持,这在当时引起了不小的讨论,但这是一个必要的变革,Kubernetes的设计本就通过容器运行时接口(CRI) 来抽象底层容器运行时,而Docker本身并不直接实现CRI,弃用Dockershim是为了推动生态系统的标准化和健康发展,鼓励用户转向containerd、CRI-O等完全符合CRI标准的运行时,这一举动迫使集群运维人员重新审视其基础设施选择,从长远看,它简化了架构,降低了维护复杂度,并促进了更具活力的容器运行时生态竞争,Kubernetes官方博客对此有详细的迁移指南和解释说明。

近年来,一个更具颠覆性变革的版本是 Kubernetes 1.25,它引入了 PodSecurityPolicy(PSP)的替代品:Pod Security Standards(PSS),PSP是一个功能强大但极其复杂的安全功能,用于限制Pod的安全上下文,但其难以理解和配置的特性让很多用户望而却步,1.25版本中,社区决定移除PSP,并用一套更简单、更直观的Pod安全标准来替代,PSS预定义了“特权”、“基线”和“受限”三个安全级别,用户可以直接在命名空间上应用这些标准,极大地简化了集群安全策略的实施,根据Kubernetes官方文档,这一变化显著降低了安全门槛,使更多团队能够轻松地为他们的工作负载实施基本的安全最佳实践,从而在整体上提升了Kubernetes生态的安全性。

我们必须关注 Kubernetes 1.28 及其后续版本对结构化身份验证配置的持续增强,安全性始终是重中之重,而身份验证是安全的第一道大门,在较早的版本中,配置多种身份验证方法(如静态令牌、OIDC、证书等)可能会非常混乱和脆弱,结构化身份验证配置功能引入了一种声明式的、基于API资源的方式来管理认证方式,这意味着集群管理员可以通过YAML文件来定义和版本化认证配置,就像管理其他Kubernetes资源一样,这项改进,如CNCF的技术雷达和社区讨论中所提及,使得大规模集群的安全策略管理变得可审计、可重复和自动化,是迈向真正企业级安全治理模型的重要里程碑。

Kubernetes的进化并非一蹴而就,而是通过一系列关键版本逐步实现的,从1.14的生产级有状态负载支持,到1.18的声明式管理优化,再到1.20的运行时生态规范化,以及1.25的安全门槛降低和1.28开始的安全配置现代化,每一个版本都针对一个核心痛点进行了深刻的改进,对于想要跟进最新技术的团队而言,关注这些版本引入的特性,并尝试在测试环境中应用,将能更好地把握容器编排领域的未来发展方向。

本文由度秀梅于2026-01-09发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/77380.html