Redis到底得不能用root权限启动啊,安全方面会不会有啥风险?

- 问答

- 2026-01-13 03:43:25

- 12

Redis绝对不应该使用root权限启动,这是一个非常高风险的操作。 几乎所有官方和社区的运维安全指南都会把这一条列为最高优先级的禁令,下面详细解释为什么这么危险,以及会带来哪些具体的风险。

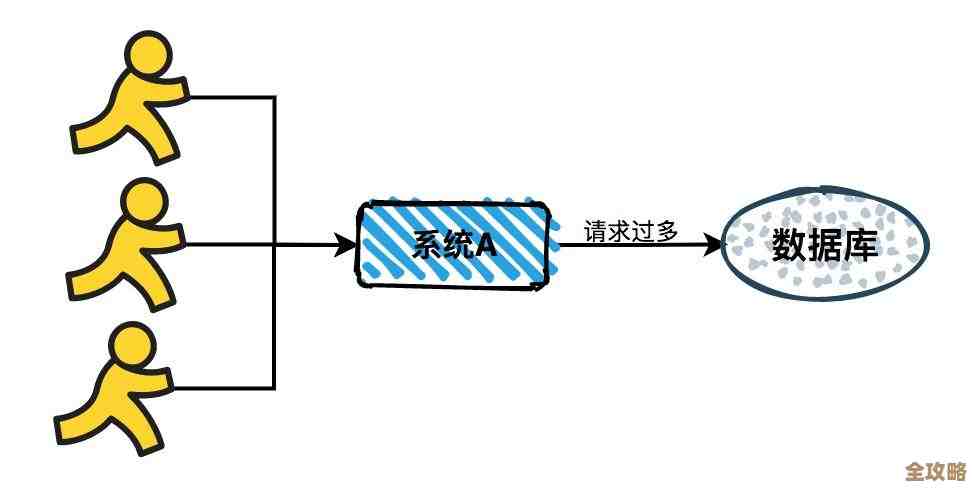

最核心的风险在于,Redis在设计上为了追求极致的性能,在安全方面做出了一些妥协,它本身不具备强大的用户权限验证和访问控制体系,如果把Redis比作一个房子,用root启动就相当于把这栋房子里最宝贵、能打开所有其他房间的万能钥匙,交给了一个几乎不设防、谁都能进来坐坐的客厅管家,一旦有人闯入这个客厅,就能轻易拿到万能钥匙,从而控制整个系统。

使用root运行Redis主要有以下几类致命风险:

权限过高,一旦被攻破后果灾难性 root用户是Linux系统上的“上帝”账户,拥有至高无上的权力,如果攻击者利用Redis的某个漏洞(比如缓冲区溢出漏洞)实现了远程代码执行,那么被执行的恶意代码就会以root权限运行,这意味着攻击者可以:

- 任意读写文件:可以直接查看、修改或删除系统上的任何文件,包括/etc/passwd、/etc/shadow(存储用户密码哈希)等关键系统文件,从而添加后门账户、篡改系统配置。

- 植入恶意软件:比如挖矿木马、勒索病毒、后门程序,并且这些程序都拥有最高权限,很难被清除。

- 破坏整个系统:可以执行

rm -rf /*这样的毁灭性命令,导致整个服务器数据被清空,系统瘫痪。

根据Redis官方文档(redis.io)的明确警告:“Redis被设计为在受信任环境中由受信任的客户端访问,将Redis直接暴露在互联网上,或者让不受信任的客户端直接访问Redis是非常危险的。” 如果这个“不受信任的客户端”碰巧遇到了一个以root身份运行的Redis实例,那无疑是灾难的平方。

利用Redis数据持久化功能篡改系统文件

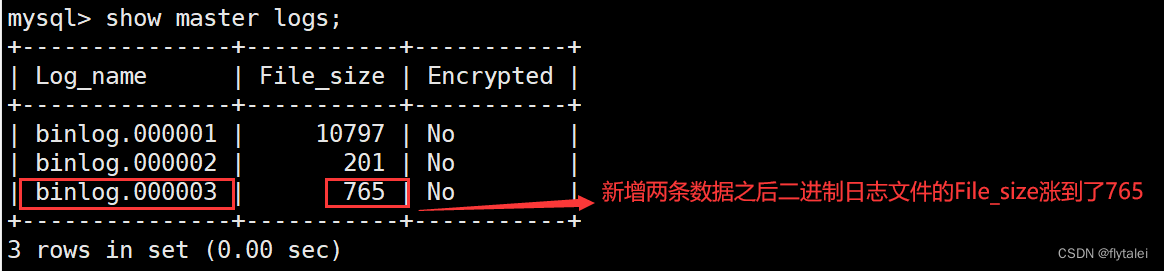

这是一个非常经典且可怕的攻击手法,Redis可以将内存中的数据持久化保存到磁盘上,生成RDB或AOF文件,在配置文件中,我们可以通过dir指令设置持久化文件的存储目录,通过dbfilename设置RDB文件的名称。

如果Redis以root运行,攻击者可以通过Redis命令动态修改这些配置,从而将数据写入任意文件。

- 攻击者可以先将Redis的持久化文件路径设置为

/etc/cron.d这样的系统定时任务目录。 - 然后将一个键的值设置成一段符合crontab格式的恶意命令内容。

- 最后强制执行一次持久化操作(比如

BGSAVE)。 这样,Redis就会以root权限在/etc/cron.d目录下“生成”一个新的定时任务文件,系统会定期以root身份执行这个文件中的恶意命令,攻击者就获得了持久的后门,同理,他们也可以篡改SSH授权密钥文件(~/.ssh/authorized_keys),从而直接免密登录服务器。

利用Linux能力机制提权

即使你对Redis进程进行了一些权限限制(比如用chroot隔离),但如果它本身是以root身份启动的,它仍然可能继承一些危险的“能力”(Capabilities),例如CAP_DAC_READ_SEARCH能力允许进程绕过文件系统的读权限检查,攻击者可能利用这些残留的高权限进行提权操作,突破你设置的隔离限制。

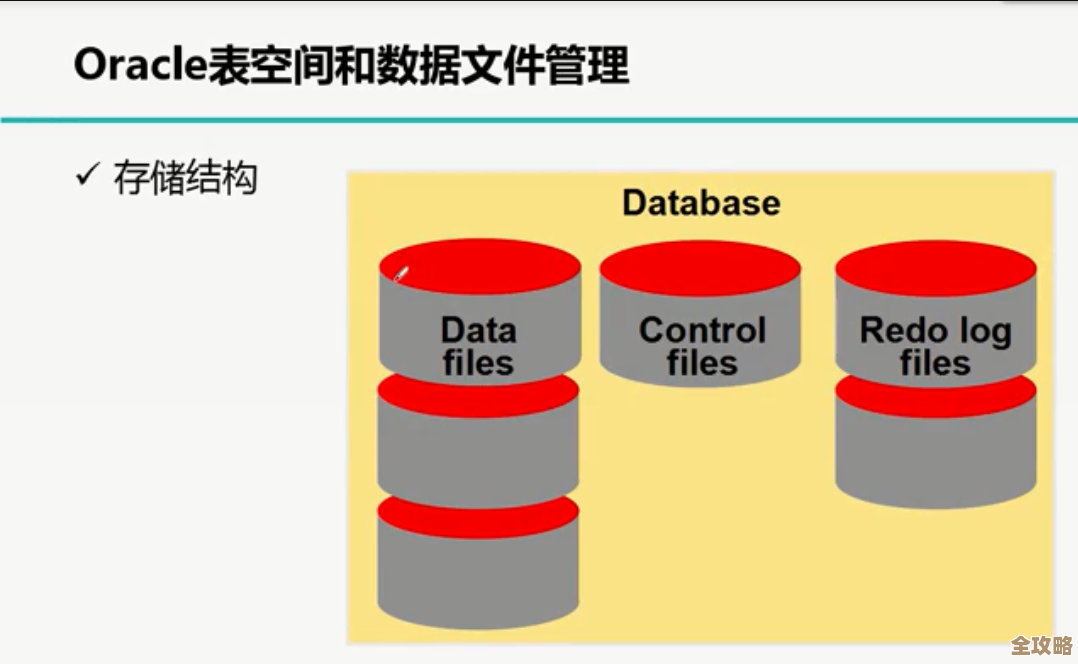

违背“最小权限原则” 在信息安全领域,有一个基本原则叫“最小权限原则”,意思是,一个程序或用户只应该被授予执行其任务所必需的最少权限,Redis作为一个缓存/数据库服务,它正常运行时只需要:

- 对其数据目录(如

/var/lib/redis)和日志目录(如/var/log/redis)有读写权限。 - 能够绑定到指定的网络端口(通常是6379)。

它完全不需要root权限来完成这些工作,用一个普通、权限受限的专用用户(比如通常叫做

redis的用户)来运行它,是符合安全最佳实践的。

正确的做法是什么?

正确的、也是所有标准安装指南会推荐的做法是:创建一个专用的、非登录的、没有任何特权的系统账户(例如用户和组都叫redis),然后用这个账户来启动和运行Redis服务。

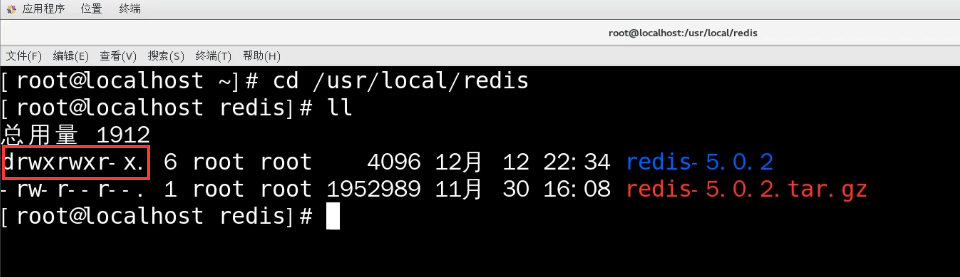

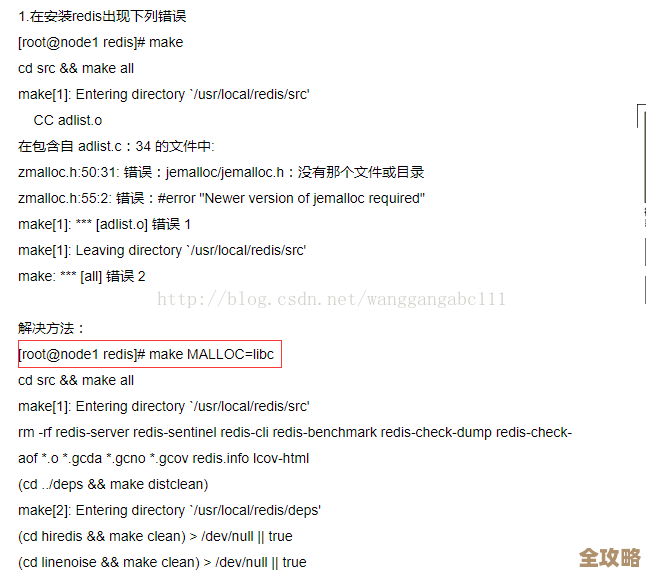

具体步骤通常包括:

groupadd redis和useradd -r -g redis -s /bin/false redis(创建一个系统账户redis,并禁止其登录shell)。- 将Redis的数据目录、日志文件的属主和属组改为

redis用户,并设置严格的权限(如700或755)。 - 在Redis的配置文件(redis.conf)中,通过

user配置项(Redis 6.0及以上版本支持ACL)或直接通过启动脚本的--user参数,指定以redis用户身份运行。

通过这种方式,即使Redis服务不幸被攻击者攻破,其破坏力也被限制在了这个专用的redis用户权限之内,攻击者最多只能操作Redis自己的数据文件,无法危及整个操作系统的安全,实现了有效的安全隔离。

用root跑Redis就像开着保险箱的大门把车停在治安不好的街区,虽然可能一时方便(比如不用处理权限问题),但一旦出事,损失将是无法估量的,为了系统的整体安全,请务必、永远、不要使用root权限启动Redis服务。

本文由水靖荷于2026-01-13发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/79697.html