SASE在混合云里用着不太顺手的那些坑和难题你知道吗

- 问答

- 2026-01-14 02:18:56

- 4

根据知乎上一位云计算架构师的分享,SASE的理念是把所有网络和安全功能都集中到云端,用一个平台来管理,这听起来很美,但在混合云场景里,第一个大坑就出现了,叫做“东西向流量管控失灵”。(知乎)企业原有的数据中心(私有云)和多个公有云(比如阿里云、腾讯云、AWS)之间,有大量的内部数据流动,这些叫做东西向流量,理想的SASE模型希望所有流量,包括这些内部流量,都先绕道到远端的SASE云网关进行安全检查和策略实施,但这样做带来的最直接问题就是网络延迟暴增和带宽成本失控,在深圳数据中心的一台服务器需要访问在北京公有云里的数据库,数据却要先绕到上海的SASE节点兜一圈,路径变得非常长,导致应用程序响应变慢,用户体验很差,这种绕行会产生巨额的云间数据传输费用,让企业的IT成本预算面临巨大压力。

CSDN上有技术文章指出,第二个难题是“策略下发的一致性难以保证”。(CSDN)SASE强调集中策略管理,安全策略在控制台上统一设置,混合云环境中的资产是异构的,工作负载可能分布在物理机、虚拟机、容器等不同形态的资源上,当管理员制定了一条全局安全策略时,SASE平台需要将其精准翻译并下发到各个混合云端点,这个过程很容易出现策略理解偏差或下发失败,一条意图是“禁止财务服务器访问外网”的策略,可能因为私有云内的某个老旧系统无法兼容新的SASE代理,而导致策略在该节点上失效,留下安全盲点,这种不一致性使得安全防护网千疮百孔,违背了SASE统一安全的初衷。

企业网D1Net在分析报告中提到了第三个棘手问题:“现有投资保护与迁移复杂度高”。(企业网D1Net)很多企业已经在混合云中部署了昂贵的传统安全硬件,如下一代防火墙、入侵检测系统等,全面转向SASE意味着要逐步淘汰这些设备,这会造成巨大的沉没成本,更麻烦的是迁移过程本身,业务系统不能停摆,安全防护不能出现空窗期,这就需要进行复杂的并行运行和切割切换,期间,新旧两套系统可能会产生策略冲突,比如传统防火墙的规则和SASE平台的规则对同一个流量的处理方式不同,导致网络时通时断,问题排查起来犹如大海捞针,极大地增加了运维团队的负担。

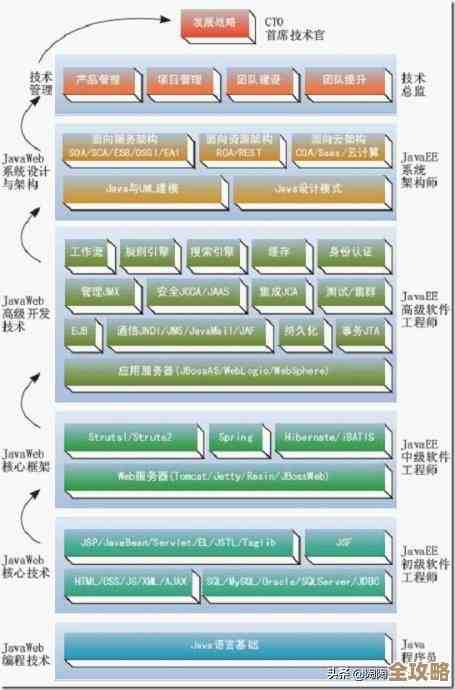

腾讯云开发者社区有文章补充了第四个难题:“对现有运维习惯和团队技能的挑战”。(腾讯云开发者社区)传统的网络和安全管理团队通常是分开的,网络团队负责连通性,安全团队负责策略,SASE将网络和安全深度融合,要求运维人员必须具备跨领域的知识,这让很多习惯了分工明确的团队感到不适应,甚至产生抵触情绪。 troubleshooting(故障排查)的思路也完全变了,过去出现问题,可以在本地的网络设备上直接抓包分析;现在所有流量都加密送到了云端,排查故障需要登录SASE管理平台,查看各种日志和流量分析报告,这对于不熟悉云原生工具的传统运维人员来说,学习曲线非常陡峭,导致问题定位和解决的时间大大延长。

多位来源都提到了“服务商的锁定风险”。(综合自知乎、CSDN)一旦企业选择了某一家SASE服务商,其安全策略、网络配置、用户数据等都深度集成在该厂商的平台上,未来如果想要更换服务商,迁移成本会非常高,几乎相当于一次推倒重来,这种依赖性让企业在议价能力和技术路线选择上处于被动地位,担心被供应商“绑架”。

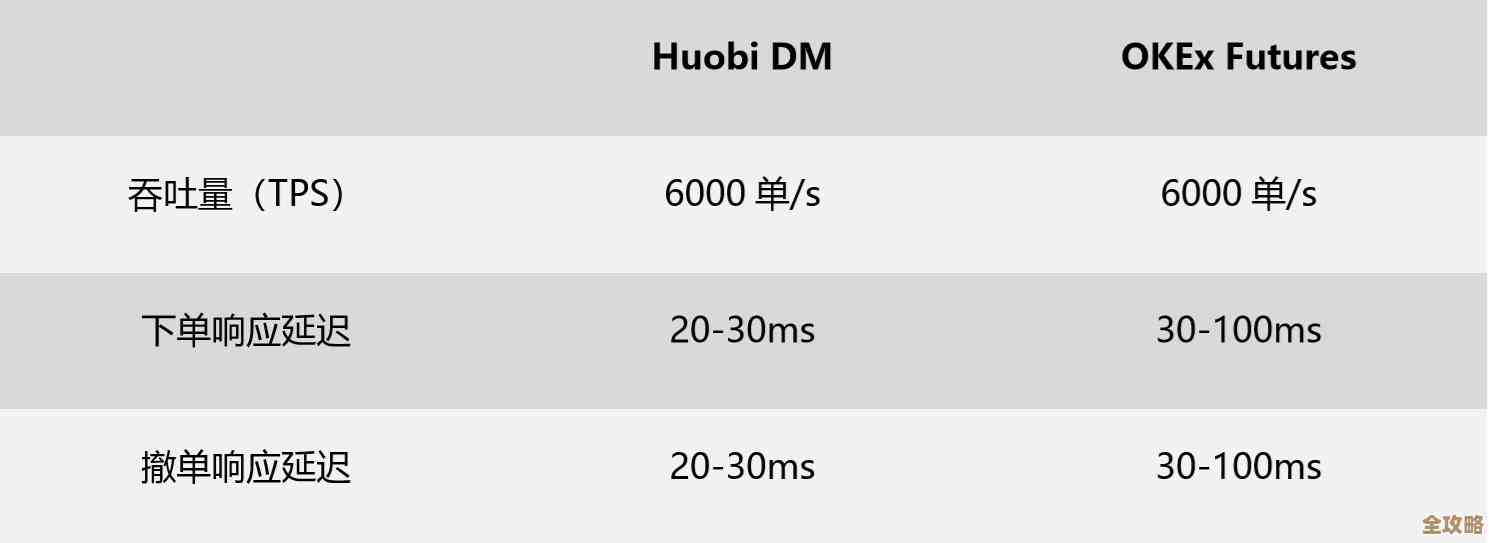

还有“性能瓶颈的担忧”。(知乎)虽然SASE厂商宣称其云节点遍布全球,性能无忧,但一些对延迟极其敏感的核心业务系统(如金融交易系统),企业仍然不敢轻易将它们的流量命运完全交给外部网络,他们担心在业务高峰时段,SASE的共享式云基础设施是否会成为新的性能瓶颈,或者出现单点故障,导致业务瘫痪,这种对可控性的丧失,是许多大型企业在核心业务场景拥抱SASE时最大的心理障碍和实践难题。

本文由度秀梅于2026-01-14发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/80282.html