帮企业慢慢理清云安全那些事儿,别急着一步到位

- 问答

- 2026-01-15 03:56:09

- 3

先搞清楚你的“家底”在哪儿

很多企业一上来就谈要防黑客、防漏洞,但最基础的问题是:“我到底在云上有多少东西?” 这听起来简单,但很多企业其实是一笔糊涂账,可能这个部门开了一台服务器测试,那个项目用了对象存储,日子久了,根本没人记得清。

第一件要紧事是 “摸清资产”,就像管理一个仓库,你总得先知道库里有哪些货,放在哪个货架上吧?你需要利用云服务商提供的工具(比如阿里云的“资源目录”或腾讯云的“访问管理”中的资源清单功能),把所有在云上的服务器、数据库、存储桶、网络资源等都找出来,打上标签,做好登记,这件事做踏实了,后续的安全措施才能有的放矢,如果连要保护什么都搞不清,谈何保护?

第二步:管好进入云“家门”的钥匙

资产清点完了,接下来就要严格控制谁能进这个“家门”,以及进去后能干什么,这就是身份和访问管理,可以说是云安全最重要的一环,大部分云上的安全问题,都跟钥匙(访问凭证)没管好有关。

这里的关键是遵循 “最小权限原则”,意思是,给一个人或一个系统的权限,刚好够他完成工作就行,不要多给,一个只负责备份数据的运维人员,就不需要拥有能删除整个数据库的权限,具体可以这样做:

- 避免使用根账户或管理员账户做日常操作,就像你不会用总钥匙去开办公室的门一样,为每个员工创建独立的账号。

- 启用多因素认证,除了密码,再增加一道关卡,比如手机上的验证码或指纹,这样即使密码泄露了,坏人也进不来。

- 定期检查和清理闲置的权限,员工离职或调岗后,要及时取消他的访问权限。

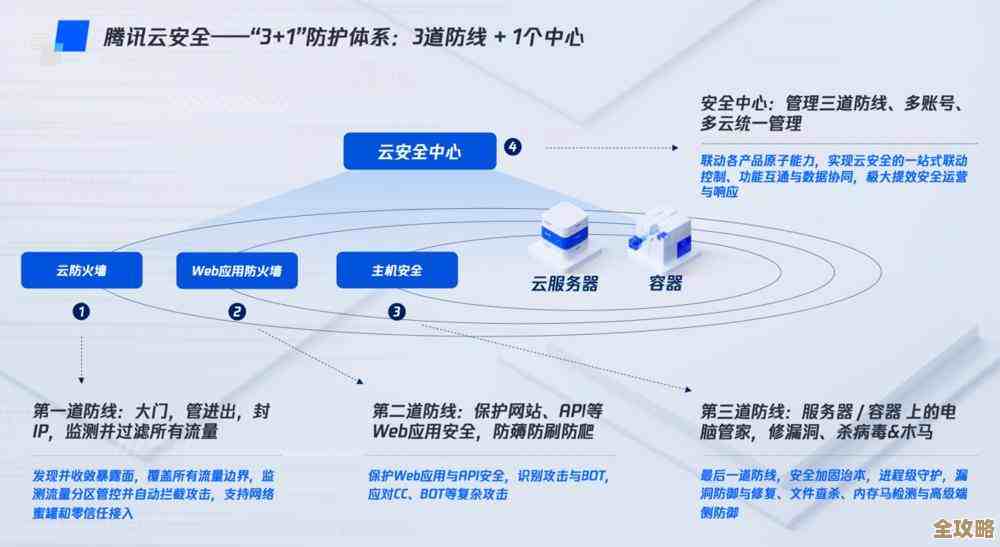

第三步:关注最常被忽略的“后门”——配置错误

根据安全机构(如Gartner)的预测,绝大多数云安全事件都不是因为高深莫测的漏洞攻击,而是由于简单的配置错误,这就像你买了最好的防盗门,却忘了关窗户。

云服务本身很灵活,但这种灵活性也带来了复杂性,一个存放公司数据的存储桶,如果一不小心被配置成了“公开可读”,那全世界任何人都能通过一个链接直接下载你的数据,这种事件在新闻里屡见不鲜,你需要:

- 启用云服务商提供的安全中心或配置检查工具(例如AWS的Security Hub、阿里云的云安全中心),这些工具能自动帮你扫描那些不安全的配置,并给出修复建议。

- 建立配置规范,规定所有存储桶默认必须是私有的;数据库不应该对公网直接开放等,把这些规范变成团队的操作习惯。

第四步:为最坏的情况做打算——备份与恢复

安全防护做得再好,也不能保证100%不出事,聪明的企业会假设“坏事一定会发生”,并提前准备好“后悔药”,这就是数据备份和灾难恢复计划。

你需要定期问自己:如果我们的服务器被加密了(勒索病毒),如果数据库被误删了,我们最快多久能恢复业务?数据会丢失多少?

- 定期自动化备份:确保核心业务数据和配置都有定期、自动化的备份,并且备份数据本身也是受保护的。

- 真的做一次恢复演练:光有备份方案不够,定期像消防演习一样,真实地尝试从备份中恢复一个非关键系统,确保流程是通的,时间是能接受的,纸上谈兵永远发现不了真问题。

第五步:培养团队的安全意识

也是最根本的一点,安全不仅仅是安全团队或CTO的事,而是每个接触云资源的员工的事,一个员工在钓鱼邮件里点了链接,泄露了账号密码,可能就会导致整个防线崩溃。

要通过培训、分享案例的方式,慢慢在团队里建立起一种安全文化,让大家明白,为什么不能随便把公司密钥上传到代码库里,为什么收到可疑邮件要警惕,当每个人都成为安全链条上警惕的一环时,整个企业的安全水位才会真正提升。

云安全不是一个可以一次性购买和部署的产品,而是一个持续的过程,从理清家底、管好钥匙、关好后窗,到准备好退路、提升全员意识,一步步来,慢慢梳理,才能扎扎实实地构建起适合你自己企业的安全体系,别求快,要求稳。

本文由召安青于2026-01-15发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/80942.html