改了Redis端口号能不能真提升安全性,服务器防护那些事儿聊聊

- 问答

- 2026-01-16 12:25:24

- 2

很多人觉得,把Redis的默认端口号6379改成一个不常见的数字,比如6380或者别的什么,服务器就安全多了,这种感觉就像把家里的门锁从最常见的A级锁换成了B级锁,心里确实踏实了点,但你要是问我,光靠改端口号能不能真的大幅提升安全性?我的答案是:能,但作用非常有限,它更像是一道最最基础的、象征性的防线,绝不能当成主要的防护手段。

为啥这么说呢?这得从“坏人”是怎么找到你的Redis服务说起,引用一篇来自“运维社区”的常见安全文章里的说法:“端口扫描是攻击者进行网络侦查的第一步。” 这句话点破了关键,一个专业的攻击者,或者一个自动化的攻击脚本,在寻找目标时,并不会傻乎乎地只盯着6379端口看,它们会使用像Nmap这样的工具,对你服务器的所有端口进行一次快速的“大扫荡”,从1号端口到65535号端口,挨个试探,这个过程可能只需要几秒钟,你把端口从6379改到56789,在扫描器面前,不过是多花了零点几秒就被发现了而已,这就像玩捉迷藏,你只是从客厅的沙发后面躲到了卧室的窗帘后面,对于决心要搜遍整个屋子的人来说,找到你只是时间问题。

攻击者找到你的Redis服务之后,真正的危险在哪里呢?这才是问题的核心,根据几年前爆发的多次大规模Redis勒索事件(当时很多媒体报道为“Redis未授权访问漏洞”),很多服务器上的Redis存在两个要命的配置问题:第一,默认绑定在0.0.0.0上,意味着可以从任何IP地址访问;第二,完全没有设置密码。 这就相当于你把家里的保险箱放在了马路边上,而且密码锁根本没设密码,在这种情况下,攻击者别说改端口了,就算你把Redis藏得再深,一旦被扫描到,他就可以大摇大摆地走进来,为所欲为。

他们会干什么呢?常见的操作包括:

- 清空你的数据:直接执行一个

FLUSHALL命令,让你积攒的数据瞬间蒸发。 - 写入恶意脚本:利用Redis的配置功能,将SSH公钥写入到你服务器的

/root/.ssh/authorized_keys文件里,这样他们就能用这把“偷来的钥匙”直接以root身份登录你的服务器,整个服务器就完全沦陷了,这正是前面提到的“运维社区”文章里详细描述的攻击手法。 - 挖矿:在你的服务器上植入挖矿程序,消耗你的CPU和电力资源为他们赚钱。

- 勒索:留下一个文本文件,告诉你数据已经被加密或备份到了某个地方,想要回去就支付比特币。

你看,在这些真正的威胁面前,单纯改个端口号,是不是显得有点苍白无力了?

聊“服务器防护那些事儿”,我们不能只满足于“改了端口”,要想让Redis真正安全,必须做以下几件比改端口重要得多的事情,这些才是构筑你服务器安全防线的“承重墙”:

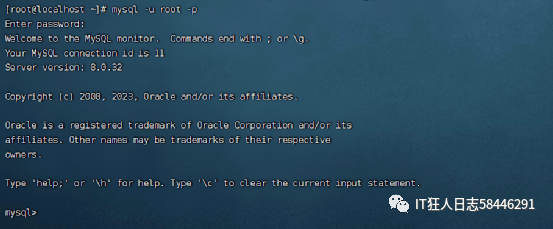

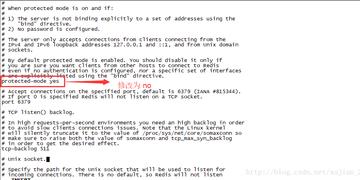

第一,也是最重要的:设置一个高强度密码。 这相当于给保险箱加上了一把结实的密码锁,在Redis的配置文件redis.conf里,找到requirepass这个配置项,后面跟上一长串复杂的密码,这样,即使攻击者扫描到了你的端口,他也需要先破解密码才能进入,这大大提升了攻击门槛。

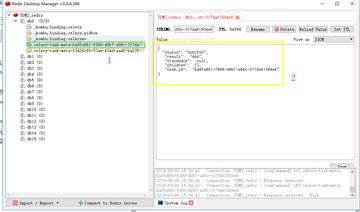

第二,限制可访问的IP地址。 如果你的Redis只需要被本机的应用程序访问(这是最常见的情况),那么就在配置文件中将bind设置为0.0.1(本地回环地址),这样,只有服务器自己才能访问Redis,外部网络的所有请求都会被拒绝,这是最有效的一种网络隔离。

第三,以非root用户身份运行Redis。 默认用root权限运行服务是非常危险的习惯,应该专门创建一个低权限的用户(比如就叫redis),让Redis服务以这个用户的身份运行,这样即使服务被攻破,攻击者获得的权限也是受限的,无法对系统进行毁灭性的破坏。

第四,及时更新软件版本。 Redis官方会定期修复已知的安全漏洞,保持你的Redis版本处于较新的稳定版,可以避免被一些已知的漏洞利用工具攻击。

把这些措施都做到位之后,你再回过头来看“改端口”这个操作,它扮演的是什么角色呢?它成了一个“安全纵深防御” 中的一环,这个概念来自网络安全领域的一个基本思想,就是说安全不是靠单一措施保证的,而是要设置多层防线,改了端口,可以挡住那些只会用现成工具扫描6379端口的“脚本小子”,减少了服务器日志里无聊的扫描记录,也算是一种优化,但它绝对不应该成为你唯一依赖的安全措施。

改了Redis端口号,对安全性有提升吗?有,就像出门给大门上了个锁芯简单的锁,能防顺手牵羊,但防不了专业小偷,真正的安全,来自于“强密码+网络隔离+低权限运行”这套组合拳,服务器防护这事儿,千万不能有“一改了之”的侥幸心理,得多管齐下,把基础打牢才行。

本文由芮以莲于2026-01-16发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/81789.html