用Redis来防DDoS,感觉挺靠谱但也有点复杂要怎么搞才好呢

- 问答

- 2026-01-17 17:19:43

- 2

用Redis来防DDoS攻击,这个想法确实挺靠谱的,因为它能利用内存速度极快的优势来应对海量的请求,但说它复杂,也一点不假,因为这并不是简单地装个Redis就能搞定的事情,需要一套清晰的策略和具体的实现方法,说白了,Redis在这里扮演的是一个“超级速记员”的角色,帮你快速记录和判断哪些请求是恶意的。

核心思想:计数与限流

防DDoS,尤其是应用层的DDoS(比如CC攻击),最关键的一点就是不能让它无限制地发起请求,最直接有效的办法就是“限流”,也就是限制单个客户端(比如一个IP地址)在单位时间内的请求次数,Redis的杀手锏就是能非常快地完成“某个IP的请求次数+1”这个操作,并且可以设置一个短暂的过期时间。

具体可以怎么搞?一个简单的思路

假设我们要保护一个用户登录接口,防止被暴力破解或者被DDoS攻击,我们可以这样做:

- 设定规则:我们规定,同一个IP地址在一分钟内,只能尝试登录30次,超过这个次数,就认为它有问题。

- 使用Redis记录:

- 每当有一个登录请求过来,我们首先获取它的IP地址。

- 我们用这个IP地址作为Key,在Redis中创建一个计数器,命令很简单,

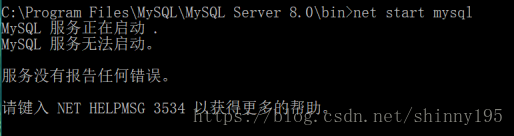

INCR 192.168.1.100:login,这个命令会把对应的值加1,如果这个Key不存在,它会先初始化为0再加1,变成1。 - 我们给这个Key设置一个过期时间,比如60秒,命令是

EXPIRE 192.168.1.100:login 60,这样,一分钟过后,这个计数就会自动清零,避免永久占用内存。

- 判断与拦截:

- 在执行

INCR命令后,我们会立刻得到当前这个IP的计数结果。 - 如果这个数字是1(即第一次请求),那么正常处理登录逻辑。

- 如果这个数字是5、10,也还正常处理。

- 但如果这个数字已经大于30了,比如是31,那我们的程序就应该立刻拦截这个请求,直接返回一个“请求过于频繁,请稍后再试”的提示,而根本不去执行数据库验证密码等耗资源的操作。

- 在执行

这样一来,哪怕攻击者用一台机器伪造大量IP来攻击,只要我们的规则设置得当,大部分异常的请求在到达核心业务逻辑之前就被Redis这把“快刀”给拦下了,从而保护了后端的服务器。

感觉复杂在哪里?需要深入考虑的点

上面说的只是最基础的模型,真要用在生产环境,还得考虑更多情况,这也是复杂性的来源:

- IP地址并不完全可靠:这是最大的挑战,现在很多攻击都使用“僵尸网络”,也就是控制了成千上万台真实的电脑或设备来攻击,每个设备的IP都是真实的,这种情况下,按IP限流可能会误伤正常用户,因为每个IP的请求量看起来可能并不高,但海量的IP合起来就能压垮服务器,不能只依赖IP,可能还需要结合用户ID、设备指纹等其他标识符来综合判断。

- “误伤”问题:比如一个公司或学校共用同一个公网IP出口,如果这个IP下有一个人在用脚本恶意刷接口,可能会导致整个公司的人都被封禁,这就需要有更精细化的策略,比如结合登录态来判断,或者设置一个更高的阈值。

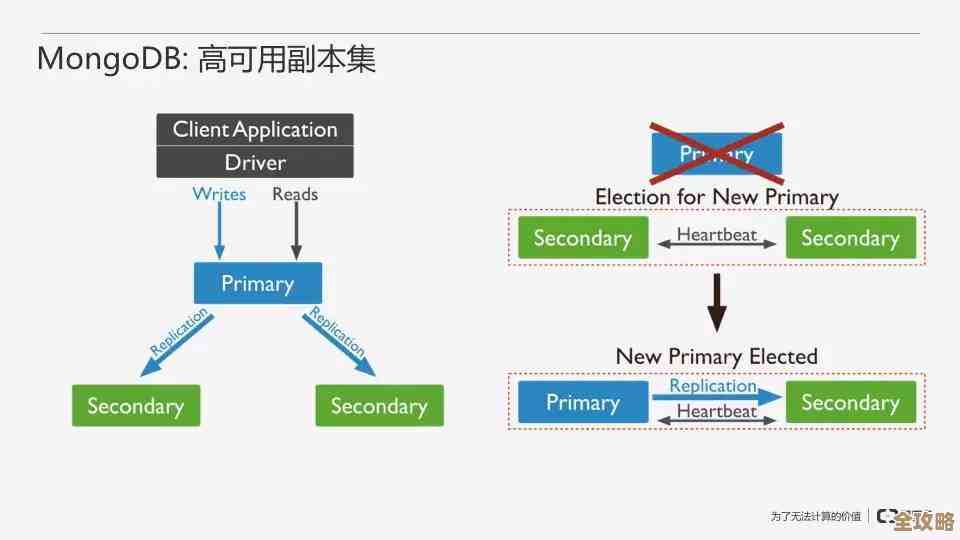

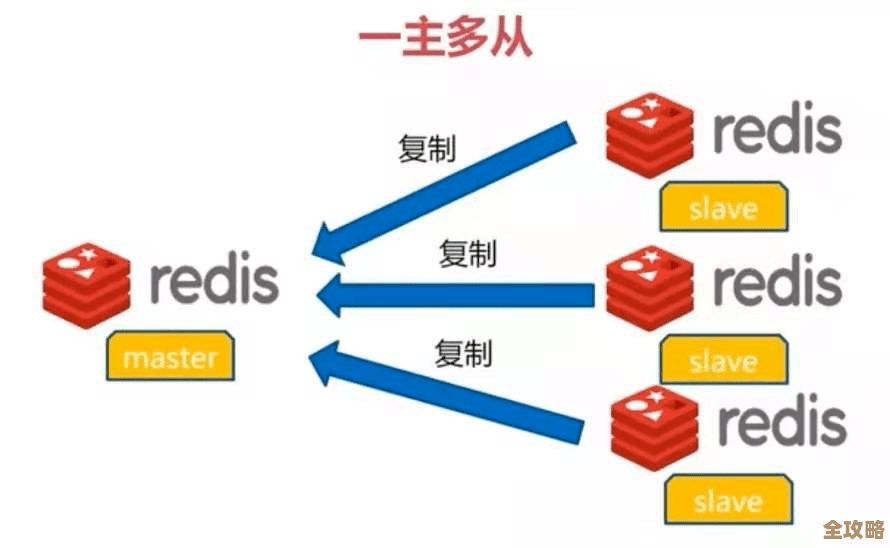

- Redis本身成为攻击目标:如果你的整个防护逻辑都强依赖Redis,那么攻击者可能会调转枪口,直接攻击你的Redis服务,试图把它打挂,要确保Redis服务本身是高可用的,并且有安全防护(比如设置密码、限制访问IP等),也可以考虑采用集群模式来分散压力。

- 策略的灵活性:不能一刀切,比如对于用户登录接口,限流要严格;但对于公开的文章页面,限流就可以宽松很多,这需要为不同的API接口配置不同的限流规则(比如不同的时间窗口和次数阈值),这可能会增加系统的配置复杂度。

- 分布式环境下的同步问题:现在网站通常都有多台服务器,如果用户的第一请求打到服务器A,第二请求打到了服务器B,那么两台服务器需要能看到同一个计数才行,幸好,Redis本身就是一个集中的存储,天然就解决了这个分布式计数的问题,这是它相比在程序内存中计数的一大优势。

一些进阶的玩法

除了简单的计数,Redis还有一些数据结构能实现更高级的限流算法:

- 滑动窗口:刚才的例子是“固定窗口”,即每分钟清零一次,这可能导致在窗口切换的瞬间,比如第59秒和第61秒(下一分钟的第1秒),实际上2秒内发了31次请求,但系统不会拦截,而滑动窗口能更精确地统计“最近一分钟内”的请求数,实现起来更平滑,但逻辑也稍复杂一些,可以用Redis的有序集合(Sorted Set)来实现。

- 令牌桶算法:这个算法允许一定程度的突发流量,想象一个桶,以固定速率放入令牌,请求来了需要拿到令牌才能通过,如果一段时间没有请求,桶里会攒下一些令牌,这时突然来的大量请求只要桶里有令牌就能立刻处理,更适合真实的业务场景,Redis也可以用来实现令牌桶的状态管理。

总结一下

用Redis防DDoS,靠谱在于它的性能,能扛住高并发下的计数需求,复杂在于,你需要设计一个合理的防护策略,这个策略要能精准地识别出恶意流量,同时尽量避免误伤正常用户,并且要保证Redis自身的安全和稳定。

它通常不是一個孤立的解决方案,而是需要和你现有的Web服务器(如Nginx)、防火墙等组件配合使用,可以在Nginx层面通过Lua脚本直接调用Redis进行限流,这样恶意请求在进入应用代码前就被拒绝了,效率更高。

如果你打算搞,可以先从一个核心接口、一个简单的IP计数限流开始实验,慢慢体会其中的细节,再逐步完善整个防护体系。

本文由符海莹于2026-01-17发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/82535.html