Redis端口要设置密码才安全,别忘了防范措施保障系统不被入侵

- 问答

- 2026-01-19 14:37:39

- 2

关于Redis数据库的安全问题,一个经常被提及但依然频繁导致严重安全事件的核心要点就是:绝对不能将没有设置密码保护的Redis服务器暴露在公开网络上,尤其是使用默认端口6379时。 这几乎等同于将你家的大门敞开,并且把所有的财物都摆在明眼处,邀请任何人随意进出和拿取,许多企业和开发者因为疏忽或认为Redis仅在内部使用而忽略了这一基本设置,最终导致了数据泄露、服务器被入侵甚至被勒索的后果。

我们来理解为什么没有密码的Redis如此危险,根据网络安全领域的分析和众多实际案例(来自腾讯云安全团队和阿里云安全警报的多次提醒),攻击者会使用自动化工具在全球范围内持续扫描互联网上开放了6379端口(或其他常见端口)的服务器,一旦发现某个Redis实例没有密码认证保护,攻击者就可以直接连接到这个数据库,拥有最高权限,他们可以执行任意命令,这意味着他们能够读取所有数据、修改或删除数据,甚至更危险的是,他们可以利用Redis的内置功能向服务器写入文件。

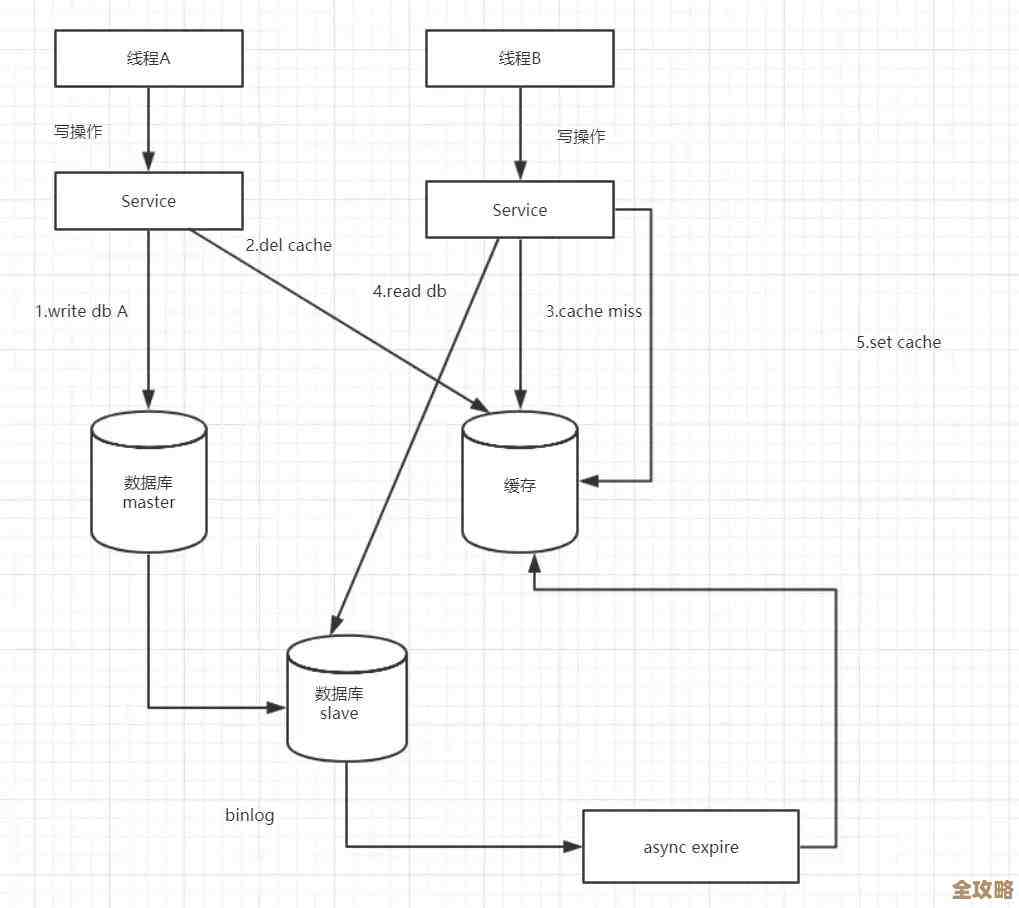

一个非常典型的攻击手法是“公钥植入”,攻击者通过Redis的CONFIG命令,将Redis的数据目录设置为系统的SSH密钥存放目录(如/root/.ssh/),然后将自己生成的SSH公钥写入到一个新的Redis键值中,并最后使用SAVE命令强制Redis将内存数据持久化到磁盘文件,这样,攻击者就成功地将自己的公钥写入了服务器的authorized_keys文件,从而获得了通过SSH无密码登录系统的权限,完全控制了你的服务器,你的服务器就变成了所谓的“肉鸡”,可以被用来挖矿、发动网络攻击或作为跳板机。

设置一个强密码(在Redis配置中称为requirepass)是保护Redis的第一道,也是最重要的一道防线,这个密码应该足够复杂,包含大小写字母、数字和特殊符号,并且长度足够长,以防止暴力破解,仅仅设置密码还不够,还需要在Redis的配置文件redis.conf中进行正确的设置,并确保重启Redis服务后生效,切记,不要使用过于简单或常见的密码,因为攻击者可能会针对常见的弱密码进行尝试。

除了设置强密码这一核心措施外,还必须采取一系列组合拳式的防范措施,才能构建一个相对安全的Redis运行环境,这些措施是对密码保护的重要补充,任何一项的缺失都可能留下安全隐患。

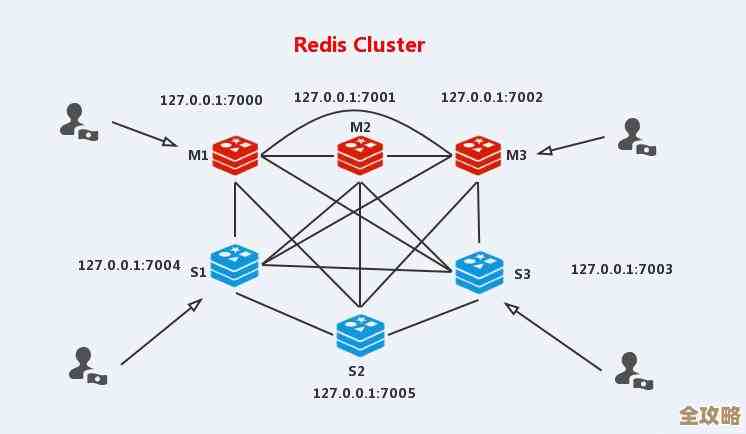

第一,修改默认端口。 Redis的默认端口6379是尽人皆知的,修改为一个不常见的端口号(如10000以上的端口)可以大大降低被自动化扫描工具发现的风险,这是一种“安全通过 obscurity”的策略,虽然不能替代密码认证,但能有效减少被攻击面,就像你把家门从显眼的大马路旁移到一条小巷里,虽然不能阻止有针对性的入侵,但能避免被路过的所有小偷都注意到。

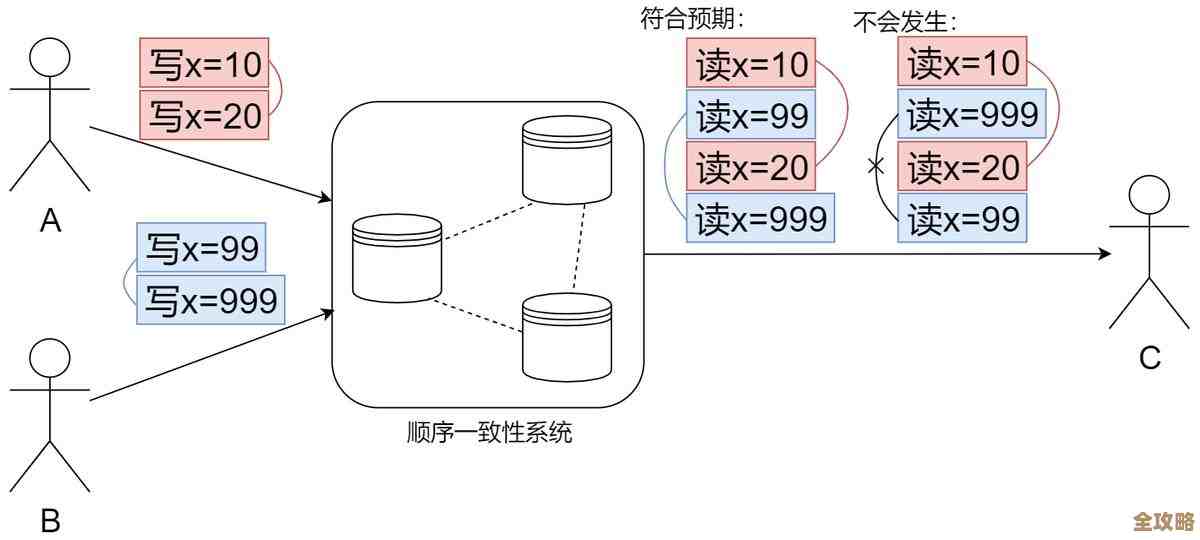

第二,实施网络隔离与绑定。 这是至关重要的一点,除非有绝对必要,否则Redis服务绝不应该绑定在0.0.0(即所有网络接口)上,在配置文件里,bind指令应该设置为仅允许受信任的源IP地址进行连接,例如只绑定在内网IP(如0.0.1或168.1.100)上,这样,即使Redis存在未知漏洞或密码被破解,攻击者也无法从外部网络直接访问到它,最好将Redis部署在纯粹的内部网络中,并通过跳板机或VPN进行访问管理。

第三,遵循最小权限原则。 运行Redis服务的操作系统账户,不应该使用root等高权限账户,应该创建一个专用的、低权限的系统用户(如redis用户)来运行Redis服务,这样可以限制一旦Redis服务被攻破后,攻击者在系统上所能造成的破坏程度,前面提到的“公钥植入”攻击,如果Redis不是以root身份运行,它将没有权限向/root/.ssh/目录写入文件,攻击也就无法得逞。

第四,禁用高危命令。 对于一些非常危险且生产环境通常不需要的命令,如FLUSHALL(清空所有数据)、CONFIG(修改配置,常用于攻击)、EVAL(执行Lua脚本,可能包含恶意代码)等,可以考虑在配置文件中使用rename-command指令将它们重命名为一个复杂的、难以猜测的字符串,或者直接重命名为空字符串来禁用,这相当于收起了工具箱里最危险的那些工具,防止被误用或恶意使用。

第五,保持软件更新。 定期更新Redis到最新的稳定版本,软件更新往往包含了安全漏洞的修复,关注Redis官方发布的安全公告,及时修补已知漏洞,是维护长期安全的基础。

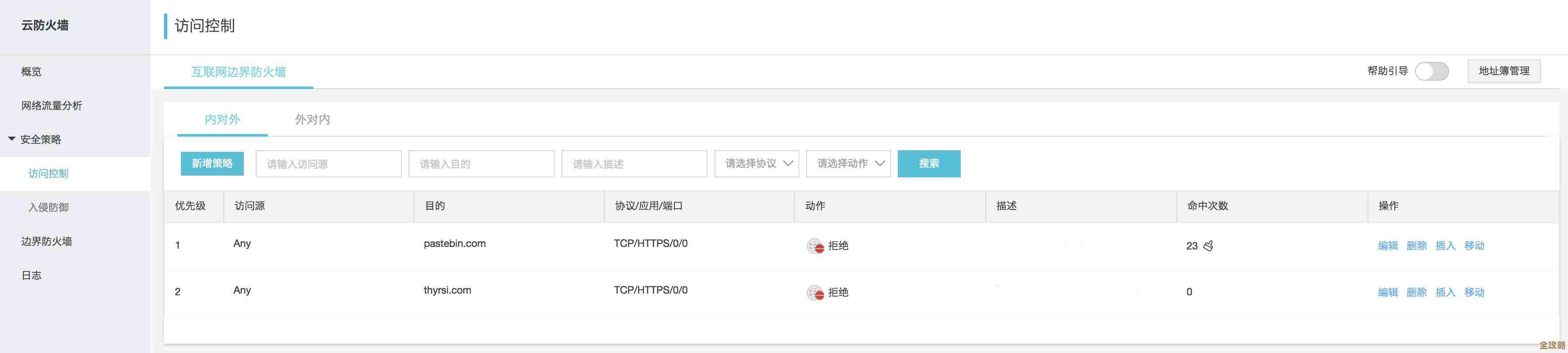

第六,启用日志记录与监控。 配置Redis的日志功能,记录下所有的连接和命令操作,结合系统监控工具,对异常连接(如来自未知IP的访问)、频繁的认证失败、大量内存使用等异常行为设置告警,这样可以在攻击发生初期或正在进行时及时发现并响应,避免造成更大的损失。

保护Redis安全绝非单一措施可以解决,它要求我们树立起纵深防御的思想,设置强密码是基石,但必须与修改默认端口、严格网络绑定、使用非特权用户运行、禁用高危命令、定期更新和有效监控等一系列措施相结合,任何环节的疏忽都可能让整个防御体系崩塌,在当今复杂的网络环境下,对数据安全抱有侥幸心理是不可取的,只有通过严谨的配置和持续的关注,才能确保我们的系统和数据不受侵犯。

本文由寇乐童于2026-01-19发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/83721.html