改了SQL Server执行环境的所有权链到底咋影响权限和安全问题

- 问答

- 2026-01-23 12:55:49

- 2

当我们谈论SQL Server的所有权链时,我们实际上是在讨论一个数据库对象(比如视图、存储过程)访问另一个数据库对象(比如表)时,权限检查是如何被简化或“短路”的,这个概念对安全有重大影响,既有便利的一面,也有潜在的风险。

核心思想:同一个所有者下的“信任”关系

想象一下,数据库里有好多对象,就像一栋大楼里有很多房间,每个房间(如表)都有一把锁,需要特定的钥匙(权限)才能进入,你是一个用户,你想进入一个房间拿东西,正常情况下,大楼管理员必须给你那把房间的钥匙。

所有权链引入了一个“内部通道”的概念,假设有几个房间(比如一个客厅A和一个相连的储藏室B)都属于同一位业主,这位业主在客厅A和储藏室B之间修了一条直接的、内部的通道,如果你被业主允许进入客厅A,那么业主就默认信任你,允许你通过内部的通道直接走进储藏室B,而不再需要单独检查你是否拥有储藏室B的钥匙。

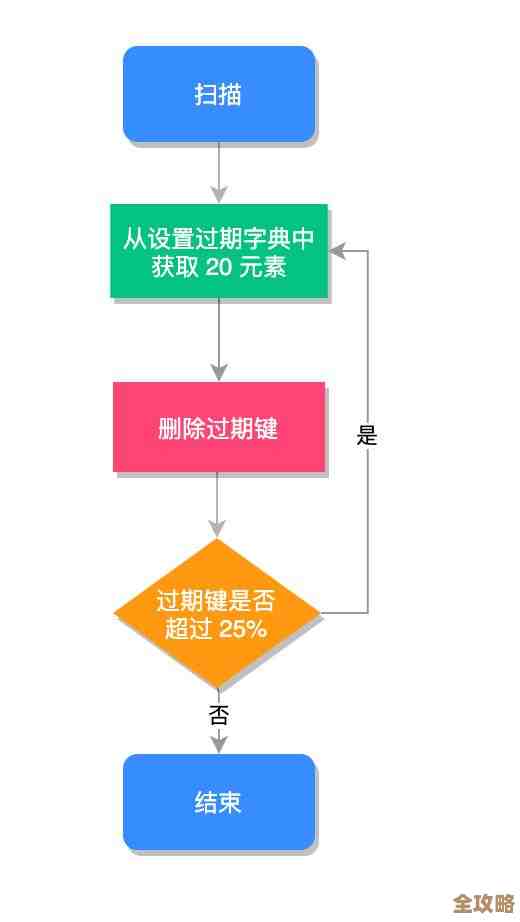

在SQL Server中,这条“内部的通道”就是所有权链,当一系列数据库对象(视图 -> 表,或者存储过程 -> 表)都属于同一个数据库用户时,就形成了一个所有权链,当用户执行最顶层的对象(如视图或存储过程)时,SQL Server在检查用户对底层对象(如表)的权限时,会采用一种特殊的规则:如果这些对象同属一个所有者,则跳过(break)对底层对象的权限检查,用户只需要拥有对顶层对象(如存储过程)的执行权限即可。

这对权限管理带来的好处(便利性)

这种做法最主要的好处是简化了权限管理,提升了安全性实践,引用自微软官方文档的概念,所有权链的设计初衷是为了方便管理(来源:Microsoft Learn, “所有权链”)。

-

权限封装和简化:数据库管理员(DBA)可以创建一个存储过程,

usp_GetEmployeeSalary,该过程内部会访问敏感的Salary表,DBA只需要将执行这个存储过程的权限授予最终用户即可,用户只能通过存储过程这个受控的“大门”来访问数据,无法直接对Salary表进行任何操作(如SELECT、UPDATE),这避免了将底层表的直接权限授予用户,实现了权限的封装,如果没有所有权链,DBA就必须给每个用户授予对Salary表的SELECT权限,这显然扩大了权限范围,增加了风险。 -

提升安全性和一致性:通过存储过程或视图访问数据,可以强制所有用户都通过同一段预定义、经过审核的代码来操作,这确保了业务逻辑的一致性,同时也能防止用户执行不安全的临时查询(ad-hoc queries),减少了SQL注入等攻击的成功率。

这对安全带来的风险和挑战(安全隐患)

尽管所有权链带来了便利,但它也引入了特定的安全风险,如果理解不当或配置错误,可能导致严重的权限提升漏洞。

-

所有权链断裂与权限错误:这是最常见的问题,继续用大楼的例子,如果客厅A属于业主甲,而储藏室B属于业主乙,那么那条“内部通道”就断了,你想从A去B,大楼管理员会严格检查你是否拥有B的钥匙,在SQL Server中,如果视图和它引用的表不属于同一个用户,所有权链就会在它们之间“断裂”,SQL Server会回过头来,严格检查执行用户是否对底层表拥有所需的权限,如果用户没有权限,操作就会失败,很多开发人员遇到“权限不足”的错误,根源就在于不经意间造成了所有权链断裂,而他们又未显式授予底层表的权限。

-

跨数据库所有权链的显著风险:这是更危险的一种情况,默认情况下,所有权链只在同一个数据库内有效,SQL Server提供了一个服务器级别的配置选项,叫做“跨数据库所有权链”(Cross-Database Ownership Chaining),一旦启用,它允许一个数据库中的对象(如Db1中的存储过程)去访问另一个数据库中的对象(如Db2中的表),只要这两个对象所有者相同(通常是同一个登录名映射的数据库用户)。

这带来了巨大的安全风险(来源:Microsoft Learn, “跨数据库所有权链”),假设场景如下:

- 数据库

UserDB存放用户程序数据,所有者是用户dbo。 - 数据库

CreditDB存放极其敏感的信用卡信息,所有者也是dbo。 - 跨数据库所有权链被启用。

- 一个低权限用户

Alice只有权访问UserDB,并且被授予了执行UserDB中某个存储过程的权限。 - 这个存储过程内部会去查询

CreditDB中的信用卡表。

由于两个数据库的关键对象都属于

dbo,跨数据库所有权链生效,Alice在执行存储过程时,系统会跳过对她访问CreditDB中信用卡表的权限检查,结果就是,Alice这个本来无权接触信用卡数据的用户,通过这个精心设计(或无意中存在)的存储过程,间接地获取了敏感数据,这实质上是一种权限提升漏洞。 - 数据库

-

滥用信任关系:即使在同一数据库内,如果顶层对象(如存储过程)的代码编写不当,存在SQL注入漏洞,攻击者可能利用所有权链的“信任”关系,通过存储过程执行更高权限的操作,因为存储过程本身通常以所有者身份运行(如果使用了

EXECUTE AS OWNER等子句),这放大了漏洞的影响。

总结与最佳实践

SQL Server的所有权链是一把双刃剑。

- 积极面:它是在单一数据库内实现最小权限原则和代码封装的强大工具,让权限管理更清晰。

- 消极面:它基于“相同所有者即可信”的假设,一旦配置不当(尤其是鲁莽启用跨数据库所有权链),就会破坏系统的权限边界,造成严重的安全隐患。

最佳实践是:

- 深刻理解所有权链的工作原理。

- 审慎规划数据库对象的所有者,通常建议使用

dbo用户以保证链的连续性,避免不必要的断裂。 - 绝对禁止在生产环境中随意启用“跨数据库所有权链”,除非在经过彻底的安全评估之后,并且有非常充分的理由。

- 对于存储过程等代码模块,考虑使用更精确的

EXECUTE AS子句来明确执行上下文,而不是完全依赖所有权链。 - 定期进行安全审计,检查是否存在不安全的跨数据库依赖或潜在的所有权链滥用。

本文由瞿欣合于2026-01-23发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/84468.html