在各种云环境里折腾Kubernetes,聊聊那些实用又靠谱的操作经验

- 问答

- 2026-01-25 00:00:29

- 1

在各种云环境里折腾Kubernetes,聊聊那些实用又靠谱的操作经验

这些年我在AWS、阿里云、腾讯云这些主流云平台上都部署和管理过Kubernetes集群,踩过不少坑,也积累了一些感觉比较实在的经验,这里就直接聊聊,不绕弯子。

别急着自己从零搭建,除非有特殊需求。 早期我为了“学习”和“控制”,在云虚拟机上用kubeadm一步步搭集群,光是高可用控制面就折腾好几天,后来发现,各大云厂商的托管Kubernetes服务(如AWS EKS、阿里云ACK、腾讯云TKE)是更靠谱的起点,它们帮你管理控制面(Master节点),省去了升级、备份、高可用维护这些繁琐且责任重大的工作,根据CNCF 2023年度调查报告,使用托管服务的用户比例持续增长,这反映了市场的选择,把精力放在应用部署和业务本身,而不是维护基础设施上,更划算。

给节点打标签,但别走火入魔。 给工作节点打上合适的标签(Label),比如disk=ssd、gpu=true、zone=zone-a,然后让应用通过节点选择器(nodeSelector)调度到合适机器上,这非常实用,但一开始我犯了个错误:标签体系设计得太复杂,后期自己都忘了哪个标签是干嘛的,经验是:标签要精简、有统一规划,并且做好文档记录(哪怕只是团队内部的一个表格),一个实用的技巧是,利用云平台提供的默认标签,比如区域、实例类型,这些对于实现跨可用区部署或确保应用运行在特定机型上很有帮助。

网络和存储是云上Kubernetes的“深水区”,要借助云平台能力。 在云环境里,尽量不要自己从头去配置复杂的覆盖网络(Overlay Network),直接采用与云平台深度集成的CNI插件(如AWS的VPC CNI、阿里云的Terway),可以让Pod获得与云服务器同等的网络性能和安全性(Pod IP直接是VPC IP),排查网络问题也简单很多,存储也是同理,直接使用云平台提供的块存储服务(如AWS EBS、阿里云云盘)作为持久卷(Persistent Volume)的后端,管理快照、扩容都方便,可靠性也由云平台保障,根据《Kubernetes in Action》中的建议,紧密集成云平台的原生服务往往是更稳定和高效的选择。

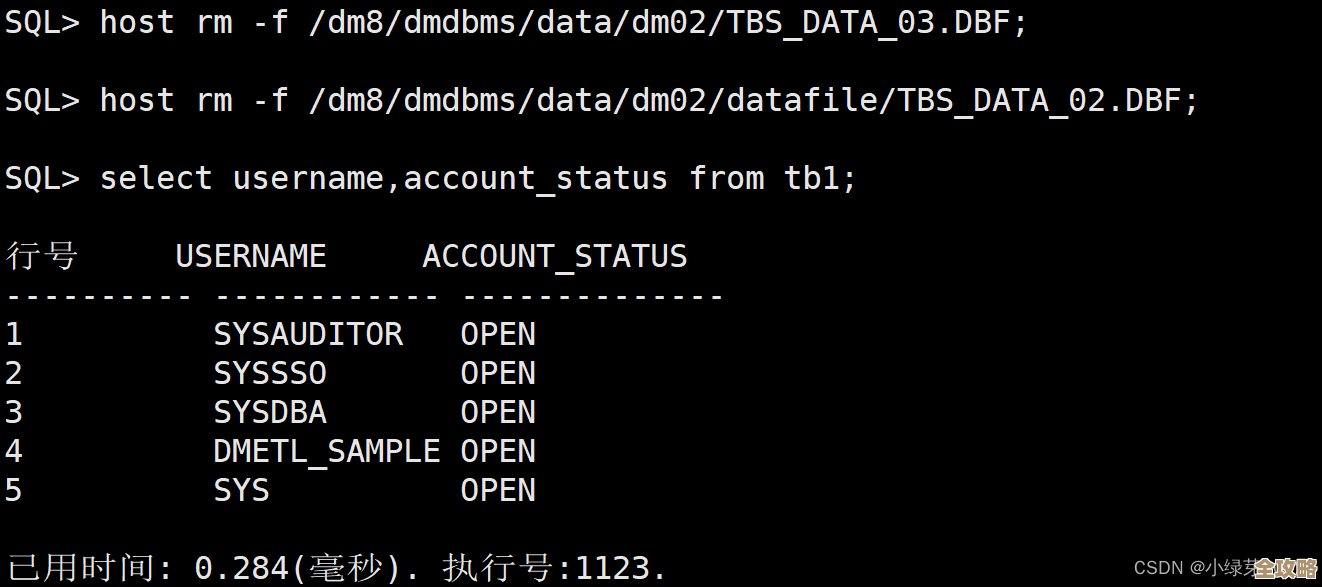

一定要重视配置管理,尤其是Secret。 把数据库密码、API密钥等敏感信息直接写在YAML文件或镜像里是绝对的大忌,Kubernetes的Secret资源虽然基础,但一定要用起来,更靠谱的做法是结合云平台的密钥管理服务(如AWS Secrets Manager、阿里云KMS),通过专门的驱动(如Secrets Store CSI Driver)动态地将密钥注入到Pod中,这样密钥本身不落地在etcd里(或者etcd里存储的是加密后的密文),安全性大大提升,这是一个容易被初学者忽略,但极其重要的实践。

监控和日志必须“云地结合”。 Kubernetes本身有丰富的监控指标(Metrics)和事件(Events),但光靠这些不够,云平台提供的监控服务(如云监控)能够从基础设施层面(如云服务器负载、磁盘IO)提供更底层的视角,两者结合才能快速定位问题,比如一个Pod响应慢,可能是应用问题(看应用日志和Pod指标),也可能是所在节点的云磁盘达到了IOPS上限(看云监控报警),日志收集也一样,使用Fluent Bit等工具将容器日志对接到云日志服务(如AWS CloudWatch Logs、阿里云SLS),进行集中存储和分析,比登录到单个节点上去查文件要高效得多。

成本控制意识要贯穿始终。 在云上,资源即成本,最容易浪费钱的地方就是“忘记删除”不用的资源:测试用的集群、临时扩容的节点、负载均衡器、云磁盘,第一,给所有资源打上标签(Tag),标明所属项目、环境和创建者,这是做成本分摊和清理的基础,第二,善用集群自动伸缩(Cluster Autoscaler)和Pod水平自动伸缩(HPA),让资源用量跟随业务负载自动调整,避免在低峰期也为大量闲置节点付费,第三,对于开发测试环境,制定严格的资源回收策略,比如周末自动缩容甚至暂停集群。

在云上玩Kubernetes,核心思路是“站在巨人的肩膀上”:最大化利用云平台提供的托管、集成服务来降低运维复杂性,同时将Kubernetes强大的编排能力聚焦于自己的业务应用,保持配置简洁明了,紧密关注安全性和成本,这样折腾起来才会更顺心,也更靠谱。

本文由凤伟才于2026-01-25发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/85391.html