VMware vCenter管理中那些容易被忽视的问题和漏洞其实挺多的

- 问答

- 2025-12-27 17:31:35

- 2

在VMware vCenter服务器的日常管理和维护中,很多管理员,尤其是那些工作繁重或环境相对稳定的团队,往往会将注意力集中在虚拟机创建、资源分配和性能监控等常规任务上,一些深层次的问题和安全隐患就像房间里的大象,虽然存在却容易被习惯性忽略,直到发生故障或安全事件才追悔莫及,这些问题并非高深莫测的技术难题,更多是源于疏忽、流程不完善或对最佳实践的认知不足。

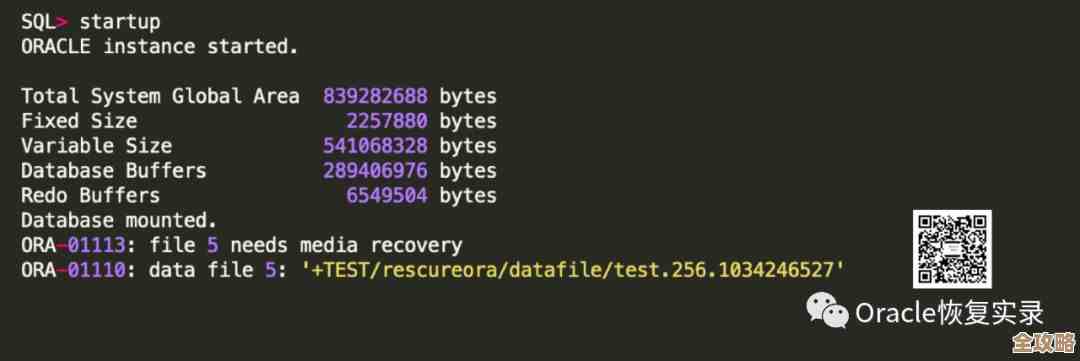

备份的脆弱性是一个极其普遍却又被严重低估的雷区,很多管理员认为只要配置了定期的vCenter Server备份任务就高枕无忧了,但根据多家专业机构如Veeam的调查报告显示,一个致命的疏忽在于从未或极少验证备份的有效性,备份文件可能因为存储空间不足、网络抖动、权限变更或软件本身的小版本问题而悄然失败或损坏,而管理员却毫不知情,更糟糕的是,vCenter的备份文件中并不包含某些关键配置,例如与外部平台的集成证书、单点登录(SSO)的详细配置、证书颁发机构(CA)的私钥等,一旦vCenter彻底崩溃需要重建,即使成功恢复了备份,也可能发现某些高级功能无法正常工作,整个恢复过程远比预想的复杂和漫长,这种“备份假象”使得企业在面对真正的灾难时异常脆弱。

证书管理的混乱是另一个容易被忽视的泥潭,vCenter及其相关组件(如ESXi主机、Platform Services Controller)严重依赖数字证书进行安全通信,默认情况下,系统会使用自签名证书,但这会引发安全警告和信任问题,许多企业会选择部署由内部或公共证书颁发机构签发的证书,问题在于,这些证书通常有1到2年的有效期,由于证书过期是一个低频事件,它很容易被排除在每日的检查清单之外,一旦vCenter或关键ESXi主机的服务证书过期,将导致整个管理平面瘫痪,虚拟机虽然仍在运行,但管理员将无法通过vSphere Client进行管理,依赖于vCenter API的备份、监控等自动化工具也会全部失效,这种“证书过期”事件在业内屡见不鲜,其造成的业务中断和修复的紧迫性足以让整个IT团队在深夜紧急集合。

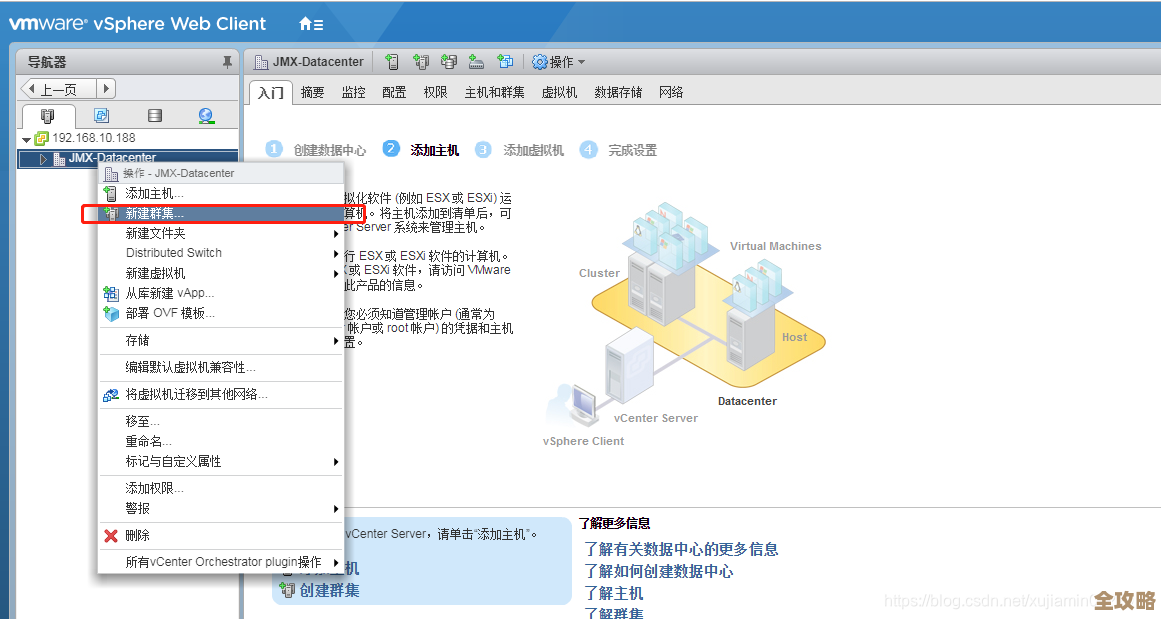

第三,权限的过度授予和权限蔓延问题在长期运行的环境中尤为突出,为了操作方便,管理员可能会创建一个拥有“管理员”角色的用户或组,并将其广泛应用于各种自动化脚本、服务账户乃至日常管理,这种做法违背了最小权限原则,一旦这样的高权限凭证被泄露(例如通过日志、配置不当的脚本或离职员工),攻击者就能轻而易举地掌控整个虚拟化基础设施,随着时间推移,人员的调动和职责的变更,许多陈旧、不再需要的权限分配却未被及时清理,这种权限的“脂肪堆积”不仅增加了内部误操作的风险,也为外部攻击者横向移动提供了更宽阔的路径,安全公司如Mandiant和VMware自身的安全公告多次强调,精细化的权限控制是防御纵深的关键,但它在日常运维中最容易被妥协以换取“便利”。

第四,对日志的漠视使得安全问题难以被及时发现和追溯,vCenter能够产生海量的日志数据,详细记录了从用户登录、配置变更到虚拟机操作等几乎所有活动,默认的日志级别可能不足以捕捉到某些可疑行为的细节,而且日志文件通常只在本地存储,有固定的轮转和覆盖策略,如果管理员没有配置集中式的日志收集与分析系统(如SIEM),并制定相应的告警规则,那么一次成功的暴力破解攻击、一个未经授权的配置修改或一个潜伏的恶意软件活动,很可能就像水滴融入大海一样,悄无声息,等到发现问题时,关键的日志证据可能早已被新的日志覆盖,导致无法进行有效的取证和根源分析。

对软件版本和已披露漏洞的跟进滞后是另一个普遍问题,VMware会定期发布安全公告(VMSA),修复其产品中的安全漏洞,其中不乏一些危害巨大的远程代码执行漏洞,在生产环境中实施vCenter的升级或打补丁通常被视为一项高风险操作,因为它需要重启服务,可能导致短暂的管理中断,许多团队会倾向于推迟更新,希望在一个“合适的”时间窗口进行,这种拖延症使得系统在相当长的一段时间内暴露在已知漏洞的风险之下,攻击者恰恰会利用这一点,通过自动化工具扫描互联网上运行着存在公开漏洞版本的vCenter实例,并迅速发起攻击,保持系统更新至最新版本,是所有安全建议中最基本的一条,但在实际操作中却因担心业务中断而常常被搁置。

vCenter管理中的这些“隐形”问题——无效的备份策略、证书生命周期管理的缺失、粗放的权限控制、日志管理的不足以及对安全更新的拖延——共同构成了虚拟化环境中的重大风险,它们不像服务器宕机那样引人注目,却能在关键时刻引发系统性故障或严重的安全事件,重视这些基础但关键的管理环节,建立严格的运维流程和定期审计机制,是确保vSphere环境稳定、安全运行的基石。

本文由酒紫萱于2025-12-27发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:https://haoid.cn/wenda/69539.html